O que tem a ver que canais de distribuição de malware da rede zumbi Andromeda tenham sido analisados por antivírus e "uma foto sua nua apareceu na internet"?

A maioria dos canais de distribuição da rede zumbi Andrômeda (também conhecida como Gamarue) foram descobertos e analisados pelas empresas de antivírus. Isto forçou os gerenciadores da Andrômeda a adotar uma nova estratégia de ataque para continuar a disseminar malwares a outros computadores: "Uma foto sua nua apareceu na internet"

Enquanto isso no quartel general da Andrômeda...

Operador: “Capitão, todos os nossos canais de distribuição foram descobertos!”

Capitão: “Informe sobre a perda…”

Operador: “Fraudes por email, kits de malwares, tudo ficou público.”

Capitão: “Operador, vamos dar início ao plano N!”

Operador: “Entendido, capitão”

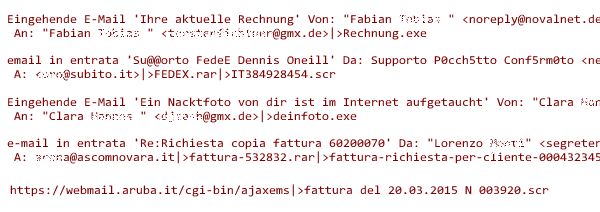

Antes de mergulharmos na nova tática da Andrômeda, recomendamos que você leia este artigo dos nossos companheiros e pesquisadores de segurança da Stormshield, que descreve uma das mais recentes campanhas de phishing da Andrômeda. Analisamos outras campanhas de fraudes por email feitas pela Andrômeda. A maioria dos emails que acompanhamos parecia estar dirigida à Alemanha e à Itália. No entanto, estes dois grupos-alvo parecem ser inteligentes demais para cair na armadilha, já que não estão entre o grupo dos usuários mais infectado.

Algumas das linhas de assunto mais comuns nesses emails cujo alvo eram alemães e italianos eram "Sua conta atual" e "Uma foto sua nua apareceu na internet".

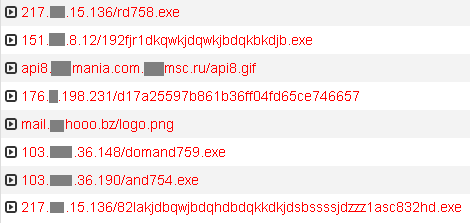

Outro método comum utilizado para expandir a Andrômeda é através de um kit malware que pode ser disseminado, por exemplo, através de campanhas de email ou de propagandas infectadas. Depois de abusar de falhas no computador das vítimas, os kits de malware (conhecidos como Nuclear) redirecionam o usuário para um endereço que baixava um dropper. O URL era paracido com estes:

Depois que o dropper era baixado, a cadeia de infecção seguia o caminho descrito em um dos artigos sobre a Andrômeda que publicamos em nosso blog. Este foi o método que os gerenciadores da Andrômeda estava utilizando, mas eles mudaram para o "plano B". Mas o que é este "plano N" que falamos no nosso diálogo fictício entre os autores e os distribuidores da Andrômeda que escrevemos no início deste artigo?

O NSIS-powered dropper da Andrômeda

NSIS significa NullSoft Installation System, uma das mais famosas plataformas de código aberto para criar instaladores de software. Foi muito utilizada no passado por criadores de malwares, mas a forma como os criadores da Andrômeda estão fazendo agora é um pouco diferente.

Recentemente, um novo endereço fonte relacionado com a Andrômeda apareceu em nossas estatísticas:

hxxp://bjind.com/js/lib/suivi-colisnr345efr.zip

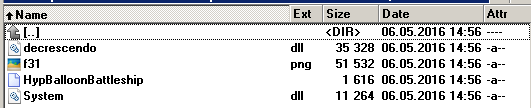

O alvo é um simples arquivo .zip com apenas um executável dentro dele. O binário foi criado com o NSIS. Conseguimos abrir facilmente o binário NSIS para ver o que realmente ele continha:

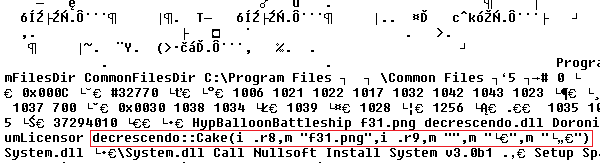

Podemos ver duas bibliotecas, uma imagem e um arquivo de tipo desconhecido. Se olharmos mais de perto, podemos descobrir o que são realmente esses arquivos. O system.dll não nos interessa agora, mas o f31.png sim, pois na prática não é uma imagem, é um bloco de dados binários criptografados. Você deve se estar perguntando como isto funciona? Não há um arquivo executável (.exe). Temos de examinar mais a fundo o script de instalação:

Agora fica tudo mais claro. A biblioteca decrescendo.dll contém uma função de exportação (chamada Cake) que descriptografa o arquivo f31.png e adivinhe, o resultado é o carregador da Andrômeda que descrevemos em nossa análise anterior. Portanto, esta foi mais uma tentativa dos autores da Andrômeda de fugir ao nosso monitoramento da sua atividade viral. Contudo, conseguimos reunir as peças do ecossistema da Andrômeda para descobrir o que realmente estava acontecendo.

Alguns dias depois, detectamos a Andrômeda se proliferando da mesma forma através de outro endereço:

hxxp://beton-cire-expert.nl/js/lib/suivi-colisfr6755.zip

Não há uma diferença significativa no princípio de infecção que já descrevemos, apenas o URL do canal de infecção foi alterado.

Estamos preparando um artigo sobre os plug-ins da Andrômeda para revelar todos os aspectos do seu mecanismo de atualização ou alguns truques muito interessantes de infecção que se dão sem que haja um arquivo infectado.

Fiquem ligados!

SHA256:

1152D9899196FFE7EAF1FFBB459925A987DE0623AF08D60EEF551664D70ED563

E9A96AB850F70275FED821E166AE9889AB98D024A95C1F51505D02F5D7C96A87