Martin Hron, pesquisador sênior da Avast, revela detalhes de uma rede cibernética gigante que atinge brasileiros sem eles saberem.

Tudo começou com uma campanha de sequestro de dispositivos para mineração de criptomoedas em 2018, que usava o malware Glupteba* para disparar ataques (DDoS) contra várias empresas na Rússia, incluindo a Yandex, assim como na Nova Zelândia e nos Estados Unidos.

Através do mesmo servidor e usando o malware TrickBot, cibercriminosos assumem o controle remoto de roteadores MikroTik que não foram atualizados e continuam vulneráveis (CVE-2018-14847*), pois essa falha de segurança permite que qualquer pessoa invada e acesse remotamente o roteador.

Martin Hron, pesquisador sênior de segurança da Avast, montou então o seu próprio experimento: um sistema controlado para acompanhar todo o tráfego usado pelos cibercriminosos através de vários sites e serviços:

- bestony.club

- globalmoby.xyz

- massgames.space

- portgame.website

- specialword.xyz

- strtz.site

- weirdgames.info

- widechanges.best

De lá para cá, várias ondas de ataque e famílias de malwares foram utilizadas nos últimos anos, como a Glupteba, que deixa anônimo o tráfego com os servidores dos cibercriminosos.

Martin descobriu que o endereço IP 116.202.93.14 (desativado) e o domínio tik.anyget.ru (Rússia) eram utilizados, o que lhe permite dizer que a rede zumbi está sendo alugada para várias campanhas cibercriminosas (botnet-as-a-service).

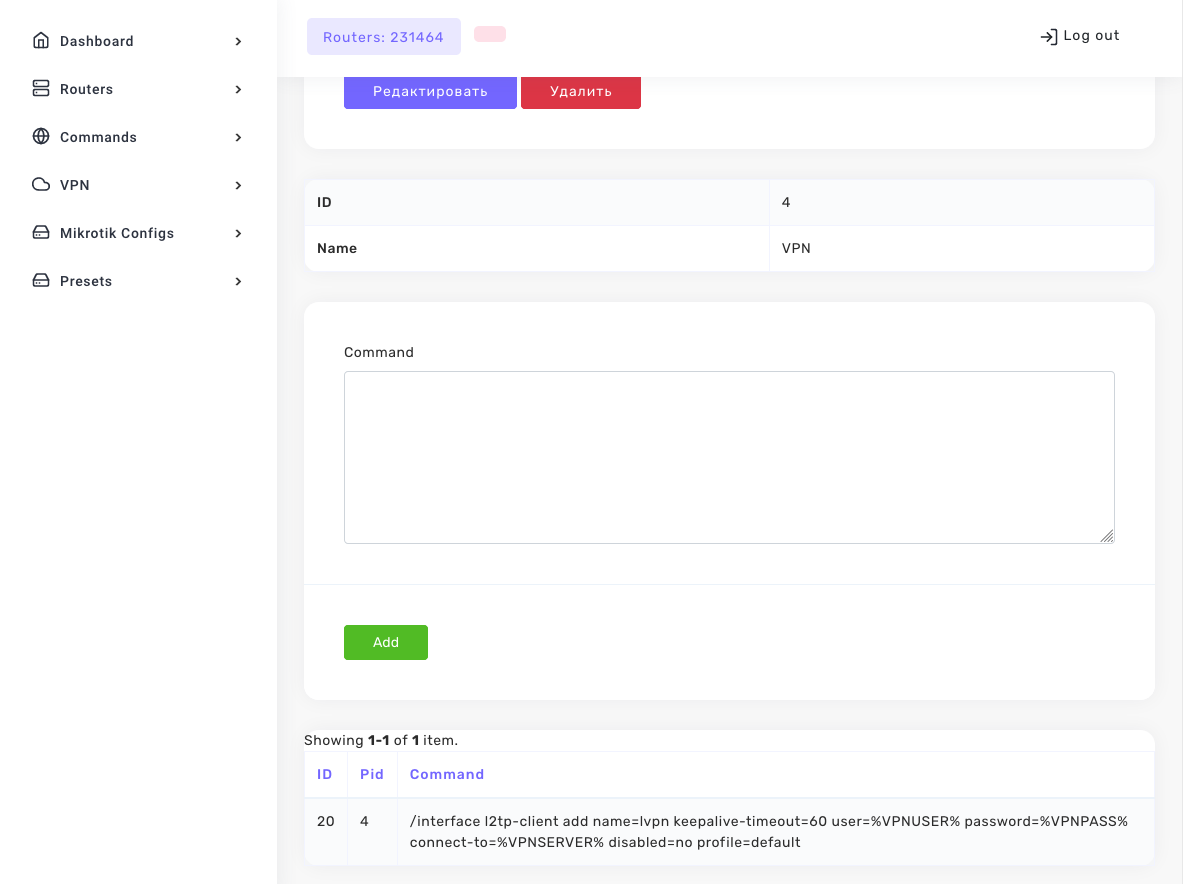

Martin também conseguiu acessar um falso painel de controle dos roteadores Mikrotik, aonde parte da interface é mostrada automaticamente em russo:

O número de roteadores sequestrados aparece na parte superior: mais de 230 mil

O número de roteadores sequestrados aparece na parte superior: mais de 230 mil

Anos depois do início da sua pesquisa, no dia 7 de setembro de 2021, os pesquisadores do QRator Labs publicaram sobre uma nova rede zumbi chamada Mēris e os seus ataques ao maior mecanismo de pesquisa da Rússia, o Yandex.

No dia seguinte, desapareceu toda a comunicação dos servidores dos cibercriminosos com o sistema de Martin, talvez como parte de uma ação legal contra a Mēris, talvez para esconder as suas ações maliciosas.

Ainda que não seja possível afirmar com certeza que a TrikBot alugue essa mesma rede zumbi, há alguns sinais do uso dos mesmos canais de comunicação. No caso da rede TrikBot, outros dispositivos além dos MikroTik foram contaminados, por exemplo, os LigoWave*.

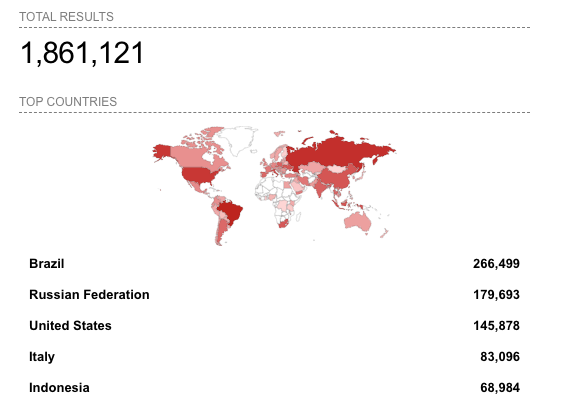

Número de dispositivos MikroTik com porta 8921 aberta. Fonte: shodan.io

Número de dispositivos MikroTik com porta 8921 aberta. Fonte: shodan.io

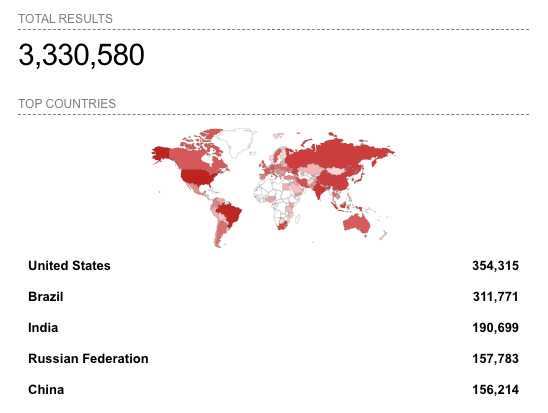

Número de dispositivos MikroTik expondo um serviço vulnerável (FTP, SSH, TELNET, WINBOX, PPTP, HTTP). Fonte: shodan.io

O que você deve fazer

Se você possui um roteador MikroTik – ou qualquer roteador, de fato – melhor a fazer para se manter seguro é atualizá-lo imediatamente no site do fabricante e pedir ajuda técnica* para configurar o seu roteador com uma senha segura*.

O que vemos nesta pesquisa é apenas a ponta do iceberg: é vital configurar os dispositivos de forma segura, além de mantê-los atualizados. Como esses ataques tornam anônimos os rastros dos invasores, você pode, sem querer, estar servindo de amplificador para ataques que derrubam sites e serviços (DDoS).

Mais detalhes técnicos dessas campanhas cibercriminosas você encontra no blog Decoded.io da Avast.

A Avast é líder global em segurança cibernética, protegendo centenas de milhões de usuários em todo o mundo. Saiba mais sobre os produtos que protegem sua vida digital em nosso site e receba todas as últimas notícias sobre como vencer as ameaças virtuais através do nosso Blog, no Facebook ou no Twitter.

* Original em inglês.