Cibercriminosos estão usando uma cópia do ransomware WannaCry para atacar usuários Android.

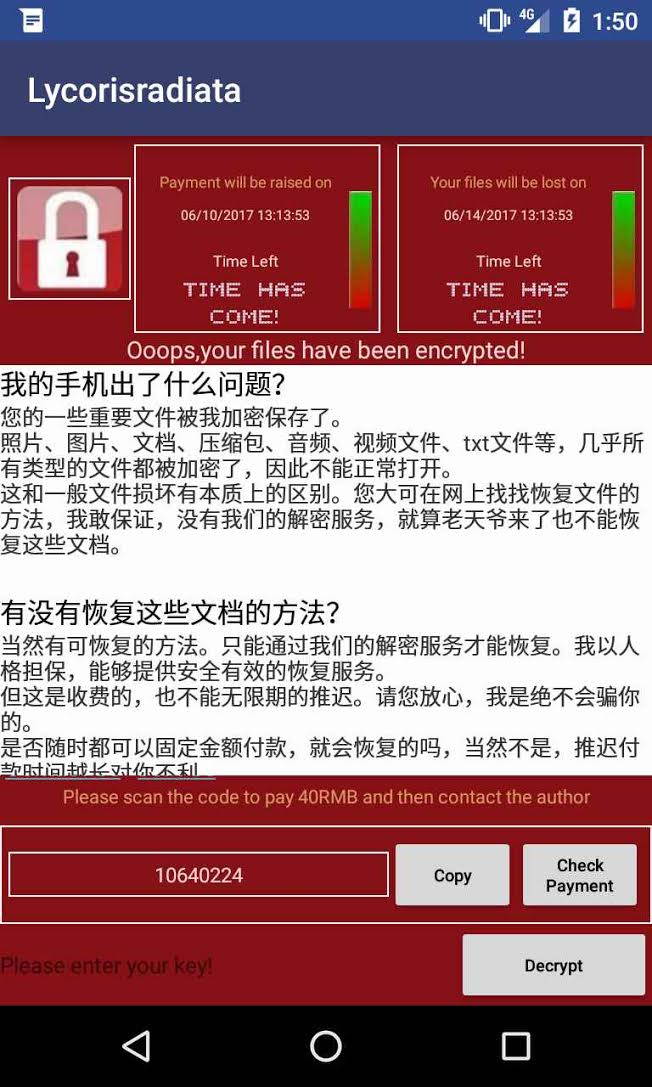

O Avast está detectando um ransomware para smartphones Android e lhe deu o nome de WannaLocker. No momento, o ransomware está atacando a China. A tela da mensagem de resgate do WannaLocker pode ser familiar para você, por que se parece com a tela do WannaCry, o ransomware que se espalhou como fogo por todo o mundo em meados de maio. Outro aspecto interessante é que o WannaLocker criptografa arquivos no armazenamento externo do dispositivo infectado, algo que não vemos desde o Simplocker em 2014.

O ransomware imita a tela de pagamento de resgate mostrada pelo WannaCry

O ransomware imita a tela de pagamento de resgate mostrada pelo WannaCry

O ransomware para mobiles está se disseminando nos fóruns de jogos da China, imitando um plugin para o popular jogo King of Glory (王者荣耀), que engana as vítimas para que baixem o ransomware.

Ele começa escondendo seu ícone da gaveta de aplicativos e alterando o papel de parede para uma imagem animada. Depois ele começa a criptografar os arquivos armazenados no cartão de memória externo do aparelho.

O ransomware exige então um resgate de 40 Renminbi, o que equivale a cerca de 5 a 6 dólares. Isso não é muito comparado ao que o outro sistema de ransomware móvel exigiu no passado. O fato de que o resgate está sendo exigido em moeda normal e não em criptomoeda me faz pensar que as pessoas por trás disso estão tentando ganhar dinheiro, e rápido. Isto é, no entanto, arriscado, pois o dinheiro pode ser facilmente rastreado, ao contrário do envio de criptomoeda.

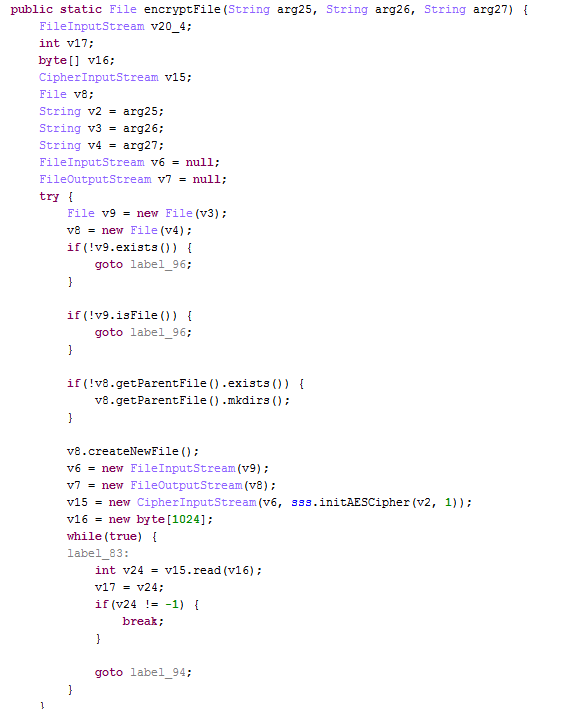

O código abaixo mostra que os arquivos são criptografados usando a criptografia AES. Ele apenas criptografa os arquivos cujos nomes não começam com um "." E não criptografa arquivos que incluem "DCIM", "download", "miad", "android" e "com" no caminho ou arquivos maiores do que 10Kb.

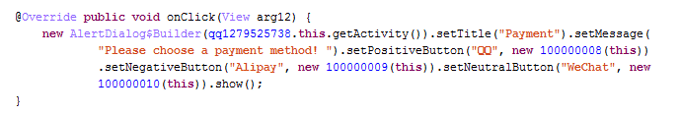

O resgate pode ser pago usando os métodos de pagamento populares na China como o QQ, Alipay e WeChat (veja no código abaixo).

As vítimas podem escanear códigos QR para pagar o resgate

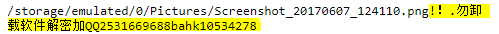

O ransomware acrescenta aos arquivos criptografados a extensão mostrada abaixo:

Para proteger o seu telefone, fotos, vídeos e contatos do ataque de ransomwares, faça backup com frequência e instale um aplicativo antivírus em todos os seus aparelhos.

O ransomware foi informado pela primeira vez pela empresa de segurança chinesa, Qihoo 360.