Analisamos o TeamSpy, o malware que dá aos cibercriminosos o controle remoto completo dos computadores.

O TeamViewer é um programa de controle remoto muito útil para quem precisa de suporte de TI e ajuda remota com o seu computador. Infelizmente, os cibercriminosos por trás do TeamSpy também gostam dessa ferramenta para executar as suas atividades criminosas.

O TeamSpy infecta computadores enganando e levando as pessoas a baixar um anexo malicioso e habilitando o uso de macros. Depois disso, o malware instala secretamente o TeamViewer, dando aos cibercriminosos o controle completo do computador infectado. O TeamSpy apareceu pela primeira vez em 2013, quando o CrySyS Lab e o Kaspersky Lab publicaram artigos sobre o seu funcionamento. Recentemente, a Heimdal Security informou que o malware ressurgiu em uma campanha direcionada de spam. Nós também registramos um pico de ataques aos nossos usuários e resolvemos dar uma olhada de perto.

Escondendo comandos

Depois de infectar um dispositivo, a maioria dos malwares se comunica com um servidor de Comando e Controle (C&C). Como o nome sugere, um servidor C&C é um centro de controle que envia comandos para que o malware execute. O malware também retorna informações aos servidores C&C. Para fazer essa comunicação, os autores de malware geralmente implementam um protocolo personalizado, que pode ser facilmente detectado e distinguido de qualquer outro tráfego e, portanto, pode ser bloqueado por antivírus. Para tornar mais difícil a detecção por parte dos antivírus, alguns autores de malware usam programas populares de controle remoto, como o TeamViewer, para aproveitar a sua rede VPN e melhor mascarar a comunicação entre o seu malware e os servidores C&C.

Como o TeamSpy infecta os dispositivos

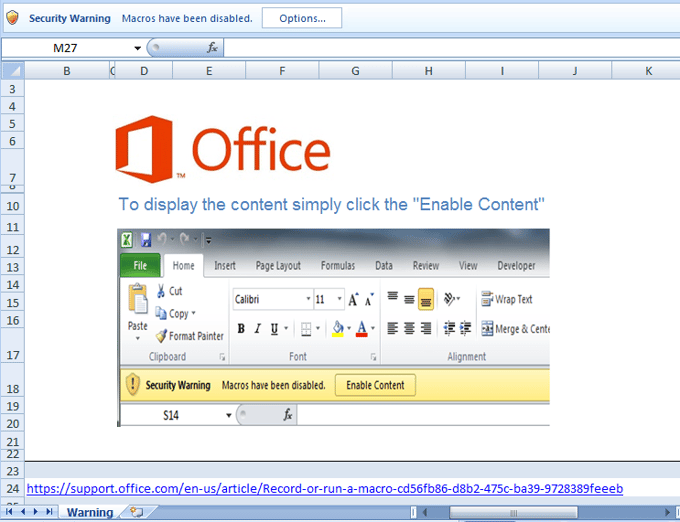

TeamSpy se espalha através de emails spam que são projetados enganar as pessoas e fazer com que elas abram um anexo. O arquivo anexado é uma planilha Excel com macros. Quando o anexo é aberto, a seguinte tela é exibida:

Ao habilitar as macros, a vítima dispara o processo de infecção, que é executado completamente em segundo plano, sem que ela perceba nada. As informações mais importantes estão marcadas em vermelho: um link, do qual algo é baixado, e uma senha, que será usada mais tarde.

O link, disk.karelia.pro, é um serviço russo legítimo para carregar e compartilhar arquivos. Embora o anexo do download seja um PNG, na realidade é um arquivo EXE, mais especificamente é um instalador Inno Setup protegido pela senha.

Com a ajuda da ferramenta innounp, conseguimos facilmente listar ou extrair os arquivos do instalador usado pelo malware. Conforme mostrado na lista abaixo, a maioria dos arquivos são binários TeamViewer assinados digitalmente, com exceção de dois arquivos - msimg32.dll e tvr.cfg. O tvr.cfg é o arquivo de configuração do TeamSpy e será descrito mais tarde e o msimg32.dll é o próprio malware. O msimg32.dll é uma biblioteca DLL que faz parte do sistema operacional Windows. Nesse caso, no entanto, o TeamSpy faz com que o msimg32.dll falso do diretório atual seja carregado em vez do msimg32.dll original do diretório Windows/System32. O próprio malware está na falsa biblioteca msimg32.dll.

Capa de invisibilidade do TeamSpy

Normalmente, quando você instala o TeamViewer, você vê uma janela com um número de identificação (ID) e uma senha, que a outra parte precisa saber para se conectar remotamente ao seu computador.

Se o TeamSpy infectar com êxito um computador, nada será mostrado: lembre-se de tudo é executado em segundo plano, para que a vítima não perceba que o TeamViewer está instalado. Isto é conseguido através da alteração do comportamento do TeamViewer: impedindo o acesso a chaves do Registro do Windows, forçando o programa a utilizar uma senha pré-definida (e não a que é gerada aleatoriamente pelo programa original), tornando partes da interface completamente transparentes e invisíveis), envia e recebe mensagens ocultas, etc. Tudo se passa silenciosamente como se nada estivesse acontecendo.

O TeamSpy telefona para casa...

A comunicação entre a máquina infectada e o servidor C&C é estabelecida logo após o início do processo de infecção. Os demais dados são enviados regularmente, entre outros, o TeamViewer ID (que junto com a senha permite a conexão remota ao computador infectado), o nome do usuário e do computador, o antivírus utilizado.

Ao usar a VPN legítima do TeamViewer, o malware criptografa o tráfego e o torna indistinguível do tráfego legítimo do TeamViewer. Os cibercriminosos podem fazer basicamente o que quiserem na máquina infectada, pois eles têm acesso total ao computador: da lista de todos os aplicativos instalados até usar a sua webcam. Eles podem roubar e extrair qualquer dado, baixar e executar programas e muito mais.

É claro que o Avast 2017 detecta e bloqueia tudo isso. Você está seguro!

Arquivo Excel com macros FE7CA42EE57CEDAD4E539A01A1C38E22F3A4EDC197D95237E056AF02F252C739

Instalador Inno protegido por senha AD377654518C19BE85FA6BF09570D8D1C8ABA52FFCD83061127851A2DAEF4858

Falsa biblioteca msimg32.dll 921FB1D6E783A6CA70BD1399EA5A18C78027D3016BEA6881F132A253F3C97ED6