Semana agitada com novos truques via código Morse e QR, além de dezenas de extensões de navegador infectadas

No momento em que a nossa esperança e otimismo crescem com a chegada de vacinas contra a Covid-19, cibercriminosos se aproveitam das tendências para fazer suas vítimas. Em 2020, o uso do código QR cresceu muitíssimo, pois evita o contato com equipamentos e teclados. Nossos pesquisadores alertam para que eles também estão sendo utilizados para enviar usuários para falsos sites, alguns deles com promessas de vacinas.

Pesquise ou faça check-in usando códigos QR no Avast Secure Browser.

Pesquise ou faça check-in usando códigos QR no Avast Secure Browser.

Olhando para um código, não há como saber se está ou não infectado. A segurança precisa vir de forma automática, em tempo real, por quem é especialista: a sua empresa de segurança. Ative a proteção de DNS em seus aplicativos, tanto no PC quanto no seu smartphone.

Por isso, se você vir ofertas de vacinas que não venhas dos canais governamentais oficiais, que estejam sendo vendidas a temperatura ambiente ou que sejam boas demais para ser verdade, lembre-se de que códigos QR podem levar você a sites fraudulentos que capturam suas informações pessoais ou instalam falsos aplicativos de rastreamento com malware.

Fernando Capez, Diretor Executivo do Procon-SP, já havia divulgado um alerta sobre uma falsa oferta da venda da vacina CoronaVac pela "Farmácia 24 Horas" por R$ 98, com frete grátis para todo o Brasil 100.

Falsas extensões infectam navegadores no Brasil

O Laboratório de Inteligência de Ameaças da Avast havia alertado para 28 extensões para navegadores que estavam infectadas com malware*. Mais de 3 milhões de pessoas foram afetadas pelo CacheFlow, cujo código JavaScript rouba dados pessoais (por exemplo, data de nascimento e e-mail) e do dispositivo (incluindo o endereço IP), sequestra cliques dos usuários e modifica os resultados de pesquisas, enviando as vítimas para sites ou propagandas falsas.

A peculiaridade desse malware é que ele é praticamente indetectável, mesmo para usuários mais experientes, pois camufla o seu tráfego na internet, fazendo-o parecer como se tivesse vindo do Google Analytics. Várias ações são adiadas por 3 dias ou mais, para que a vítima não suspeite de nada.

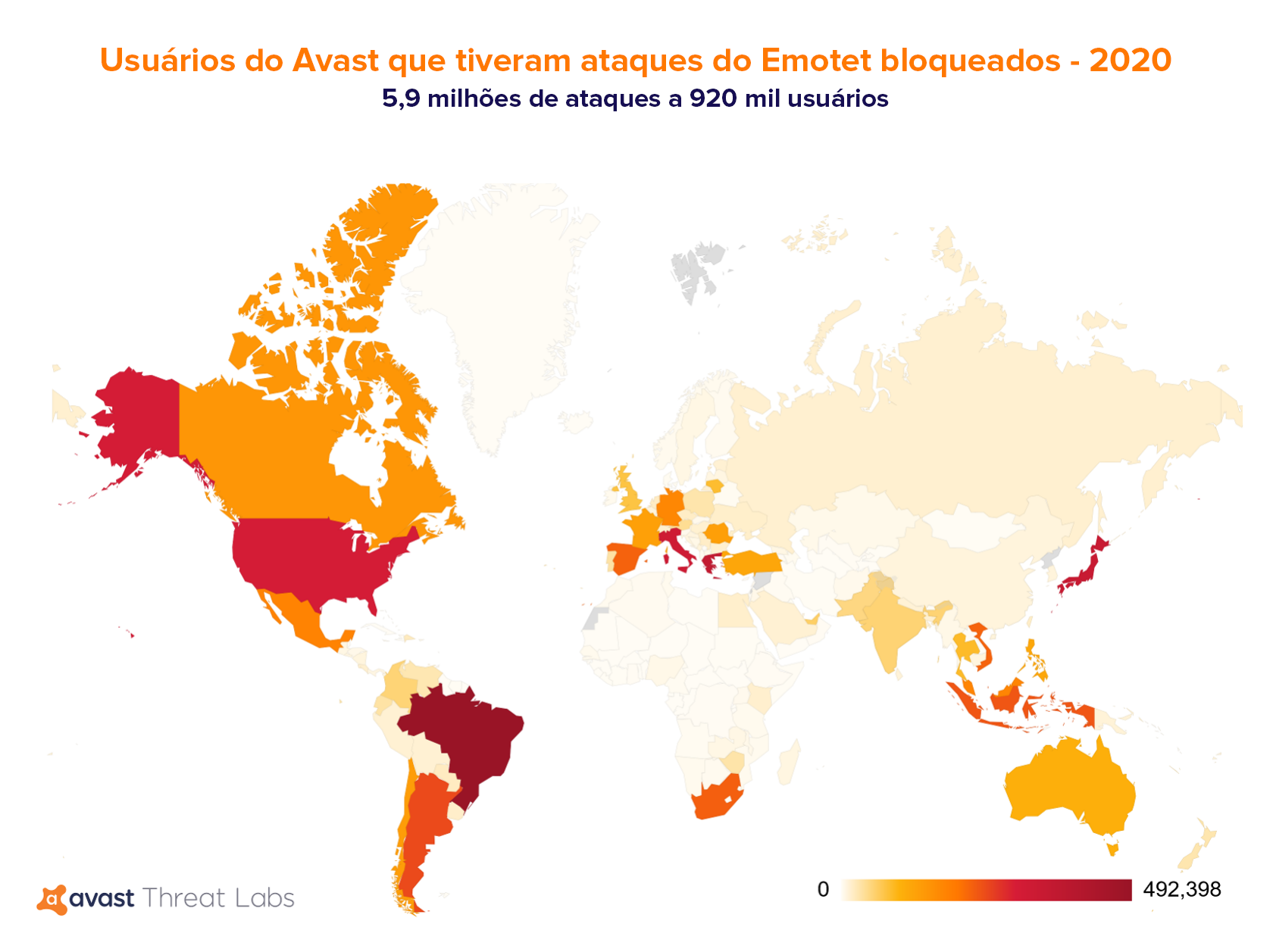

O ataque do CacheFlow foi mais intenso no Brasil, Ucrânia e a França. Fonte: decoded.io

O ataque do CacheFlow foi mais intenso no Brasil, Ucrânia e a França. Fonte: decoded.io

Muitos ficaram surpresos pela informação de que a popular "The Great Suspender" também continha código que poderia ser usado para rastrear a navegação*, pois a extensão é de código aberto*. Ela foi removida da loja de extensões do Google. Para substituí-la, recomenda-se a Auto Tab Discard. Mais uma vantagem de usar um navegador projetado com segurança de fábrica: o Avast Secure Browser contém um módulo de desempenho nativo:

A lista completa das extensões infectadas foi publicada no GitHub*:

Navegador Chrome

- App Phone for Instagram

- Direct Message for Instagram

- DM for Instagram

- Downloader for Instagram

- FORBES

- Invisible mode for Instagram Direct Message

- Odnoklassniki UnBlock. Works quickly.

- Spotify Music Downloader

- Stories for Instagram

- The New York Times News

- Universal Video Downloader

- Upload photo to Instagram™

- Video Downloader for FaceBook™

- Vimeo™ Video Downloader

- VK UnBlock. Works fast.

- Zoomer for Instagram and FaceBook

- Скачать фото и видео из Instagram

Navegador Edge

- App Phone for Instagram

- Direct Message for Instagram™

- Downloader for Instagram

- Instagram App with Direct Message DM

- Instagram Download Video & Image

- Pretty Kitty, The Cat Pet

- SoundCloud Music Downloader

- Stories for Instagram

- Universal Video Downloader

- Upload photo to Instagram™

- Video Downloader for FaceBook™

- Video Downloader for YouTube

- Vimeo™ Video Downloader

- Volume Controller

Novo golpe usa código Morse para esconder links infectados

Quem diria! Links infectados estão sendo transmitidos dentro de código Morse anexado a e-mails e burlar as camadas de segurança dos provedores e filtros de spam. Publicado pela primeira vez no Reddit*, o ataque foi analisado por pesquisadores da BleepingComputer.

O malware não está na planilha Excel, mas no código HTML do anexo. Fonte: BleepingComputer

O malware não está na planilha Excel, mas no código HTML do anexo. Fonte: BleepingComputer

O código Morse é transformado em JavaScripts injetados na página HTML. Uma falsa planilha Excel é mostrada na página, pedindo para que o usuário faça login. Suas credenciais – usuário e senha – são roubadas. Os provedores de e-mail não conseguem classificar a mensagem como spam e somente um antivírus irá detectar a atividade suspeita.

A Avast é líder global em segurança cibernética, protegendo centenas de milhões de usuários em todo o mundo. Saiba mais sobre os produtos que protegem sua vida digital em nosso site e receba todas as últimas notícias sobre como vencer as ameaças virtuais através do nosso Blog, no Facebook ou no Twitter.

* Original em inglês.

Photo by Proxyclick Visitor Management System on Unsplash