Código de segurança verifica a integridade do WhatsApp Web. Telemarketing ganha prefixo 0303. O Linux vira bola da vez dos ciberataques e arrasta o Android

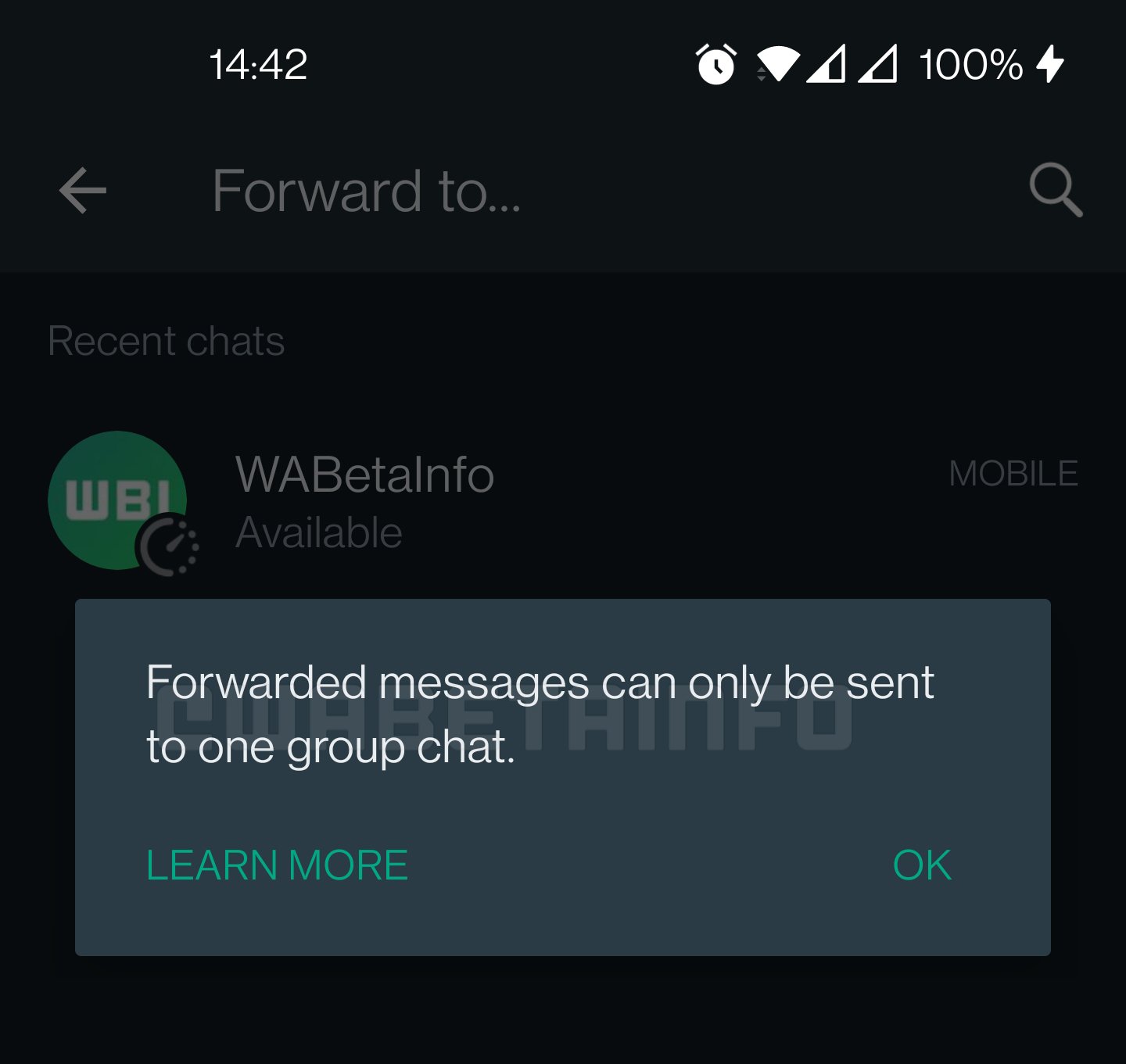

Na versão beta*, o WhatsApp testa limitar a apenas um grupo (máximo de 256 pessoas) o encaminhamento de mensagens. O limite anterior eram cinco grupos (ou contatos individuais). Para comparar, o Telegram permite o reencaminhamento ilimitado a grupos que podem ter 200 mil participantes, sem contar os canais (que são ilimitados).

Limite de encaminhamento é uma das medidas de combate à desinformação. Fonte: WABetaInfo*

Limite de encaminhamento é uma das medidas de combate à desinformação. Fonte: WABetaInfo*

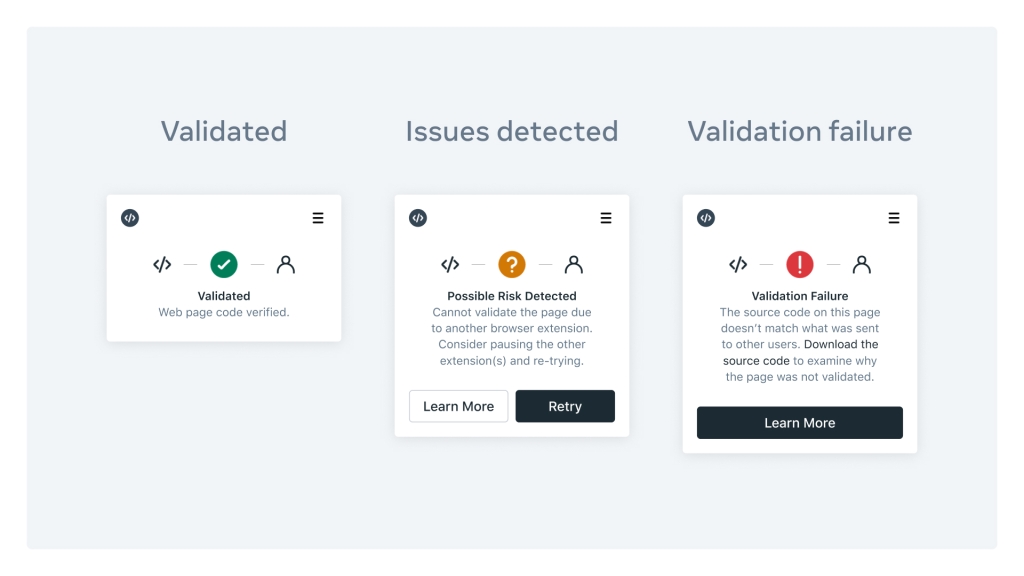

Por outro lado, o WhatsApp Web ganhou uma extensão para os navegadores Chrome, Avast Secure Browser, Edge e Firefox (em breve) que melhorará a segurança do mensageiro* usado no computador, comparando o código de criptografia em tempo real com o original armazenado nos servidores da Cloudfare.

O Code Verify tentará detectar ações maliciosas de outras extensões ou malwares. A segurança e privacidade da extensão pode ser verificada, pois ela é de código-aberto*. A extensão não faz registro, não consegue ler as mensagens nem tem acesso a outras guias abertas no navegador.

O ícone da extensão terá a cor verde e um tique de validação se tudo estiver correto. Fonte: Meta*

O ícone da extensão terá a cor verde e um tique de validação se tudo estiver correto. Fonte: Meta*

- Se não for possível validar a aba do WhatsApp Web porque a rede atingiu o tempo limite*, o ícone do Code Verify ficará laranja com um ponto de interrogação.

- Se uma ou mais extensões estiverem impedindo a verificação, o ícone também ficará laranja com um ponto de interrogação, indicando que um possível risco foi detectado.

- Por fim, se a extensão detectar que o código do WhatsApp Web difere do código informado aos outros participantes do chat, o ícone do Code Verify ficará vermelho e exibirá um ponto de exclamação, pois houve falha de validação.

Telemarketing em número fixo

A Anatel obrigou as empresas de telemarketing que oferecem produtos ou serviços através de ligações (gravadas ou não) a utilizarem o prefixo 0303 e, se o consumidor solicitar, as operadoras deverão bloquear essas ligações. Para isso, é preciso se cadastrar no site Não me perturbe e realizar essa solicitação.

Lembrando que as empresas de cobrança ou as que pedem donativos (prefixo 0500) não estão sujeitas a essa regra, válida desde já para celulares e, a partir de junho, também para os telefones fixos. Não há previsão para as mensagens SMS.

Você pode denunciar as empresas que não obedecerem e, como sempre, pode utilizar apps de bloqueio de ligações e mensagens disponíveis nas lojas oficiais de apps.

Linux vira a bola da vez dos ciberataques e arrasta o Android

Segundo o levantamento da CrowdStrike*, as redes zumbi XorDDoS*, Mirai* e Mozi* foram responsáveis por 22% dos ataques – DDoS, criptojacking e campanhas de spam/phishing – aos sistemas Linux em 2021, uma tendência que vem se acentuando desde 2018, segundo o relatório da Intezer*.

![Linux-Malware-Families[1]](https://blog.avast.com/hs-fs/hubfs/Linux-Malware-Families%5B1%5D.png?width=936&name=Linux-Malware-Families%5B1%5D.png) 56 novas famílias de malwares projetados para Linux surgiram em 2020. Fonte: Intezer

56 novas famílias de malwares projetados para Linux surgiram em 2020. Fonte: Intezer

Geralmente projetados sem segurança de ponta embarcada, os dispositivos inteligentes (IoT) infectados formam essas redes zumbi que derrubam sites e serviços na internet.

E, definitivamente, este é o ano da segurança no Linux, atacado pelo ransomware Lockbit* em janeiro e, logo depois, atormentado por um conjunto de vulnerabilidades críticas que permitem obter privilégios de root (Oh Snap! More Lemmings – CVE-2021-44731*) ou modificar qualquer arquivo (Dirty Pipe – CVE-2022-0847*).

A Dirty Pipe (“cano sujo” em tradução livre) é a mais séria vulnerabilidade do Linux* desde a Dirty Cow, em 2016, pois permite:

- A execução de código malicioso

- A instalação de backdoors e ransomwares

- A criação de contas não autorizadas de usuários

- A modificação de scripts/binários usados por serviços ou aplicativos privilegiados

- A remoção da senha de root

- A adição de chaves SSH para acesso remoto

A falha também atinge o sistema operacional Android que contiver as versões do kernel afetadas (5.10.102, 5.15.25 e 5.16.11), todas elas lançadas após agosto de 2020, isto é, são celulares recentes. A Canonical, desenvolvedora do Ubuntu, lançou 15 atualizações de segurança* para o kernel Linux e o Google adicionou correções ao kernel Android, mas a apatia das fabricantes* deixará milhões de smartphones sem essas correções e, portanto, vulneráveis.

A Avast é líder global em segurança cibernética, protegendo centenas de milhões de usuários em todo o mundo. Saiba mais sobre os produtos que protegem sua vida digital em nosso site e receba todas as últimas notícias sobre como vencer as ameaças virtuais através do nosso Blog, no Facebook ou no Twitter.

* Original em inglês.

Photos by Brooke Cagle and Icons8 Team on Unsplash