Jakub Kroustek fala sobre o Petna (malware baseado no Petya) que infectou computadores no mundo inteiro e como nos proteger dos futuros ataques de ransomwares.

Na semana passada, acompanhamos outro ataque em massa de um ransomware, menos de dois meses após o surgimento do WannaCry. Há muita incerteza em torno Petna, não apenas em torno de como ele deve ser chamado. Nos momentos após o ataque, ele recebeu muitos nomes diferentes, incluindo Petya, Petna, NotPetya, EternalPetya, Nyetya e muitos outros. Originalmente nos referíamos a ele como "baseado no Petya", mas para simplificar, vamos chamá-lo de Petna.

O ransomware Petya é uma variante do Petya? O Petna deve ser considerado um ransomware ou é um apagador de arquivos? O Petna foi projetado para destruir ou se espalhou para ganhar dinheiro?

Vamos esclarecer algumas coisas com base nas informações atualmente disponíveis:

O Petna continua se espalhando?

Na verdade não. O Petna atingiu o pico há três dias. A difusão começou nas primeiras horas do dia 27 de junho e atingiu o seu pico naquele mesmo dia, com milhares de tentativas de ataque por hora. Após esse pico, a intensidade dos ataques caiu significativamente e, desde então, a incidência dos ataques ficou muito baixa.

Este ataque pode ser comparado ao do WannaCry?

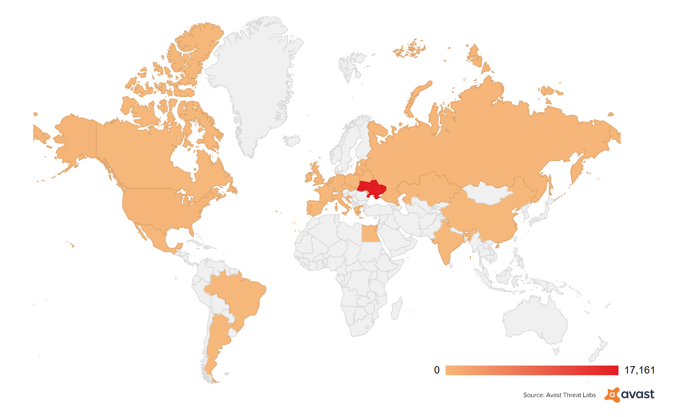

Não, especialmente se levarmos em conta a nossa base de usuários. Detectamos cerca de 20.000 ataques no mundo inteiro, o que é muito menor do que os 1,5 milhões de ataques do WannaCry que já bloqueamos até agora.

Quais os países mais afetados?

Com base em nossa telemetria, a Ucrânia foi, de longe, o pais mais impactado, com mais de 90% dos ataques detectados. Outros países atingidos foram os EUA, Rússia, Lituânia, Bielorrússia, Bélgica e Brasil, com dezenas e até centenas de tentativas de ataques em cada um deles.

Quais foram os sistemas operacionais afetados?

A maioria dos ataques que nós observamos ocorreu em computadores com o Windows 7 (78%), seguidos pelo Windows XP (14%). O número de ataques a sistemas operacionais mais modernos foi muito menor.

Como o Petna atinge os computadores?

A partir dos nossos dados do pico dos ataques, sabemos que um vetor de infecção está atrelado a um atualizador de um software de contabilidade utilizado na Ucrânia, o Médoc, e é por isso que a Ucrânia foi atingida tão profundamente.

Este é um duro paradoxo: os usuários são sempre aconselhados a atualizar os seus softwares, mas, neste caso particular, o atualizador é um cavalo de Tróia (Trojan), e foi ele quem começou a reação em cadeia da infecção.

No entanto, ainda há uma investigação em curso sobre outros possíveis vetores de infecção.

Então por que computadores fora da Ucrânia também foram afetados?

Uma das razões é que algumas das empresas afetadas têm filiais na Ucrânia. Uma vez que o Petna infecta um computador, ele se espalha dentro da rede, e foi por isso que o Petna atingiu computadores de outros países. Ainda estamos investigando os outros possíveis vetores de infecção.

O que acontece depois que o Petna infecta um computador?

Após infectar uma máquina, o Petna tenta criptografar arquivos com extensões específicas. A lista de arquivos alvo não é tão longa como a normalmente utilizada por outras famílias de ransomwares, nem é tão extensa quanto a do Petya original. No entanto, ele ataca formatos utilizados para fotos, documentos, códigos fonte, bancos de dados, imagens de disco, etc.

Além de criptografar os arquivos, o Petna também atua como um worm (verme), isto é, ele tenta se auto-replicar em outras máquinas conectadas à rede local. Como descrevemos em um artigo anterior, ele emprega três métodos de propagação diferentes: explorando a falha EternalBlue (coisa já conhecida desde o WannaCry), explorando a falha EternalRomance, e se espalhando através de compartilhamentos de rede do Windows que usam as credenciais roubadas da vítima (isso é feito através do pacote de ferramentas do tipo Mimikatz, que extrai senhas) além de ferramentas legítimas, como a PsExec e a WMIC.

Finalmente, depois de criptografar os arquivos e se espalhar, ele tenta impedir a inicialização do Windows (alterando a Master Boot Record - MBR). Depois de um reinício forçado, ele criptografa a tabela de arquivos mestre (MFT) da unidade do sistema. Isso impede a inicialização do Windows e, portanto, inutiliza o computador.

Posso ser infectado com o Petna mesmo se o meu computador estiver totalmente atualizado?

Sim, infelizmente você pode, por causa do movimento lateral do malware descrito acima. Se ambas as vulnerabilidades EternalBlue e EternalRomance estiver corrigidas em uma máquina, ela ainda pode ser infectada pelo terceiro método de infecção.

O Petya é um WannaCry 2.0 ou é algo mais do que isso?

O Petna está, definitivamente, baseado no Petya, por exemplo, a parte da criptografia da MFT é quase idêntica à que foi vista anteriormente no “Golden” Petya. No entanto, não é idêntico, pois existem algumas diferenças que antes eram invisíveis nas versões anteriores do Petya. As modificações sugerem que o Petna poderiam ter sido criado por pessoas diferentes do autor do Petya, Janus, que comentou a mesma coisa no Twitter.

A principal semelhança entre o Petna e o WannaCry é que ambos usaram a falha EternalBlue para se espalhar.

Há rumores de que o Petna não criptografa nada e apenas apaga os discos. Isso é verdade?

Não, isso não é verdade. Esta família realmente criptografa arquivos e a MFTs. No entanto, se esses arquivos podem ou não ser descriptografados é outra coisa.

Existe alguma ferramenta disponível para descriptografar os arquivos?

Infelizmente não. A criptografia utilizada é forte o suficiente para ser inquebrável. Além de criptografar arquivos, o Petna também criptografa a MFT, o que torna o processo de descodificação muito mais difícil.

Você deve pagar o resgate para ter seus arquivos de volta?

Não! Nós nunca recomendamos o pagamento de resgates, porque isso significa apoiar financeiramente os criminosos e poderia, inclusive, incentivá-los a continuar. Além disso, há uma grande chance de que você não obtenha os seus arquivos de volta, mesmo pagando. Neste caso em particular, isso é mais evidente do que nunca. Por quê?

- O endereço de email oficial wowsmith123456@posteo.net, mostrado na tela de resgate, e para onde as vítimas foram orientadas a enviar o pagamento do resgate, foi encerrado pelo provedor de serviços de email logo após o surto. Assim, os operadores do Petna não têm como saber quem pagou e quem não pagou.

- Não é possível descriptografar a MFT, porque a chave é perdida logo após o Petna criptografar a MFT. Nas versões anteriores do Petya, esta chave era armazenada na ID da vítima, mas, no caso do Petna, a chave acaba se tornando apenas uma sequência aleatória inútil.

- Além disso, a criptografia utilizada para os arquivos é bastante confusa. Como já dissemos anteriormente, há um bug na forma de realizar a criptografia, que pode tornar irrecuperáveis alguns dos arquivos.

- Mesmo se deixarmos os pontos acima de lado, seria muito difícil para os operadores de Petna descriptografar totalmente os computadores infectados. A descriptografia envolveria várias iterações de comunicação com as vítimas, para que primeiro a MFT pudesse ser descriptografada, e, depois, pudessem fazer o mesmo com os arquivos.

Como você pode ver, as chances de descriptografar totalmente um computador infectado, mesmo se feito pelos autores do Petna, são quase nulas.

No entanto, as vítimas do Petna ainda estão pagando o resgate. Ao escrever este blog, a carteira bitcoin do Petna continha quase 4 Bitcoins, cerca de 10.000 dólares. O que não é muito se comparado aos danos causados.

Este foi um teste? Podemos esperar mais ataques como este?

Muitos especularam que o WannaCry era um teste, mas não existem indícios de que isso seja verdade. No entanto, é altamente provável que vamos ver mais e mais famílias de ransomwares/worms, especialmente depois que o WannaCry e o Petna mostraram que a infecção é viável.

Qual foi a intenção por trás deste ataque? Foi um ataque patrocinado por algum governo?

(Aguarde um momento, estamos procurando uma bola de cristal...). Vamos resumir os fatos. Este ataque, assim como vários outros dos últimos meses, foi mais fortemente direcionado contra a Ucrânia. Este recente ataque utilizava uma versão modificada de uma das mais avançadas e destrutivas famílias de ransomwares conhecidas até o momento: a família Petya. As modificações e os acréscimos à Petya são mais do que suspeitos. As pessoas por trás dessas modificações deixaram o ransomware aleijado e, agora, completamente impossível de descriptografar.

Além disso, eles tornaram inútil o pagamento do resgate, o que não é comum para os ransomwares, cuja motivação é normalmente ganhar dinheiro. O pagamento não foi associado a um site da rede Tor, mas a um endereço de email hospedado em um provedor comum, o que tornou o Petna rapidamente impossível de descriptografar e não lucrativo.

Uma visão lateral permite dizer que dezenas de famílias de ransomwares foram mal codificadas e tornaram impossível a descriptografia e essas falhas, quase com certeza, não eram queridas pelos seus criadores. Também vimos outros criminosos utilizarem ransomwares já existentes e apenas remendarem as instruções de pagamento, desviando-as para as suas próprias carteiras, o que novamente gera arquivos irrecuperáveis para as vítimas.

E, finalmente, vemos versões de teste de novas famílias de ransomwares que são liberadas na rede quase que diariamente, muitas vezes com erros fatais nos algoritmos de criptografia ou mesmo sem nenhuma instrução de pagamento. Se continuarmos a pensar no Petna como se fosse um ransomware, vamos encontrar muitas semelhanças com os casos anteriores e poderíamos concluir que as falhas no Petna foram, provavelmente, resultado de um trabalho desleixado.

No entanto, por causa do impacto que teve, também devemos pensar "fora da caixa" sobre o Petna. Uma das possibilidades é que o seu principal objetivo tenha sido “apenas” causar danos. Nesse caso, temos que admitir que os seus autores foram bem sucedidos. Com base em uma informação publicamente disponível, centenas de máquinas foram infectadas e inutilizadas, paralisando empresas.

Sob este ponto de vista, a ideia de que o Petna seja um ransomware seria apenas uma cortina de fumaça, com um pequeno efeito colateral benéfico para seus autores: 10.000 dólares em sua carteira Bitcoin.

Finalmente, também há uma teoria que alega que toda a confusão gerada pelo Petna serviu apenas para encobrir outros ataques realizados simultaneamente.

A Avast e a AVG detectam e protegem seus usuários de todas as variantes conhecidas do Petna, utilizando nossos Módulos de proteção multi-camadas incluindo o Módulo Arquivos, o Módulo Comportamento e o novo Módulo Ransomware, bem como detecções feitas a partir do Firewall dos nossos produtos.

Foto: Reuters.