O Laboratório de Ameaças da Avast descobriu um novo ransomware que imita o Locky.

No Laboratório de Ameaças da Avast, nós estamos continuamente monitorando o ambiente das ameaças e avaliando os riscos atuais. Na maioria das vezes, nos deparamos com malwares ativos e comuns, como os ransomwares Locky ou Cerber. Contudo, de tempos em tempos, somos alertados pelos nossos sistemas automatizados sobre anomalias com os malwares ativos na rede. Estes alertas se referem ou a novas técnicas usadas pelos malwares já conhecidos ou por malwares completamente novos.

Esta é a breve história sobre a nossa descoberta do ransomware "Hucky".

Detectando uma nova ameaça

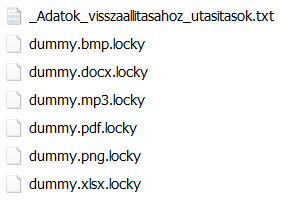

Alguns dias atrás, nossos sistemas nos alertaram sobre uma nova amostra de ransomware que passamos a detectar e bloquear. Com base em um relatório de comportamento da nossa sandbox, este malware tenta criptografar os arquivos dos usuários e acrescentar a extensão '.locky' aos seus nomes. O ransomware Locky veio imediatamente à nossa cabeça, mas percebemos rapidamente que não era o Locky, porque o Locky não está mais utilizando a extensão .locky. Além disso, os sintomas mais comuns das infecções pelo Locky (IOCs) não estavam presentes nesta amostra. Por isso, ela captou a nossa atenção e nos debruçamos sobre ela para analisar esta amostra singular de ransomware.

Parecido com o Locky

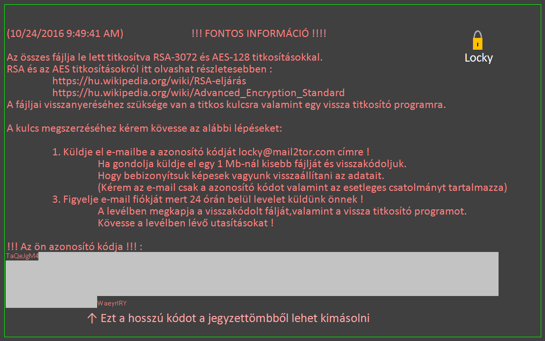

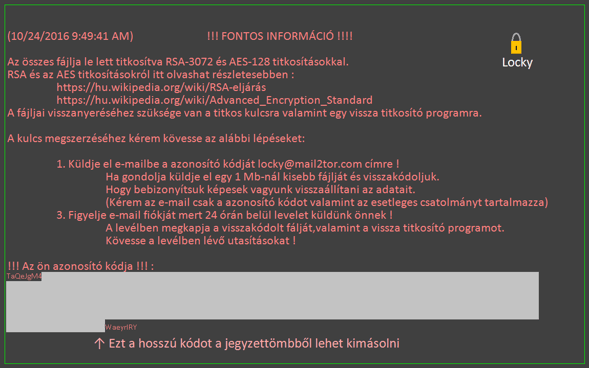

Tentamos executar esta amostra em uma máquina virtual (ambiente seguro). Ao final da execução, a máquina ficou assim, com um novo papel de parede:

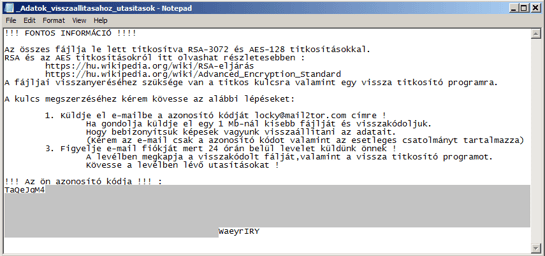

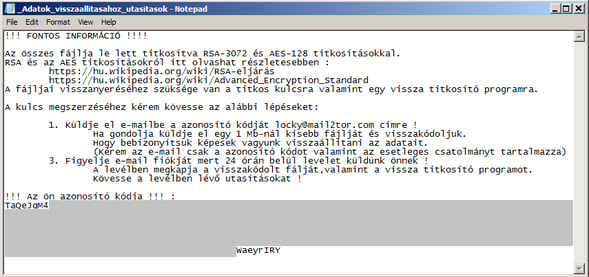

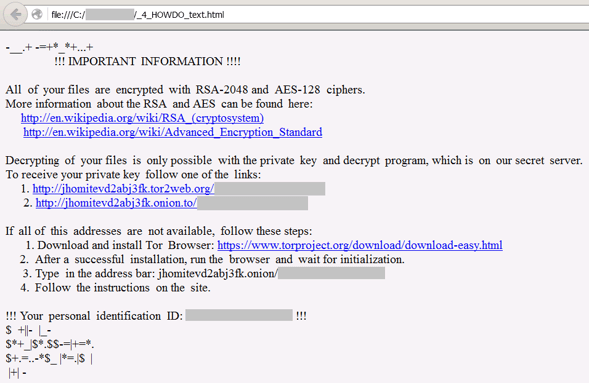

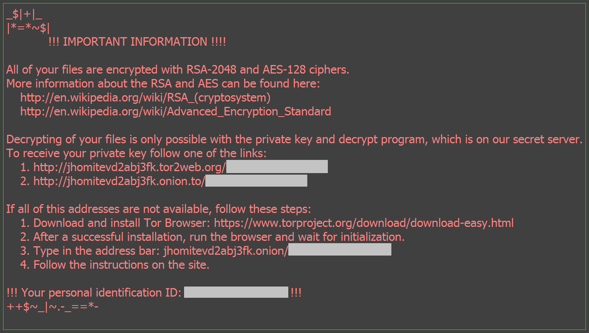

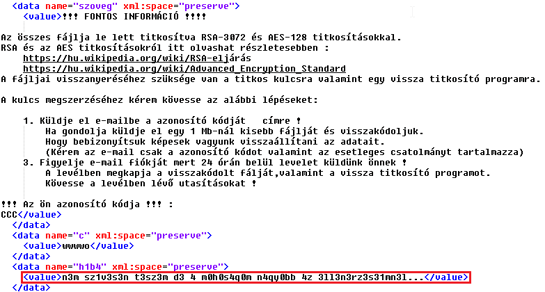

E um texto mostrando as instruções para o pagamento do resgate:

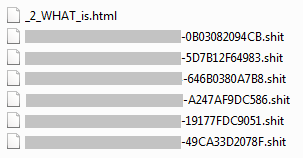

Nossos arquivos foram criptografados e renomeados:

Se você já viu um computador infectado pelo Locky, ele provavelmente deveria se parecer com este: um novo papel de parede com as instruções do pagamento do resgate (feito com a mesma fonte e cores que podemos ver acima), o mesmo texto mostrado no Bloco de Notas e, o mais importante de tudo, os arquivos estavam criptografados e renomeados com o sufixo (extensão) ".locky".

Mas só porque esta nova amostra se parece com o Locky, e renomeia os arquivos da mesma forma, não significa que ela seja o Locky!

Já escrevemos outras vezes sobre os ransomwares que imitam outros "sucessos" para aumentar suas chances de obter o pagamento dos resgates. Este é mais um deles.

Com base nesses fatos, chamamos este malware de Hucky, que é uma abreviatura de Locky Húngaro (Hungarian Locky). Quando comparamos os dois malwares, percebemos várias diferenças:

- O Locky não usa mais a extensão ".locky". No momento, ele usa ".shit" (desculpe a linguagem, mas os criadores de malware nem sempre são educados...) e ".thor":

Exemplo de arquivos criptografados: Hucky (acima) e Locky (segunda imagem)

- O processo de criptografia e muito parecido em ambas versões: uma chave AES gerada aleatoriamente é utilizada para criptografar os arquivos. Esta chave é posteriormente criptografada com uma chave RSA pública. No entanto, a maioria das versões do Locky obtêm a sua chave pública de um servidor de comando e controle (C&C), enquanto o Hucky utiliza uma chave interna. Isto permite que o Hucky atue offline.

- Duas funções exclusivas do Hucky são: mostrar um documento do Word para distrair a criptografia dos arquivos, provavelmente para dar às vítimas algo que fazer enquanto os seus arquivos são criptografados e reinicia o seu computador assim que o processo termina. Os autores do Hucky podem reiniciar os computadores depois do processo de criptografia para excluir o próprio programa e esconder as pistas que poderiam ajudar alguém a descobrir a chave para descriptografar os arquivos.

- As instruções para pagamento do resgate do Locky estão em inglês e disponíveis (no momento) como arquivos HTML, enquanto que o Hucky mostra as instruções em húngaro em arquivos texto. Além disso, o Locky exige um pagamento em Bitcoin através de uma página Tor, enquanto o Hucky exige que as vítimas enviem um email para um email com endereço Mail2Tor.

Instruções para pagamento do resgate: no topo, as do Hucky e na segunda imagam, as do Locky

- As imagens utilizadas para substituir o papel de parede das vítimas são semelhantes à primeira vista. Contudo, no Hucky, o húngaro é novamente utilizado no lugar do inglês. Além disso, a imagem do Hucky também contém um símbolo de um cadeado em baixa resolução, que a tela de resgate do Locky não tem.

Papéis de parede com as instruções de resgate: Hucky (em cima) e Locky (segunda imagem)

- A lista dos arquivos e extensões atingidas pelo Hucky contém 200 itens, que é apenas a metade das utilizadas pelo Locky. Além dos tradicionais formatos que são alvos dos ransomwares, o Hucky também atinge arquivos de vídeo games, como os do StarCraft2, World of Tanks ou Minecraft.

- Outra diferença é a linguagem de programação utilizada: o Locky foi criado com Microsoft Visual C++, enquanto o Hucky usa o Microsoft VisualBasic.

Raízes na Hungria

Durante a nossa análise descobrimos várias pegadas húngaras do Hucky.

Todos os diálogos do Hucky com suas vítimas são em húngaro. Além disso, os executáveis do Hucky são disseminados com nomes relacionados com a Hungria, como semmi.exe ("nada" em húngaro) ou turul.exe (nome de um símbolo nacional húngaro).

Também no código é utilizado o húngaro: nomes de métodos, variáveis, etc.

Um exemplo pode ser visto nesta imagem. O texto destacado é uma mistura de húngaro e L33t. Pode ser livremente traduzido como uma confissão dos autores: "Eu odeio fazer isto, mas eu gosto do dinheiro".

Outras pista da origem deste malware na Hungria são os chamados strings adicionados nos arquivos executáveis pelos compiladores. Essas partes do código revelam o nome de usuário do autor e o nome do projeto:

As primeiras versões (compiladas em 4-10-2016):

C:\Users\Dani\Desktop\nocrime\nocrime\obj\x86\Debug\turul.pdb

E a última versão (compilada em 6-10-2016):

C:\Users\user\Desktop\kalosip\titkoss\obj\x86\Debug\mgtow.pdb

Neste caso, o nome de usuário dos autores passou de 'Dani' (provavelmente Daniel) para um nome de usuário "genérico". Outra interessante pista é o nome do projeto "titkoss". Ele pode vir da palavra húngara "titkos", que pode ser traduzida como "secreto". Isto significa que o autor não só está utilizando o húngaro como o idioma de comunicação com suas vítimas, mas também nos processos internos do malware.

Além disso, os textos em húngaro não parecem ser uma tradução automática (ainda que contenham alguns erros de ortografia).

Conclusão

Podemos concluir que o Hucky é um novo ransomware que, no momento, está atingindo apenas os usuários na Hungria. Com base no que descrevemos acima, há uma boa chance de que o seu autor seja uma pessoa que fala húngaro. O fato de que os alvos sejam majoritariamente húngaros reduz, no momento, a presença do Hucky. Por fim, merece menção constar que o Hucky se esforça em parecer o Locky.

Continuaremos a monitorar esta ameaça e iremos informar suas modificações e disseminação. Por agora, cuide da sua segurança:

- Não abra anexos suspeitos (por exemplo, arquivos .doc, .xls e .zip)

- Desative as macros do Microsoft Office por padrão e nunca habilite as macros em arquivos desconhecidos/estranhos que você receba por email

- Mantenha backups dos seus dados importantes em um lugar seguro, seja online ou offline

- Garanta que o seu sistema operacional e programas estejam completamente atualizados

- Tenha um antivírus (recomendamos o Avast :-) ) instalado e ativo no seu computador e nos seus aparelhos móveis

Sintomas de comprometimento

Arquivos e SHA256:

_Adatok_visszaallitasahoz_utasitasok.txt

02766dd4934a90f8cdb5a715e0de30ea31cb57c9ec30cc77bca16ea9c3318be4

_locky_recover_instructions.txt

24b1b132b6a15bebce2934fe562f03ba62ca4db432ed566339012774f7bc7818

\Startup\mgtow.exe

5ba291a4aa34c177d4e41f6ed818ef3d6c383dc5406adb2e12eb3c648c2f52eb

\Startup\Java Update.exe

613b76e0d6ccd1d05a39ef0c4c48293a8800ebc2587b87218a8328b8af3c4109

\Startup\Fontos Informacio.bmp

6c9b0934f22e8265876b1d0aba18f0efe68a733e83c892db109af83348c0901f

\Temp\monodocu.dat

7f71949cdfb0981f64eaaae9b3c9fdc68dc31bae97fac6306597f010637054f2

\Temp\d3m4g0g.dat

8f912771316d589be797feb1c2c5d2fd820c833f3c131760424b79aef76e2000

/\\Temp\\[A-Za-z0-9]{6}\.bat$/

cbdec0f2fdf8c52f36b8baa0ea772bb18021a839ac856dd656f9effc3c30b64d

Foto: Mitchell Hollander.