Roteadores vulneráveis são modificados para redirecionar o tráfego online dos usuários para sites que roubam credenciais e informações de pagamentos

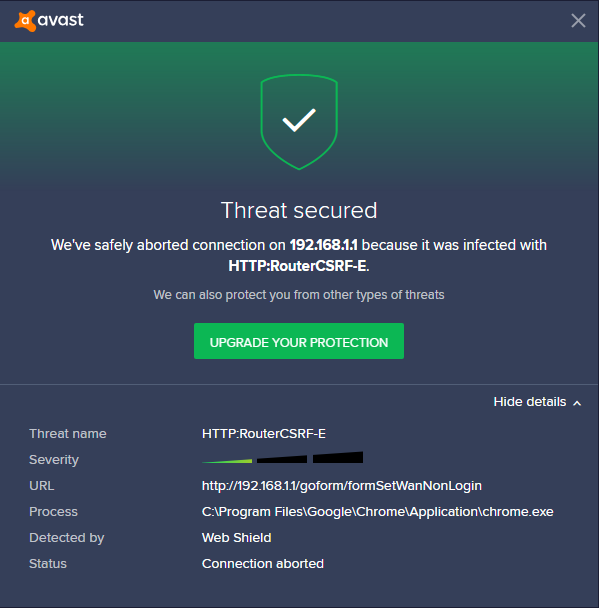

A Avast bloqueou mais de 7.000 tentativas de ataques de falsificação de solicitações entre sites (conhecidos como ataques CSRF ou Cross Site Request Forgery) no Brasil só no passado mês de novembro.

Os cibercriminosos utilizam este método para executar comandos sem o conhecimento dos usuários e, nesse caso, modificar silenciosamente suas configurações de DNS (Sistema de Nomes de Domínios) no roteador e realizar ataques. Os kits para exploração de roteadores são populares no Brasil e a Avast descobriu duas páginas que hospedavam o "Novidade", uma versão do kit de exploração GhostDNS.

Sequestro de DNS: redirecionando para golpes de phishing

Geralmente, um ataque de CSRF ao roteador é iniciado quando o usuário visita um site comprometido com publicidade maliciosa (malvertising), veiculada usando redes de anúncios de terceiros em um site limpo (e popular). Nesse caso, os usuários foram redirecionados automaticamente para uma das duas páginas de destino do kit de exploração do roteador, iniciando o ataque ao roteador sem a interação do usuário, fazendo tudo em segundo plano. As páginas de destino que hospedavam a variante GhostDNS são hxxp[:]//novonovonovo.users.scale.virtualcloud.com[.]br e hxxp[:]//avast.users.scale.virtualcloud.com[.]br.

As páginas de destino continham um link Bitly, que revela que as páginas foram visitadas cerca de 222.000 vezes na segunda quinzena de novembro.

"Não sabemos ao certo a razão pela qual os criminosos utilizaram 'avast' no segundo URL, mas suspeitamos que isso tenha ocorrido porque bloqueamos a primeira página de destino", diz Simona Musilová, Analista de Ameaças da Avast. “O Módulo Internet incluído nas versões gratuita e premium do Avast Antivírus bloqueia as tentativas de ataques contra os nossos usuários, mas não há como sabermos se as mais de 200.000 pessoas redirecionadas para as páginas de destino estavam protegidas ou não".

Os kits de exploração podem atacar com êxito um roteador. Muitos roteadores estão protegidos com credenciais (senhas) fracas, pois geralmente são credenciais padrão entregues junto com o roteador e cujas informações podem ser facilmente encontradas online. De acordo com uma pesquisa da Avast, 43% dos brasileiros nunca acessaram a interface administrativa dos seus roteadores, para alterar as credenciais de login de fábrica.

Nesse ataque, o roteador pode ser reconfigurado para usar servidores DNS não autorizados, que redirecionam as vítimas para páginas com golpes de phishing e que se parecem muito com sites reais.

Os seguintes domínios podem ter sido afetados pelo sequestro de DNS:

- bradesco.com.br

- santandernetibe.com.br

- pagseguro.com.br

- terra.com.br

- uol.com.br

- netflix.com

“Esta não é a primeira vez que vimos esses sites como alvos de ataques de CSRF. Eles são escolhidos por serem populares e, em geral, exigem que os usuários façam login ou insiram informações de pagamentos. Depois que os usuários fazem isso, essas informações são roubadas e vão diretamente para os cibercriminosos, dando a eles o acesso à Netflix e às contas bancárias, por exemplo. Além de alertar seus clientes, o problema é que poucos desses serviços evitam que os usuários sejam vítimas, pois os sites de phishing estão fora dos seus domínios”, disse Simona Musilová, Analista de Ameaças da Avast.

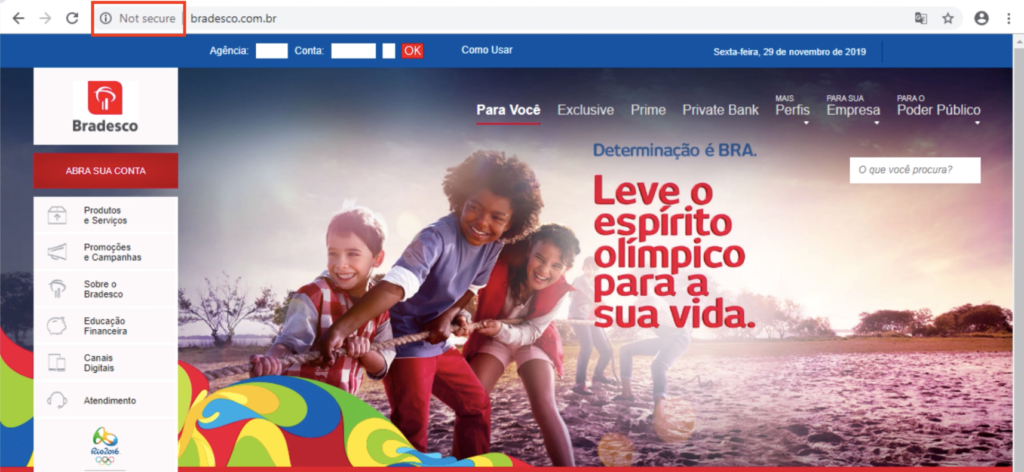

Verdadeiro site do Bradesco: URL usa o padrão seguro HTTPS e um certificado SSL,

Verdadeiro site do Bradesco: URL usa o padrão seguro HTTPS e um certificado SSL,

simbolizado pelo cadeado que pode ser visto na barra URL do navegador

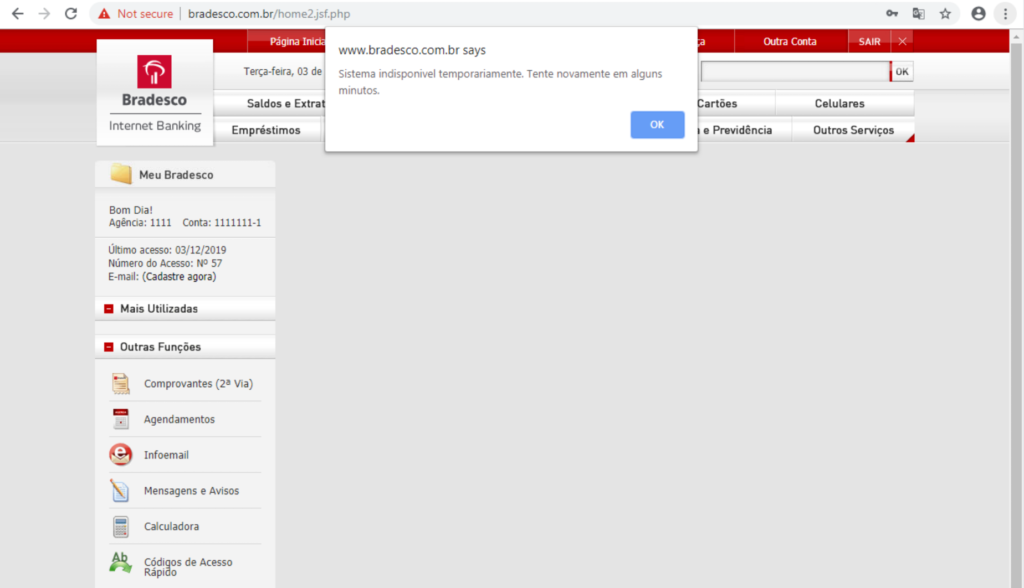

No caso do Bradesco, as vítimas inseriram o URL do site em sua barra de endereços e foram redirecionadas para uma versão falsa do site do banco, onde poderiam "fazer o login" em suas contas e inclusive pedir o código de autenticação de dois fatores. Assim que o usuário acessava sua "conta falsa", o site malicioso exibia uma mensagem de erro ou simplesmente agia como se estivesse carregando. Quando os usuários faziam o logoff na versão de phishing, eles eram direcionados para o site real do banco, onde poderiam realmente fazer o login em sua conta.

Falso site do Bradesco

Falso site do Bradesco

Falso site do Bradesco: o cadeado e o HTTPS estão ausentes na barra de endereços (URL),

Falso site do Bradesco: o cadeado e o HTTPS estão ausentes na barra de endereços (URL),

o que indica que o site não é confiável para os clientes

No caso da Netflix, a falsa página exige que a vítima entre com seu endereço de e-mail e, então, solicita as informações de cartão de crédito pedindo até mesmo que o usuário faça o upload de uma imagem do seu cartão de crédito.

Permaneça protegido

Simona Musilová continua: “Os usuários devem ter cuidado ao visitar o site do seu banco ou da sua conta na Netflix, verificando se a página possui um certificado válido, um cadeado na barra de endereços (URL) do navegador. Além disso, os usuários devem atualizar frequentemente o firmware do roteador e configurar as credenciais de login do roteador com uma senha forte. O usuário que acredita que o seu roteador está infectado, deve entrar na interface administrativa web do roteador e alterar as credenciais de login. Também deve estar sempre atento ao extrato da sua conta bancária".

As pessoas podem descobrir se o seu roteador está infectado usando o recurso Verificador de Wi-Fi que faz parte tanto da versão gratuita quanto de todas as versões pagas do antivírus da Avast, as quais também incluem Módulo Internet, um escudo central que protege os usuários contra ataques CSRF.

Mais informações sobre esta campanha de CSRF podem ser encontradas no Blog Avast Decoded*.

* Pesquisa online realizada com mais de 1.500 usuários da Avast, em junho de 2018.