A maioria dos criadores de malware têm uma das duas possíveis motivações: roubar dinheiro ou dados pessoais.

Um trojan bancário pornográfico pode espionar as suas vítimas e até enganá-las para que forneçam dados dos seus cartões de crédito. A maioria dos criadores de malwares trabalha por uma de duas razões: para roubar dinheiro ou dados valiosos. Neste artigo vamos ver como um trojan para Android utiliza táticas de engenharia social. Aprenda como não cair nesses golpes!As táticas de engenharia social são usadas para enganar as pessoas e levá-las a executar uma ação, como clicar em um link ou baixar um aplicativo. A vítima pensa que está fazendo algo inocente quando na verdade está clicando ou baixando malwares. O caso de hoje pertence a uma família de trojans bancários utilizados para roubar os dados dos cartões de crédito dos usuários.

Uma vez instalado, o trojan coloca o seu ícone no lançador. O nome do aplicativo mostrado no ícone pode variar, mas alguns que encontramos neste caso foram: AVITO-MMS, KupiVip e MMS Центр (MMS Center).

Brincando de esconde esconde

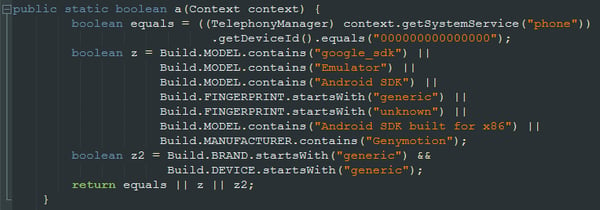

Imediatamente depois de aberto o aplicativo pela primeira vez, o ícone se oculta para esconder o trojan. O aplicativo então verifica se você está em um telefone real ou está trabalhando em um simulador (tecnicamente, emulador). Se a verificação confirmar que se trata de um emulador, nenhuma atividade maliciosa é executada.

A tela principal do aplicativo (em russo)

Verificação do tipo do aparelho

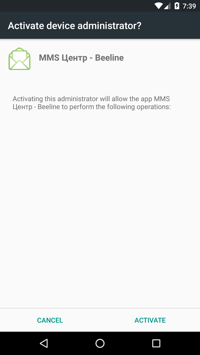

Se o trojan não detectar que você está utilizando um emulador, ele dispara um cronômetro que continuamente mostra o diálogo de Administrador do Dispositivo, até que o aplicativo receba os direitos de acesso como tal. Isto pode ser bem irritante, pois o diálogo continua aparecendo sempre que se clica no botão "Cancelar".

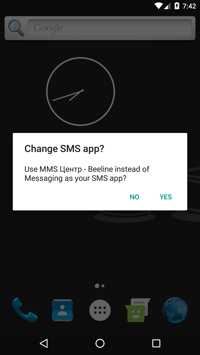

Assim que o aplicativo recebe os direitos de Administrador do Dispositivo, o mesmo processo se repete, só que agora para se tornar o gerenciador padrão dos SMS no aparelho.

O trojan deseja obter direitos de Administrador do Dispositivo para:

- Que seja mais difícil desinstalá-lo

- Para que tenha condições de bloquear remotamente o aparelho

Device admin dialog

A principal função do Trojan é enviar informações sobre o aparelho ao servidor C&C (comando e controle) e esperar que o servidor responda com novos comandos a serem executados. Ele também pode enviar automaticamente um SMS ao servidor.

Informações que são enviadas as servidor C&C remoto:

- IMEI

- Código ISO do país

- Nome da operadora do cartão SIM

- Versão do Android

- Número do telefone

- Número serial do cartão SIM

- Se o aplicativo é ou não o padrão para SMS

- Se o aplicativo é ou não um Adminstrador do Dispositivo

- Número da versão atual do Trojan

- ID única do usuário do telefone

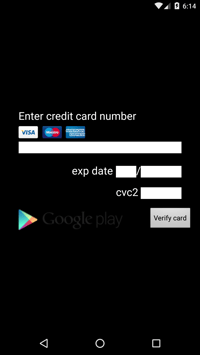

Um dos comandos que o servidor C&C retorna ao aparelho infectado mostra uma tela que solicita à vítima que digite as informações do seu cartão de crédito. A tela inclui o logotipo da Google Play, ainda que, se você tivesse olhado com cuidado, veria que a palavra "Play" está escrita com minúscula ("p").

O logotipo da Google Play é usado provavelmente para enganar as pessoas e fazê-las pensar que estão atualizando a sua conta na Google Play. Se a pessoa cair nesse golpe, as informações do cartão de crédito são imediatamente enviadas ao servidor C&C.

Além das informações iniciais enviadas ao servidor C&C, há muitas outras funções que podem ser acionadas remotamente, como, por exemplo:

- Baixar um arquivo apk e solicitar a instalação ao usuário

- Obter os logs de chamadas

- Obter os SMS recebidos

- Obter os favoritos do navegador

- Obter os dados dos contatos

- Obter uma lista dos aplicativos instalados

- Obter as coordenadas GPS do aparelho

- Bloquear a tela

- Redirecionar as chamadas para outro número de telefone

Falsa tela da Google Play

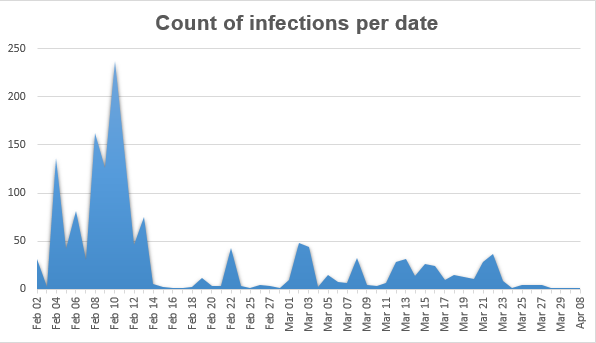

Número de vítimas infectadas: sempre que nos deparamos com este tipo de malware pensamos que não haverá muitas pessoas que caiam no golpe. Mas, infelizmente, isso não acontece e há um pico de infecção onde o malware está muito ativo.

Número de detecções de infecção por dia

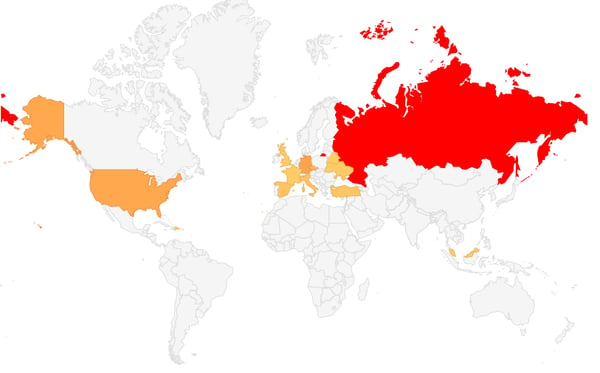

Neste caso concreto, a maioria das vítimas era da Rússia, Alemanha, Estados Unidos e República Checa

Como evitar este Trojan e outros malwares em nossos mobiles?

Agora você pode estar pensando: "o que eu posso fazer para me proteger de trojans como este?". Dito rapidamente: prevenção é a solução.

Não há como deixarmos de enfatizar isto: baixe um programa antivírus em todos os seus aparelhos, sejam mobiles ou computadores Windows e Mac.

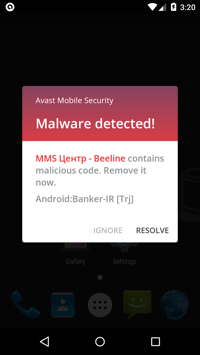

Este trojan específico é detectado pelo Avast Mobile Security como Android:Banker-IR [Trj]. O Avast Mobile Security irá alertar se você tentar baixar o arquivo apk (Android application package) que iria infectá-lo e que você deve remover antes de abrir o aplicativo e ter uma grande dor de cabeça para se livrar dele. Se você habilitar a Administração do Dispositivo para este aplicativo, lembre-se de que, depois não adianta desabilitar, pois ele irá continuar a despejar os popups pedindo o acesso).

O trojan pornográfico sendo detectado pelo Avast Mobile Security

Além de ter um antivírus instalado, é bom fazer backup dos seus dados com regularidade.

O que fazer se você já foi infectado?

Se o aparelho já tiver sido infectado e os popups aparecem a toda hora, você pode desligar o telefone e restaurá-lo para as configurações de fábrica. Saiba, no entanto, que ao fazer isto todos os dados do usuário, aplicativos e arquivos, serão removidos junto com o malware.

Tenha em conta que, nas versões mais recentes do Android, você pode ter acesso às configurações por cima da tela dos popups. Em alguns casos mais raros, especialmente em aparelhos mais simples, o popup pode levar um tempo para voltar a aparecer e você pode tentar pressionar uma e outra vez o botão dos aplicativos recentes ou o botão home para tentar desinstalar o aplicativo.

Em último caso, se você tiver habilitado a depuração USB e tiver acesso ao seu telefone através de um computador confiável, pode tentar matar o processo do aplicativo via adb (Android Debugging Bridge) e depois desinstalá-lo. Esta opção é apenas para usuários avançados e deixar o seu telefone com a depuração USB permanentemente ligada permitirá que qualquer um tenha acesso aos dados do seu telefone.

A melhor maneira de proteger seus dados é utilizar um antivírus e fazer regularmente backup dos seus arquivos. Desta forma, você pode utilizar o seu aparelho sem comprometer a sua segurança.