O malware Fobus para Android causou dano nos Estados Unidos e Europa: veja como se proteger

No mês de janeiro informamos você sobre um malware para Android chamado Fobus. Na altura, o Fobus atacava nossos usuários no leste da Europa e na Rússia. Agora, o Fobus também está atacando os nossos usuários nos Estados Unidos, Inglaterra, Alemanha e Espanha, além de outros países em todo o mundo.

O Fobus pode custar muito dinheiro às suas vítimas desavisadas porque envia SMS premium, faz chamadas sem o conhecimento dos usuários e pode roubar informações privadas. O mais preocupante é que o Fobus também inclui funções ocultas que podem remover as proteções críticas do aparelho. O aplicativo engana os usuários para obter o controle total do aparelho e é aí que esta peste de malware realmente começa a fazer o seu trabalho sujo. Você pode encontrar mais detalhes técnicos e uma análise do Fobus no nosso artigo do blog de janeiro.

Decidimos olhar para trás e verificar alguns dados que coletamos sobre o Fobus nos últimos seis meses. Não nos surpreendeu que esta família de malwares continua ativa e se espalhando, infectando usuários de lojas não oficiais de aplicativos Android e sites maliciosos.

O interessante deste malware é o uso de polimorfismo por parte do servidor, que suspeitamos estar sendo utilizado desde janeiro, mas não conseguimos confirmar. Agora sabemos que o polimorfismo é utilizado ao analisar algumas amostras do nosso banco de dados. Na maioria das vezes houve não só nomes de arquivos gerados aleatoriamente, mas parece que possuem também certificados de assinatura digital aleatórios.

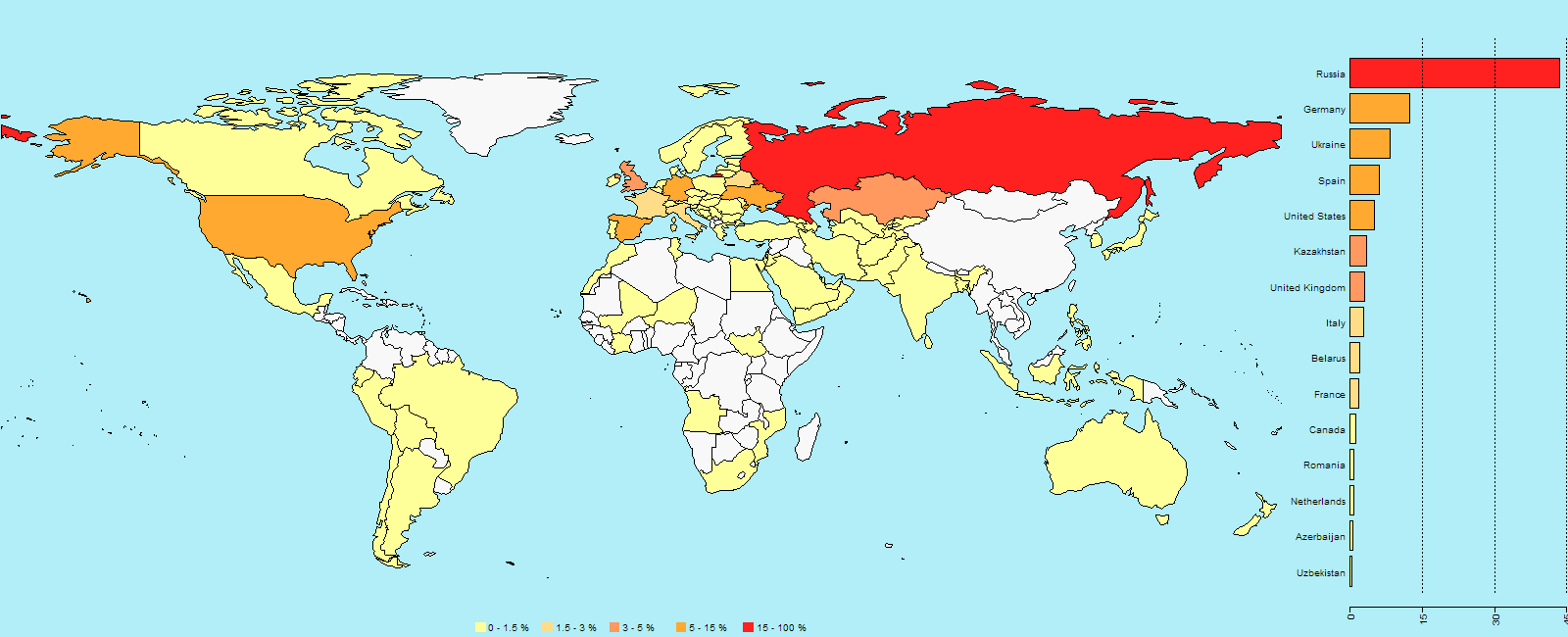

Número de usuários atingidos pelo Fobus

Dispersão geográfica do leste para o oeste

Anteriormente, previmos que veríamos um crescimento linear no número de usuários infectados. No entanto, revendo os resultados, o Fobus derrubou as nossas previsões. No começo, este malware atingia principalmente os países de língua russa. À medida em que nossas detecções do malware se tornaram mais inteligentes e descobrimos novas mutações do Fobus, vemos que muitos outros países também estavam infectados. Agora o Fobus – ainda que atinja principalmente o Leste da Europa e a Rússia – também chegou aos nossos usuários dos Estados Unidos, Alemanha, Inglaterra e Espanha, além de outros países em todo o mundo.

O gráfico acima mostra o número de usuários diferentes (IDs de usuários) atingidos pelo Fobus a cada dia. O gráfico também é dividido geograficamente segundo os códigos dos países dos locais de conexão dos usuários.

Número de vezes que os usuários foram atingidos pelo Fobus nos diversos países (até 21 de julho de 2015):

- Rússia: 87.730

- Alemanha: 25.030

- Espanha: 12.140

- Estados Unidos: 10.270

- Inglaterra: 6.260

- Itália: 5.910

Há dois grandes saltos no gráfico, que marcam os dias em que as novas versões do Fobus foram descobertas e as novas detecções para os nossos usuários foram publicadas. As três detecções parecem ter sido particularmente efetivas em sua tarefa de proteção. O grande impacto nos países fora das regiões de língua russa e inglesa que podem ser vistos no gráfico são um tanto quanto surpreendentes, especialmente se consideramos que o malware está em russo e que mesmo a versão inglesa contém partes em russo. Parece que os autores foram preguiçosos e nem traduziram completamente o seu próprio aplicativo...

Mapa mundi mostrando a porcentagem de usuários atingidos pelo Fobus

Um aplicativo feito só para você

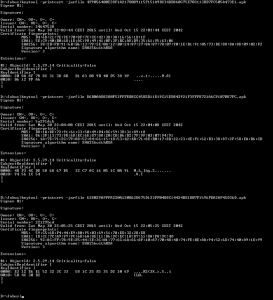

Agora, vamos aprofundar em nossa análise. Vejamos os certificados utilizados para assinar algumas amostras do Fobus. Já mencionamos os problemas com a geração de aplicativos únicos para cada vítima (polimorfismo no servidor), não só com a recompilação, reempacotamento e obfuscação a cada geração do aplicativo, mas também ao uso dos certificados. Verificamos que cada aplicativo malicioso é visto somente por um único usuário, mesmo que o seu certificado de assinatura possa ter sido utilizado em múltiplos aplicativos. Quase todas as amostras que obtivemos têm uma baixa prevalência, o que significa que muito raramente usuários diferentes foram atingidos pelo mesmo aplicativo (malware) várias vezes. Com relação aos certificados de assinatura digital, acreditamos que são gerados novamente de forma regular. Conseguimos captar alguns exemplos destes certificados em nossas estatísticas.

Como você pode ver nas figuras acima, estes certificados estão datados de 28 e 30 de maio de 2015 e as diferenças de horário no início do período de validade entre os certificados são da ordem de minutos, algumas vezes, segundos. Também encontramos algumas amostras com certificados com credenciais geradas aleatoriamente.

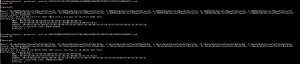

A figura acima é um exemplo destes certificados gerados aleatoriamente.

Para concluir, queremos animar você a pensar duas vezes sobre os aplicativos que você instala no seu telefone, especialmente se os aplicativos foram baixados de lojas de terceiros ou fontes desconhecidas. Os aplicativos da Loja Google Play são mais seguros. Além disso, a solicitação de permissões não usuais – especialmente as permissões que não se referem ao uso normal do aplicativo – pode ser um sinal de que algo estranho está acontecendo. Você deve suspeitar de um aplicativo que solicite acesso como administrador do dispositivo e pensar duas vezes antes de baixa-lo.

Siga o Avast no Facebook, Twitter, YouTube e Google+, onde a gente mantém você atualizado todos os dias com notícias sobre segurança digital.