Aplicativo pornográfico furou a barreira do Google Play imitando o popular aplicativo Dubsmash: 100.000 a 500.000 infectados

Muita gente, desde celebridades como Lena Dunham e Hugh Jackman, está utilizando o sétimo aplicativo mais popular da Google Play neste momento: Dubsmash. Dubsmash é um aplicativo com mais de 10 milhões de instalações na Google Play que permite aos usuários escolher um som, gravar um vídeo e enviar aos seus amigos ou através das redes sociais. O Dubsmash não é apenas altamente popular entre adolescentes e celebridades, mas o aplicativo também chamou a atenção dos criadores de malware.

[Conteúdo adulto]

Google removeu o falso aplicativo após o alerta do Avast

Os técnicos do Avast descobriram o "Dubsmash 2" (cujo nome do pacote era "com.table.hockes") na Google Play e, não, não é uma versão melhorada do aplicativo original. O aplicativo é um chamado "clicador de pornografia" e foi instalado entre 100.000 e 500.000 vezes na Loja Google Play. Os técnicos contataram a Google quando descobriram que o aplicativo era falso e removeram rapidamente da Loja Google Play. Depois que o aplicativo era instalado, não ficava nenhuma evidência de um aplicativo chamado "Dubsmash 2" estivesse no aparelho do usuário. No lugar dele aparecia o ícone de uma aplicativo chamado "Setting IS". Este é um truque comum dos criadores de malware para tornar mais difícil ao usuário descobrir que aplicativo está causando problemas. E isto já devia ser um alerta ao usuário de que algo errado está acontecendo. O ícone "Settings IS" parece-se muito com o das Configurações do Android.

As atividades do malévolo aplicativo podem ser disparadas de duas formas. A primeira é simplesmente clicando em "Settings IS" e a segunda, que acontece somente se o usuário ainda não abriu o aplicativo, através do componente BroadcastReceiver dentro do aplicativo. O BroadcastReceiver monitora a conectividade da internet no aparelho e se notar que o aparelho foi conectado à internet, inicia suas "verdadeiras" funções.

Se o aplicativo "Settings IS" for aberto pelo usuário, a Loja Google Play irá abrir a página do verdadeiro "Dubsmash".

[Conteúdo adulto]

O ícone do falso aplicativo parece-se muito com o das Configurações do Android

Uma vez ativado, o aplicativo envia um pedido HTTP GET para um endereço (URL) codificado. Se o pedido retornar um código "1", dois serviços serão iniciados: MyService e Streaming. Utilizando este método, o autor pode efetivamente desligar remotamente o início dos serviços.

O serviço MyService começa apagando o ícone do aplicativo "Settings IS" da página inicial do aparelho e agenda uma tarefa a ser executada sorrateiramente a cada 60 segundos no aparelho, o que significa que o usuário nunca saberá que algo está acontecendo. A tarefa irá baixar uma lista de links de vários sites pornográficos de um endereço criptografado armazenado dentro do aplicativo, junto com um código de execução em JavaScript. Um dos links pornográficos da lista abriu o navegador e, depois de 10 segundos, o código JavaScript (também baixado de um URL criptografado) foi executado, clicando automaticamente em mais links do site pornográfico. Se a figura abaixo for mostrada, a função abriu um link aleatório daquela página.

[Conteúdo adulto]

O desenvolvedor provavelmente ganhou dinheiro a cada clique na propaganda.

O segundo serviço, o Streaming, tinha uma estrutura muito similar ao MyService e também estava agendado para ser executado a cada 60 segundos. A principal diferença do MyService, é que os usuários poderiam descobrir as tarefas do serviço, pois não eram executadas em segundo plano. A tarefa verificava as mudanças do endereço IP ou na data do aparelho. Se foram alterados, um vídeo era aberto no aplicativo YouTube. O aplicativo YouTube precisa estar instalado no aparelho para que a função funcione corretamente. O endereço do vídeo também era obtido de um URL criptografado.

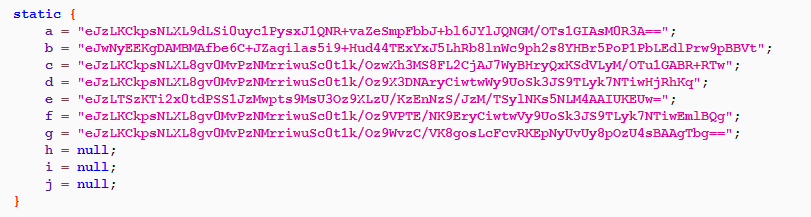

Os endereços (URLs) criptografados utilizados pelo aplicativo

Depois de decodificar e analisar profundamente os URLs e o vídeo do YouTube, o Laboratório de Vírus do Avast chegou à conclusão que provavelmente o malware foi originado na Turquia. O nome do desenvolvedor mostrado na Google Play e no YouTube pareciam mostrar o mesmo.

Os técnicos suspeitam que o desenvolvedor do aplicativo utilizou o método de "clicar na pornografia" para obter vantagens financeiras. Através dos cliques em várias propagandas dos sites pornográficos, o desenvolvedor do aplicativo provavelmente recebeu diariamente uma quantia dos que fizeram as propagandas naqueles sites.

Além de ser indesejado pelo usuário, mas basicamente inofensivo e menos sofisticado do que outras famílias de malwares como a Fobus ou o Simplocker, este aplicativo mostra que, apesar das medidas que estão sendo tomadas, aplicativos podem enganar os usuários e infiltrar-se dentro da Loja Google Play.

Se você instalou o Dubsmash 2 (cujo pacote se chamava "com.table.hockes"), você pode desinstalar o aplicativo indo às Configurações > Aplicativos > encontrando "Settings IS" e depois desinstalando o aplicativo.

O Avast Mobile Security detecta esta ameaça como Android:Clicker. SHA-256: de98363968182c27879aa6bdd9a499e30c6beffcc10371c90af2edc32350fac4

Jan Piskáček, autor da descoberta, contou com a ajuda de Nikolaos Chrysaidos nesta análise.