Os criadores de malware gostam de brincar de esconde esconde. Esconder arquivos executáveis dentro de PDFs e arquivos do Microsoft Office e depois enviar um email com eles anexados não é nada de novo, mas, às vezes, uma camada de proteção não é suficiente. A análise abaixo feita pelos analistas do Laboratório de Vírus do Avast mostra uma nova ameaça.

Os criadores de malware continuamente nos surpreendem pela sua criatividade. Em um esforço por enganar os clientes dos bancos e levá-los a revelar suas senhas, os cibercriminosos contam com a confiança que as pessoas têm no Microsoft Office para forçá-los a executar um malware bancário nos seus próprios computadores. Veja como funciona:

Em geral, os spams contém arquivos executáveis que podem causar danos ao computador da vítima e roubar informações pessoais. Nos novos malwares, eles estão ocultos dentro de PDFs e arquivos do Microsoft Office. Recentemente encontramos um email que continha esta camada adicional e decidimos analisar o caso mais de perto.

O email, disfarçado de uma mensagem com conteúdo financeiro de uma empresa legítima, informava no corpo do texto que um pagamento foi feito e o comprovante anexado em um arquivo PDF. Dentro deste PDF malicioso estava um documento do Microsoft Office e um script em Java muito simples que baixava e abria o arquivo DOC.

Dentro do arquivo DOC os técnicos encontraram um código de macro, que os usuários deveriam ativar, já que o código está desativado por padrão pelo Microsoft Office. O código escondia os arquivos DOC criando novos documentos com nomes exclusivos, nomes variáveis e URLs, tornando difícil a detecção dos arquivos maliciosos.

Dentro do arquivo DOC os técnicos encontraram um código de macro, que os usuários deveriam ativar, já que o código está desativado por padrão pelo Microsoft Office. O código escondia os arquivos DOC criando novos documentos com nomes exclusivos, nomes variáveis e URLs, tornando difícil a detecção dos arquivos maliciosos.

Quando analisamos o código da macro maliciosa, encontramos algumas dicas que nos ajudaram em nossa análise. Nesta amostra está uma função chamada MICHEL.

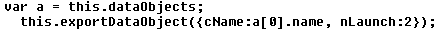

Os técnicos já conheciam esta função que abre um URL com um arquivo malicioso e ao encontrá-la dentro de um dos módulos, eles conseguiram encontrar o caminho para baixar um arquivo.

O endereço é armazenado com uma variável GUADALUPE. O endereço (URL) é único para cada infecção e leva a baixar um arquivo PE malicioso.

O arquivo PE irá atuar como um roubador de informações, obtendo os dados de login de sites bancários como, por exemplo:

- Santander (especialmente no nordeste dos Estados Unidos)

- O banco Ulster na Irlanda

- Dados das contas do Google

- Dados das contas da Microsoft

Como proteger-se de malware bancários

A nossa recomendação número 1 é manter o seu programa antivírus atualizado. O Avast envia centenas de atualizações todos os dias para os seus aparelhos, por isso, mantenha-se protegido. Por exemplo, o arquivo executável baixado pelo documento malicioso do Microsoft Office pertence a uma família de malwares bancários oriunda do famoso Trojan Zeus. Esta variante também é conhecida como sendo uma rede zumbi chamada Dridex. Quando este artigo foi originalmente escrito, a rede zumbi ainda estava ativa, ainda que o malware em si estivesse dormente. O Avast detecta esta infecção como Win32: Pierre-A.

Cibercriminosos utilizam engenharia social para manipular suas vítimas. Seja extremamente cuidadoso ao abrir emails financeiros antes de ter certeza absoluta de que são legítimos.

Amostras utilizadas nesta análise:

PDF virustotal

DOC virustotal

PE virustotal