Poznaj mroczny świat cyberprzestępców, takich jak twórcy złośliwego oprogramowania, oszuści i złodzieje, którzy cały czas rozwijają swoją, wartą miliardy dolarów, nielegalną branżę.

Cyberprzestępstwa istnieją tak długo jak sam Internet. Przestępcy w cyfrowym świecie mają się równie dobrze co w rzeczywistym. W obu przypadkach można natknąć się na stalking, kradzieże, wyłudzenia, wandalizm i wszelkiego rodzaju oszustwa. Chociaż potępiamy cyberprzestępczość, musimy niechętnie przyznać, że ta branża (rzecz jasna nielegalna) radzi sobie całkiem nieźle. Zajrzyjmy więc za jej kulisy, by trochę lepiej zrozumieć to niewidzialne zagrożenie, które czyha na nas wszystkich.

Sieć cyberprzestępstw

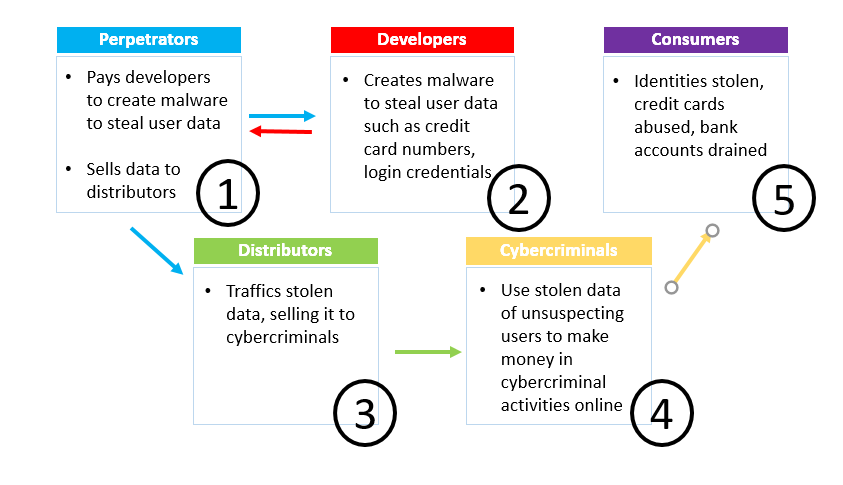

Najpierw poznajmy ludzi, którzy zajmują się tym procederem. To oni są odpowiedzialni za wykradanie niewinnym ofiarom setek miliardów dolarów rocznie. Wśród nich znajdziemy specjalistów z kilku powiązanych ze sobą dziedzin:

- Programiści wykorzystują swoją wiedzę, opracowując exploity i złośliwe oprogramowanie. Nie każdy z nich ma złe zamiary: niektórzy nie spodziewają się, że ich programy zostaną użyte do kradzieży. Inni z kolei właśnie na to liczą.

- Dystrybutorzy handlują wykradzionymi danymi i poręczają za innych specjalistów pracujących w branży.

- Eksperci ds. technologii zajmują się systemami informatycznymi przestępców, czyli na przykład serwerami, bazami danych czy zabezpieczeniami. Działa to na takiej samej zasadzie, jak w legalnych firmach.

- Hakerzy wyszukują w zabezpieczeniach systemów, aplikacji i sieci luki, które można wykorzystać.

- Oszuści stosują sztuczki socjotechniczne w ramach oszustw phishingowych.

- Dostawcy hostingu udzielają schronienia serwerom i stronom z nielegalnymi materiałami. Podobnie jak programiści, niektórzy z nich są postronnymi ofiarami, których usługi wykorzystywane są w nielegalnych celach bez ich wiedzy.

- Przywódcy organizacji czuwają nad całym procederem, zbierają zespół i wyznaczają cele.

Jak to działa?

Atakujący zwykle jedynie wykradają informacje użytkownikom. Złośliwego oprogramowania do wykradania danych najczęściej nie piszą sami, tylko zatrudniają w tym celu programistów. Przywłaszczone informacje (numery kart kredytowych, dane logowania itp.) sprzedają na ukrytych stronach internetowych cyberprzestępcom, którzy specjalizują się w zarabianiu na nich.

Historia cyberprzestępczości

Nikogo nie powinno zdziwić, że rozwój cyberprzestępczości jest blisko związany z rozwojem handlu elektronicznego. Gdy ludzie przyzwyczaili się do wpisywania w Internecie numerów swoich kart kredytowych, cyberprzestępcy szybko zorientowali się, że strategicznie umieszczone złośliwe oprogramowanie może dać im ogromną przewagę na tym nowym, cyfrowym targowisku. Poniżej opisujemy „największe hity” cyberprzestępców w poszczególnych dekadach.

- Lata 1990–1999 -

„Nigeryjski książę” i inne oszustwa e-mailowe

Tego rodzaju wiadomości po dziś dzień przynoszą oszustom spore pieniądze, skradzione niczego niespodziewającym się ludziom. Chodzi o to, by przekonać użytkownika, że bliska mu osoba jest w potrzebie, i nakłonić go do przesłania tysięcy dolarów w ramach pomocy. Niestety pieniądze te trafiają prosto do portfeli cyberprzestępców. To zwykły rabunek.

- Lata 2000–2009 -

Oszustwa z nielegalnymi przelewami w tle i przekręty e-commerce

Wykorzystywanie ludzi do nielegalnych przelewów rozpowszechniło się po 2000 roku. Zasada działania jest taka: przestępcy rekrutują ludzi, którzy spodziewają się normalnej pracy. Na pierwszy rzut oka często wszystko wygląda legalnie. Zatrudnieni „pracownicy” zostają poproszeni o wybranie pieniędzy przesłanych na ich konto bankowe i przesłanie ich do innej osoby w innym kraju za pośrednictwem Western Union lub MoneyGram. Dzięki temu przestępców nie można wytropić.

Tego rodzaju oszustwa z czasem zaczęły pojawiać się również w handlu elektronicznym. Technologia e-commerce była dla wszystkich — sprzedawców, kupujących, banków, wystawców kart kredytowych — zupełną nowością, dlatego cyberprzestępcy mieli ułatwione zadanie. Zaczęło się od kupowania skradzionych kart kredytowych i danych logowania, by za ich pomocą zamawiać towary i przesyłać na wybrany adres.

- Lata 2010–2018 -

Poker online i oszustwa w grach

Dla członków podziemia dużą zaletą cyberprzestępczości jest łatwość, z jaką można prać pieniądze. Strony do grania w pokera online świetnie nadawały się do tego procederu, jednak FBI zrobiło z tym porządek w 2011 roku. Gracze w pokera też byli ofiarami — przestępców interesowały duże kwoty na ich kontach bankowych związanych z hazardem online.

Najnowsze oszustwa: gry online typu free-to-play.

Największe sukcesy odnoszą gry internetowe, które kuszą graczy słowem „darmowa”, a następnie podsuwają im pod nos zakupy w grze. Można kupić ulepszenie postaci, wirtualną walutę, dalszą część fabuły lub dowolne inne funkcje rozszerzające rozgrywkę. Czy gracze naprawdę korzystają z takich ofert w grze? Tak, i przeznaczają na to setki milionów dolarów rocznie.

Cyberprzestępcy doskonale o tym wiedzą i chętnie z tego korzystają. Za pomocą skradzionych kart kredytowych i danych osobowych kupują multum różnych przedmiotów w grze, a następnie sprzedają je na szarym rynku zainteresowanym graczom. To zwykłe pranie brudnych pieniędzy, a do tego Z ZYSKIEM.

Rosnąca popularność cyfrowych walut sprawia, że przestępcy zaczynają używać również kryptowaluty do prania pieniędzy. Za jej pomocą mogą ukryć dochody ze sprzedaży narkotyków czy też oszustw typu ransomware. Kilkukrotne przesłanie środków sprawia, że o wiele trudniej wyśledzić, skąd pochodzą. Gdy oszuści uznają, że pieniądze są już wystarczająco „czyste”, przesyłają kryptowalutę w formie gotówki na swoje konta bankowe.

Skąd się biorą te wszystkie skradzione dane?

Gdzie cyberprzestępcy znajdują bazy danych osobowych i skąd biorą się w nich informacje? Przestępcy mogą oczywiście sami wykraść dane swoim ofiarom za pomocą phishingu, oszustw e-mailowych i innych metod. Ale o wiele łatwiej jest po prostu kupić taką bazę online. Wielu bywalców ukrytej sieci zbiera i sprzedaje listy danych osobowych użytkowników, które wyciekły z powodu naruszenia bezpieczeństwa danych. Co gorsza, odbywa się to również tuż pod naszymi nosami — jak donosi Daily Mail, media społecznościowe takie jak Facebook „często służą do kupowania i sprzedawania skradzionych danych bankowych”.

Cyberprzestępcy w sieci zindeksowanej

Każdego dnia 99% z nas korzysta z sieci zindeksowanej. Chociaż to sieć ukryta jest legendarnym zagłębiem przestępczości indywidualnej i zorganizowanej, mniej znana (a równie skuteczna) część oszustów działa na widoku, za cel obierając sobie większość z nas.

Ogólnie rzecz biorąc, cyberprzestępcy działający w sieci zindeksowanej więcej do zyskania mają ze stosunkowo niewielkich kradzieży. Innymi słowy mają mniejsze możliwości i mniej zasobów niż ich pobratymcy w sieci ukrytej, a co za tym idzie zwykle i mniejsze ambicje. Mają jednak swoje własne fora społecznościowe, na których polecają kolegów po fachu, sponsorują nowych rekrutów i sprzedają swoje usługi. Mogą przesyłać przykłady danych, które potrafią zebrać, albo oferować wersje demonstracyjne, zniżki i okresy próbne — zupełnie jak legalne firmy usługowe.

Prawo ma kłopoty ze ściganiem ich ze względu na międzynarodowy charakter ich działalności. Są na tyle sprytni, by nie kraść danych w obrębie kraju, w którym mieszkają. Zbyt łatwo mogliby wpaść. Przekraczanie granic państwowych sprawia za to, że kwestie prawne zaczynają się mocno komplikować.

Jak zabezpieczyć się przed cyberprzestępstwami?

Istnienie cyberprzestępczości to niezaprzeczalny fakt, jednak można uniknąć wyrządzanych przez nią szkód. Wystarczy, że zastosujesz dwie najskuteczniejsze metody, jakie masz do dyspozycji — technologie zabezpieczające i czujność.

Jeśli chodzi o technologie, najlepiej maksymalnie wykorzystać wszystkie dostępne możliwości. Korzystaj z jak najsilniejszych haseł. Jeszcze lepiej: zacznij używać menedżera haseł, który będzie nie tylko generował niepowtarzalne, silne hasła do Twoich kont, ale nawet będzie je za Ciebie pamiętać. Avast Passwords to jedno z wielu wspaniałych narzędzi zabezpieczających, jakie znajdziesz w programie Avast Free Antivirus.

Włącz również uwierzytelnianie dwu- lub wieloskładnikowe. Chodzi tu o dodatkowy krok podczas logowania, który potwierdza Twoją tożsamość. Może to być osobiste pytanie albo kod wysyłany na telefon komórkowy. Większość serwisów online oferuje taką opcję — możesz sprawdzić to za pomocą wyszukiwarki stron, które umożliwiają uwierzytelnianie dwuskładnikowe.

By nie wpaść w sidła przestępców, dobrze jest również znać wszystkie najnowsze sztuczki socjotechniczne. Zachowaj czujność i nad wszystkim zastanawiaj się dwa razy. Aktualności i informacje o najnowszych cyberoszustwach znajdziesz na naszych profilach na Facebooku i Twitterze. Warto zapamiętać jedno: cyberprzestępczość, choć niewidoczna, jest jak najbardziej rzeczywistym zagrożeniem. Nie daj się jej zaskoczyć — wiedza i technologia to najlepsze linie obrony.