Avast chroni przed WanaCrypt0r 2.0, ransomware który zainfekował NHS oraz firmę Telefonica.

Najnowsza aktualizacja (Poniedziałek 15.05 10:30 CET): widzimy ponad 195 000 detekcji WanaCrypt0r 2.0, w 104 krajach.

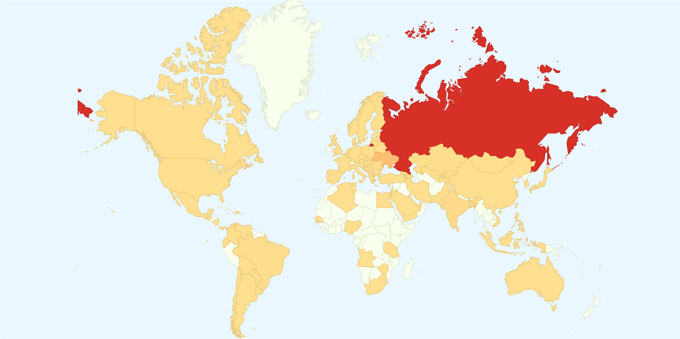

Zaobserwowaliśmy zmasowany atak złośliwego oprogramowania typu ransomware WanaCrypt0r 2.0 (aka WCry). Nasze laboratorium wirusów potwierdziło 195 000 detekcji (stan z poniedziałku 15.05). Według naszych analityków, ransomware atakuje przede wszystkim użytkowników w Rosji, na Ukrainie oraz Tajwanie. Wiemy również o 175 atakach w Polsce. Największą znaną ofiarą są szpitale w Anglii oraz hiszpańska firma telekomunikacyjna Telefonica.

Poniżej znajduje się mapa: cele ataku WanaCrpytor 2.0:

Po raz pierwszy dostrzegliśmy zagrożenie WanaCrypt0r w lutym 2017 roku. W chwili obecnej ranwomware atakuje w 28 językach, łącznie z językiem polskim.

Ransomware zmienia nazwę zainfekowanych plików zmieniając ich rozszerzenie na “.WNCRY”. Zainfekowany plik będzie wyglądał np. następująco: originalna_nazwa_pliku.jpg.WNCRY. Zaszyfrowane pliki są również oznaczone nazwą “WANACRY!” przed nazwą pliku.

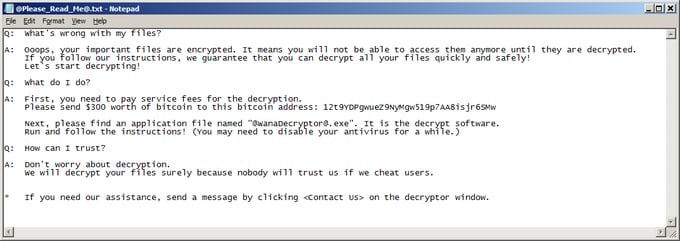

Ransomware komunikuje za pomocą aplikacji tekstowej Notepad, żądając okupu. (zrzuty ekranu dostępne są w języku ang.)

Ponadto, WanaCrypt0r żąda umieszczenia opłaty w wysokości o wartości 1165 zł, (w bitcoinach) za każdą zainfekowaną stację roboczą. Cena ma wzrosnąć dwukrotnie po trzech dobach, a po tygodniu odzyskanie plików ma być już niemożliwe.

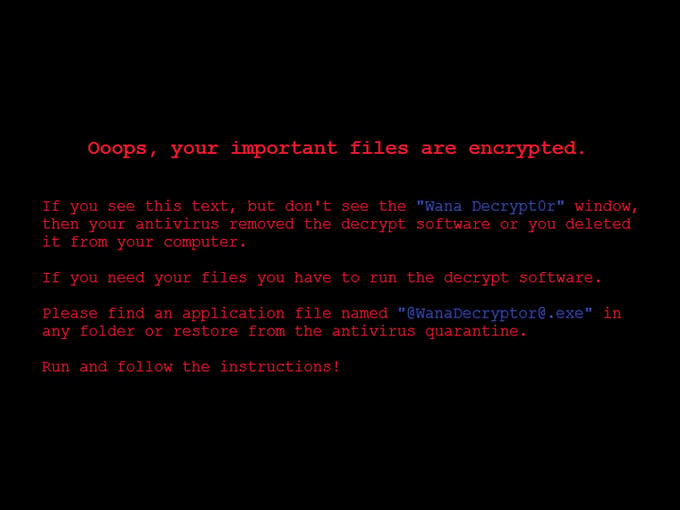

Dodatkowo tapeta ofiary zostaje zmieniona i wygląda następująco

Atak ten ponownie dowodzi, że ransomware jest potężną bronią, która może być wykorzystana zarówno wobec konsumentów, jak i dla przedsiębiorstw. Ransomware potrafi być wyjątkowo złośliwy, infekując szpitale, gdzie może zagrozić życiu ludzi.

Wektor infekcji: WanaCrypt0r 2.0

WanaCrypt0r 2.0 najprawdopodobniej rozprzestrzenia się na tak wielu komputerach, wykorzystując exploit Etblue, który wykorzystuje lukę w bezpieczeństwie MS17-010 (chodzi o lukę w zabezpieczeniach systemu Windows SMB (Server Message Block, protokołu udostępniania plików sieciowych). Exploit najprawdopodobniej stworzyła grupa Equation Group, powiązana z amerykańską agencją bezpieczeństwa NSA, a który ukradła i opublikowała grupa hakerska ShadowBrok.

Avast wykrywa wszystkie znane wersje WanaCrypt0r 2.0. Mimo tego zdecydowanie zalecamy wszystkim użytkownikom systemu Windows pełną aktualizację systemu wraz z dostępnymi łatkami. Użytkowników będziemy informować o rozwoju sytuacji.

IOCs:

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41dd

2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d

4A468603FDCB7A2EB5770705898CF9EF37AADE532A7964642ECD705A74794B79

B9C5D4339809E0AD9A00D4D3DD26FDF44A32819A54ABF846BB9B560D81391C25

d8a9879a99ac7b12e63e6bcae7f965fbf1b63d892a8649ab1d6b08ce711f7127

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85