Phishingowy atak na użytkowników Facebooka. Oszuści podszywają się pod stronę do logowania, wyłudzając dane do logowania użytkowników sieci społecznościowej.

Nowy atak cyberprzestępców tym razem celuje w użytkowników napopularniejszej sieci społecznościowej.

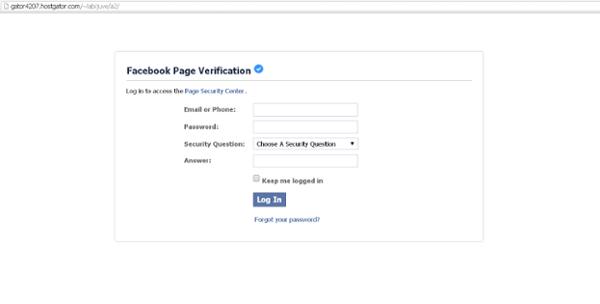

Prosty <iframe> wyświetlający stronę do złudzenia przypominającą tą, na której codziennie logują się miliony użytkowników do swoich kont na Facebooku, wykorzystał bezpieczny protokół TLS (Transport Layer Security), uwierzytelniając atak. Różnicę pomiędzy prawdziwą a stroną podszywającą się można zauważyć otwierając obie strony obok siebie. Dla zwykłego użytkownika na pierwszy rzut oka, strona jest nie do rozróżnienia.

Strona podszywająca się pod Facebook gromadzi dane do logowania użytkowników sieci.

Aby uwierzytelnić swoją sztuczkę, cyberprzestępcy skorzystali z platformy Facebook App, przy pomocy której mogą wyświetlać strony phishingowe na legalnej domenie Facebook, wykorzystując wyżej wymieniony protokół (TLS). Aby uniknąć ostrzeżeń przeglądarki HTTPS, na stronie podszywającej się wykorzystano również bezpieczny protokołu HTTPS.

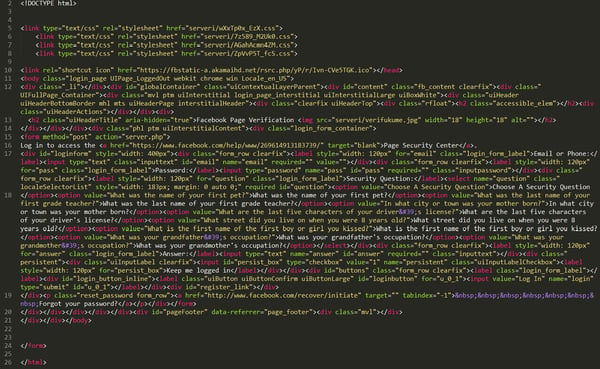

Kod źródłowy witryny potwierdza, że fałszywa strona to tak na prawdę prosty formularz. W tym przypadku użytkownicy padają ofiarą logując się przy pomocy fałszywego formularza na phishingowej stronie.

Formularz komunikuje z "server.php" oraz “server1.php”

JavaScript kod (pgfl4Qozb5l.js)nie został wykorzystany -- jedynie protokoły HTML wraz z CSS

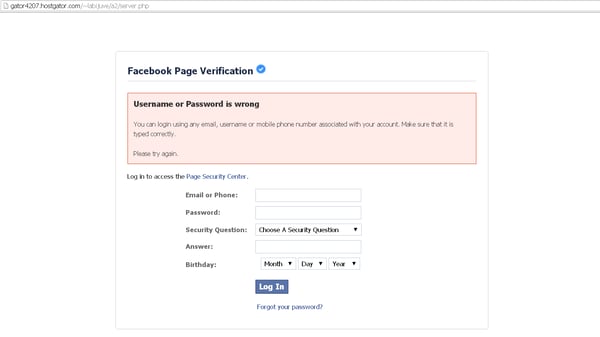

Pomimo, że atakujący włożyli sporo pracy w stworzenie środowiska wzbudzającego zaufanie, bardziej technicznie zorientowani użytkownicy mogli by nabrać podejrzeń. Aby wyeliminować ewentualne podejrzenia, twórcy witryny zastosowali kolejny trik. Kiedy użytkownik wprowadzi swoje nazwisko, hasło i odpowiedź na pytanie bezpieczeństwa, formularz automatycznie odmawia zalogowania, informując, że dane zostały wprowadzone niepoprawnie.

Strona twierdzi, że podane dane są nieprawidłowe

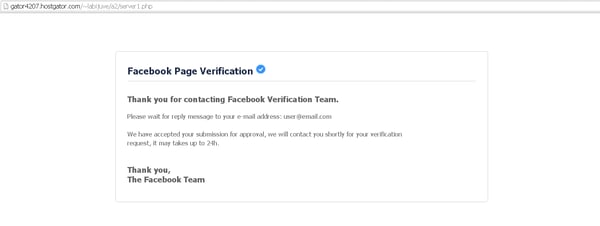

W momencie, kiedy użytkownik wprowadzi dane do logowania po raz drugi, formularz reaguje, tak jakby dane zostały wpisane poprawnie, podczas gdy w rzeczywistości zostały one przesłane bezpośrednio na email osoby atakującej. Po ponownym wprowadzeniu danych do logowania, ofiara zostaje poproszone o odczekanie 24 godzin na zweryfikowanie logowania drogą mailową. W tym czasie cyberprzestępcy mogą skorzystać z uzyskanych danych, przejąć konto użytkownika, wykorzystać je do dalszych oszustw, rozsyłania spamów i innych ataków.

Ostatnia wiadomość informuje, że użytkownicy zostaną powiadomieni drogą mailową, co niestety nigdy się nie stanie.

Ostatnia wiadomość informuje, że użytkownicy zostaną powiadomieni drogą mailową, co niestety nigdy się nie stanie.

Nie zapomnij o odpowiednich ustawieniach bezpieczeństwa na swoim profilu Facebook.

Najlepszą formą obrony przed atakami phishingowymi w sieciach społeczonśiowych jest zastosowanie podwójnej weryfikacji logowania. W ten sposób nawet jeśli Twoje hasło zostało złamane, oszuści będą potrzebowali kodu dostępu, który zostanie przesłany na Twój numer telefonu. Więcej o tym jak odpowiednio zabezpieczyć dostęp do konta Facebook dowiecie się z naszego wcześniejszego wpisu.