Avast podsumowuje atak robaka komputerowego WannaCry: kto ucierpiał, kto był celem ataku oraz jak usunąć szkodnika.

Chociaż ostatni piątek nie był piątkiem trzynastego to tak właśnie wyglądał. Komputery na całym świecie, w tym także te należące do szpitali i agencji rządowych, zostały zaatakowane przez program typu ransomware WannaCry (inaczej WanaCrypt0r lub WCry), powodując niewiarygodny chaos. Dotąd odnotowaliśmy ponad 250 000 detekcji tego zagrożenia w 116 krajach. To znaczy, że Avast ochronił ponad 250 000 użytkowników, których próbował zaatakować ten ransomware, uniemożliwiając infekcję komputera. Obecnie sytuacja się uspokaja. Nasi analitycy uważają, że była to najgorsza jak dotąd epidemia ransomware.

Z danych uzyskanych za pośrednictwem funkcji Kontrola Wi-Fi programu Avast (umożliwiającej użytkownikom skanowanie komputerów w poszukiwaniu luk w zabezpieczeniach) wynika, że około 15% użytkowników nie zastosowało poprawki w celu załatania luki MS17-010 w zabezpieczeniach. Właśnie to spowodowało, że gdyby nie korzystali z Avasta, byli by narażeni na atak.

Do piątkowego popołudnia zarejestrowaliśmy w bazie danych użytkowników oprogramowania Avast ponad 50 000 detekcji tego programu typu ransomware. Około północy liczba detekcji wzrosła do ponad 100 000.

Gdzie pojawił się robak WannaCry?

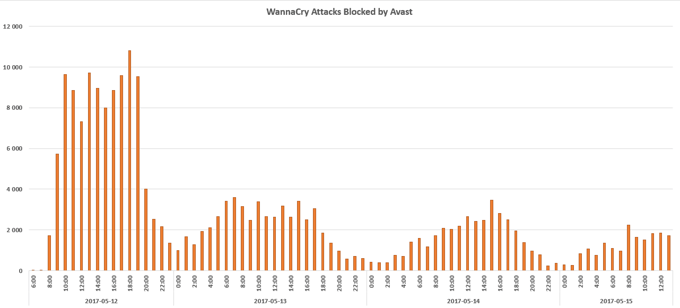

Poniżej znajduje się wykres przedstawiający okresy nasilenia i spadku liczby detekcji.

Nasze oprogramowanie wykrywa wszystkie składniki WannaCry: nie tylko te warianty, które zawierają robaka, ale również te, szyfrują pliki i nie rozprzestrzeniają się dalej. Dlatego właśnie WannaCry jest wyjątkowo groźny: występuje w dwóch formach rozprzestrzeniającego się robaka oraz szyfrującego pliki ransomware. Część badaczy sądzi, że zagrożenie się już nie szerzy. To twierdzenie jest prawdziwe jedynie w kontekście odmiany WannaCry, która rozprzestrzeniała się jak robak.

Wkrótce po wybuchu epidemii odnotowaliśmy 10 000 detekcji na godzinę, co stanowi bardzo wysoką wartość, jeśli mowa o jednej odmianie złośliwego oprogramowania.

MalwareTech, specjalista od złośliwego oprogramowania odkrył istnienie tzw. wyłącznika awaryjnego, który pozwala częściowo kontrolować ransomware, (więcej szczegółów w dalszej części tego wpisu), liczba detekcji znacznie spadła (do około 2000 na godzinę). Od tamtej pory liczba ta stale spada — liczymy na to, że ten trend się utrzyma.

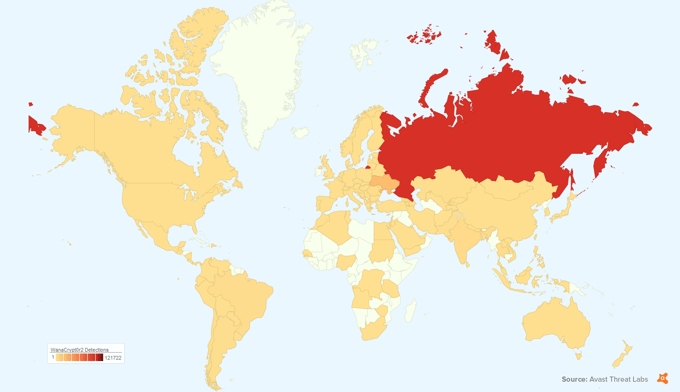

10 krajów, w których wystąpiło najwięcej detekcji, to według naszych danych (w kolejności): Rosja, Ukraina, Tajwan, Indie, Brazylia, Tajlandia, Rumunia, Filipiny, Armenia i Pakistan. Ponad połowa prób ataku na całą naszą bazę użytkowników została zablokowana w Rosji.

Kto był celem ataku WannaCry?

Robak WannaCry, podobnie jak większość oprogramowania typu ransomware, nie miał na celowniku nikogo konkretnego. Robak korzysta z exploitu znanego pod nazwą ETERNALBLUE, który wykorzystuje lukę w zabezpieczeniach protokołu Windows SMB (Server Message Block — protokół udostępniania plików w sieci) oznaczoną jako MS17-010. Robak WannaCry atakował w sposób losowy każdego, kto nie zainstalował odpowiedniej poprawki zabezpieczeń (została ona udostępniona przez firmę Microsoft w marcu).

Robak WannaCry szerzy się tak agresywnie, ponieważ każdy podłączony do sieci komputer z systemem Windows, który ma lukę w zabezpieczeniach MS17-010, może zostać zainfekowany bez żadnych działań ze strony użytkownika. Złośliwe oprogramowanie, które jest już aktywne na komputerze, skanuje sieć lokalną i podsieć, wybierając losowo adresy IP. Po znalezieniu komputera, który nie jest odpowiednio zabezpieczony, oprogramowanie typu ransomware przechodzi także na ten komputer, ponieważ WannaCry działa jak robak.

Użytkownicy systemu Windows XP byli bezbronni wobec tego ataku. Firma Microsoft zakończyła świadczenie pomocy technicznej w zakresie tej wersji systemu operacyjnego w 2014 roku, więc nawet jeśli użytkownicy systemu XP chcieli pobrać poprawkę, nie mogli tego zrobić. Firma Microsoft wydała jednak później nadprogramową poprawkę dla starszych systemów operacyjnych.

Mimo tego, że to system Windows XP był najbardziej narażony na atak (z powodu niedostępnej poprawki przed wystąpieniem ataku), większość zablokowanych przez nas prób ataku miała miejsce w systemach takich jak Windows 7, na komputerach, na których nie zainstalowano poprawki zabezpieczeń, mimo że była dostępna. Zdecydowanie zalecamy jak najszybsze pobranie poprawki przez wszystkich, którzy jeszcze tego nie zrobili (w tym także użytkowników starszych wersji systemu operacyjnego Windows).

W wyniku ataku ucierpiały duże firmy, takie jak Telefonica i Deutsche Bahn, ale — co gorsza — także szpitale na całym świecie. Szpitalom często brakuje środków na aktualizowanie systemów, przez co dotkliwie odczuły skutki piątkowego ataku, a to odbiło się na opiece nad pacjentami.

Usuwanie robaka WannaCry

Usunięcie robaka WannaCry z komputera nie stanowi problemu. Oprogramowanie antywirusowe powinno poradzić sobie z usunięciem programu typu ransomware przez umieszczenie złośliwych plików w kwarantannie. Jednak to nie rozwiązuje problemu zaszyfrowanych plików.

Obecnie nie ma dostępnego bezpłatnego narzędzia odszyfrowującego, a z naszych danych wynika, że zastosowany algorytm szyfrowania jest bardzo skuteczny (AES-128 połączony z RSA-2048). Jeśli komputer został zainfekowany, najlepszym rozwiązaniem jest przywrócenie plików z kopii zapasowej (o ile jest dostępna). Należy to zrobić na niezainfekowanym komputerze, na którym zainstalowano wszystkie poprawki zabezpieczeń. Aby zwiększyć bezpieczeństwo, warto to zrobić w trybie offline, co pozwala zminimalizować ryzyko zaszyfrowania także plików kopii zapasowej.

Wyłącznik ratunkowy

Specjalista od złośliwego oprogramowania, znany na Twitterze jako MalwareTech, odkrył wyłącznik awaryjny, który pozwolił powstrzymać dalsze rozprzestrzenianie się najczęściej występującej odmiany robaka WannaCry.

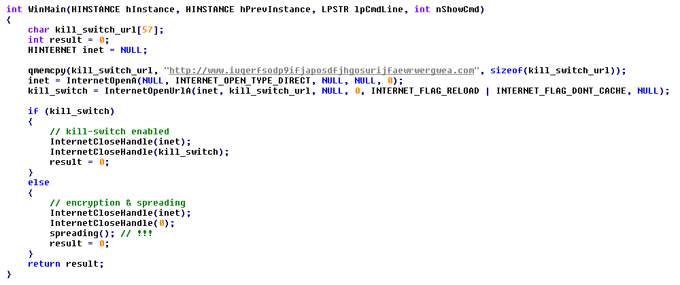

Na razie nie wiadomo, dlaczego ten wyłącznik znalazł się w oprogramowaniu typu ransomware. Podejrzewamy, że grupa, która stoi za oprogramowaniem WannaCry, chciała mieć możliwość jego wyłączenia. Wyłącznik działał następująco: Jeśli robak WannaCry wysłał żądanie do określonej domeny, www[.]iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea[.]com, (kto zapamięta tę nazwę?) i otrzymał odpowiedź (co sygnalizowało, że domena jest aktywna), w efekcie dochodziło do zatrzymania rozprzestrzeniania złośliwego oprogramowania. Zanim wyłącznik ratunkowy został aktywowany, domena nie była zarejestrowana, a robak WannaCry szerzył się w niekontrolowany sposób.

Wyłącznik ten można porównać do hamulca ręcznego w samochodzie. Przydaje się w sytuacjach awaryjnych (pozwala zatrzymać auto), ale nie umożliwia kierowania samochodem. Tak samo działa wyłącznik ratunkowy — natychmiast zatrzymuje rozprzestrzenianie się robaka.

Należy pamiętać, że wyłącznik zatrzymał szerzenie się tylko jednej odmiany oprogramowania WannaCry, ale nie pomoże w przypadku komputerów, które zostały już zainfekowane. Co więcej, komponenty oprogramowania WannaCry, takie jak moduł odpowiedzialny za szyfrowanie plików, nie obejmują funkcjonalności robaka komputerowego (co umożliwiło zaatakowanie tak wielu komputerów), przez co nie podlegają działaniu wyłącznika i nadal mogą wyrządzać szkody. Zetknięcie się z tym oprogramowaniem ransomware (np. za pośrednictwem zainfekowanego urządzenia, kopii pliku na dysku USB), nadal może spowodować infekcję.

Od chwili użycia wyłącznika ratunkowego, tempo szerzenia się robaka WannaCry znacznie spadło. Zauważyliśmy jednak co najmniej sześć innych odmian WannaCry zawierających inne wyłączniki ratunkowe (tj. adresy URL). Wykryliśmy nawet wiele odmian, w których wyłącznik został usunięty, co oznacza, że hakerzy stojący za tymi wariantami chcą, aby rozprzestrzeniały się one w sposób niekontrolowany. Biorąc pod uwagę podobieństwa między wszystkimi odmianami, sądzimy, że późniejsze wersje to tylko odmiany oryginalnego oprogramowania WannaCry zmodyfikowane przez różne grupy lub osoby.

Ile zarobili cyberprzestępcy?

Okup, którego żąda oprogramowanie WannaCry, waha się od 1122 zł do 2244 zł (1122 zł = 0,17222 bitcoina — dane z 16 maja 2017 r.), a kwota ta rośnie z czasem. Groźba usunięcia zaszyfrowanych plików, jeśli okup nie zostanie wpłacony, nie jest realizowana.

Monitorujemy adresy płatności w walucie bitcoin używane przez grupę stojącą za atakiem. Do czasu przygotowania tego wpisu zrealizowano ponad 260 transakcji płatniczych — wysłano łącznie 41 BTC. To około 262 000 zł, co nie wydaje się dużą kwotą, biorąc pod uwagę zakres wyrządzonych szkód.

Jednak zainfekowani użytkownicy nadal otrzymują monit wzywający do zapłaty, wzmacniany groźbą usunięcia plików (co przypominamy nie nastąpi). Zdecydowanie nie zalecamy wpłacania okupu, ponieważ nie stanowi on gwarancji odszyfrowania plików, a zapewnia przestępcom środki, pozwalające finansować kolejne ataki typu ransomware.

Wygląda jak WannaCry, działa jak WannaCry, ale to nie WannaCry

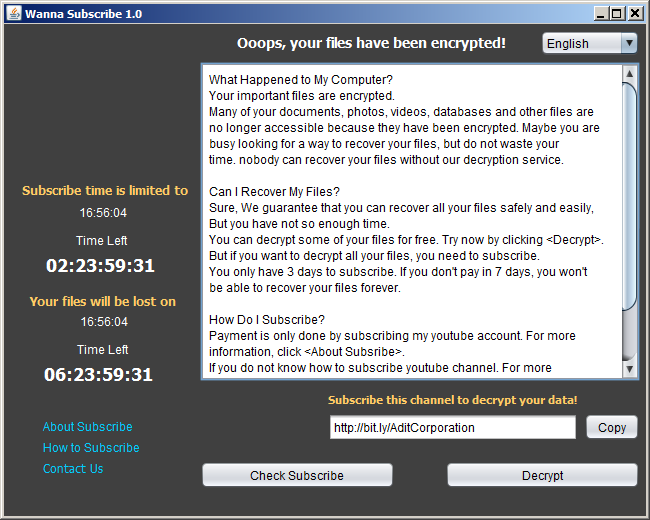

Gdy tylko oprogramowanie WannaCry zyskało „popularność”, inni cyberprzestępcy zaczęli kopiować ten trend, aby także na nim zarobić. Zaczęliśmy wykrywać złośliwe aplikacje niskiej jakości podszywające się pod WannaCry, takie jak przedstawiona na poniższym zrzucie ekranu.

(źródło: Karsten Hahn https://twitter.com/struppigel)

Wnioski

W ostatni piątek razem ze współpracownikami uczestniczyliśmy w warsztatach CARO— konferencji poświęconej antywirusom. Była tam mowa między innymi o nowym oprogramowaniu typu ransomware, Spora, które także szerzy się jako robak. Podczas warsztatów rozmawialiśmy ze specjalistami z innych firm o najnowszych trendach i epidemiach ostatnich lat, takich jak Loveletter, Blaster czy Nimda.

Wspomnieniom tym położył kres ten nagły Wannageddon. Trudno opisać wrzawę, jaka nastąpiła, kiedy wszyscy staraliśmy się jak najlepiej poradzić sobie z nowym problemem. Pod koniec dnia było już jasne, że właśnie byliśmy świadkami najgorszej jak dotąd epidemii ransomware.

Zobaczymy, co przyniosą kolejne dni. Istnieją już pewne spekulacje dotyczące źródła tego ataku, a także innych zagrożeń korzystających z podobnego mechanizmu infekcji.