Bien que le logiciel espion utilisant l'API Bot de Telegram soit limité, c'est le premier cheval de Troie sous Android contrôlé via le protocole d'échange de messages de Telegram. Avast enquête.

Un logiciel espion communiquant via l'API Bot de Telegram a récemment ciblé les utilisateurs iraniens d'Android en transférant des quantités conséquentes de données personnelles concernant les utilisateurs sur un serveur distant en Iran.

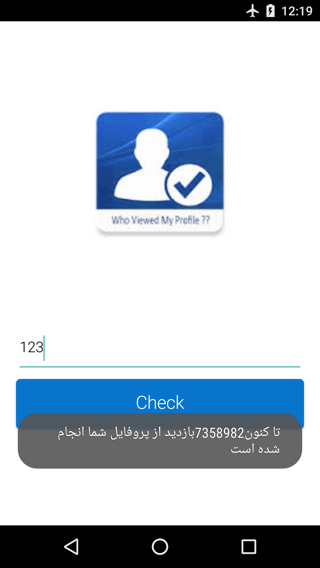

Même s'il existe des versions légèrement différentes de l'application du logiciel espion (l'une d'elles promet de vous dire le nombre de personnes ayant visualisé votre profil Telegram, les autres se font passer pour une application Cleaner Pro ou Profile Checker), elles offrent toutes les mêmes fonctionnalités et espionnent votre appareil Android.

Puisque les cybercriminels n'ont pas à créer leur propre communication ou à configurer le chiffrement pour exécuter le scam (ils doivent juste configurer un bot Telegram !), il est plus probable qu'elles soient utilisées par des personnes malveillantes comme des « solutions » prêtes à l'emploi, ne serait-ce qu'à court terme.

Comment fonctionne le logiciel espion de l'API Bot de Telegram ?

Le logiciel espion se fait passer pour une application sûre et attire ses victimes potentielles en promettant une fonctionnalité que l'application Telegram ne fournit pas : le nombre de personnes ayant consulté votre liste.

Des applications frauduleuses similaires, promettant de vous révéler qui vous a retiré de sa liste d'amis, existent pour Facebook. Lorsqu'un utilisateur la télécharge, l'application demande vos informations d'identification à Telegram, afin qu'elle puisse soi-disant retrouver le nombre de visiteurs ayant consulté votre profil.

En réalité, votre score dépend d'un générateur de nombres pseudo-aléatoires, ce qui signifie que vous pouvez découvrir qu'un maximum de 9 999 999 visiteurs ont consulté votre profil.

Description : Ouah, votre profil a été consulté par 7 358 982 personnes !

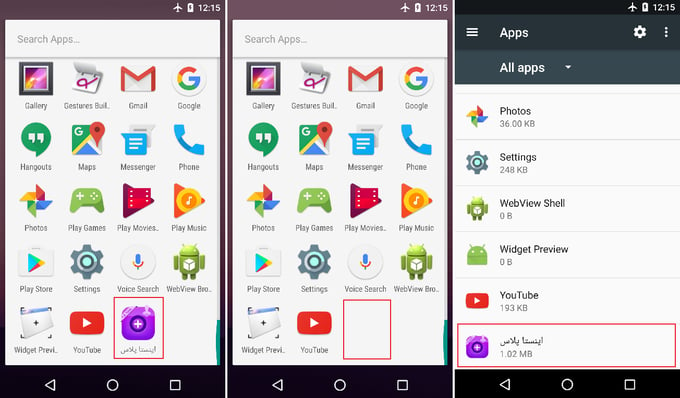

L'application attend ensuite un moment, s'arrête et masque son icône. Maintenant que la plupart des victimes croient qu'elle a été supprimée de leur appareil, elle peut se mettre au travail en arrière-plan.

L'application ne fait que masquer son icône de votre liste d'applications mais vous la trouverez toujours dans la liste des applications installées qui se trouve dans les paramètres de votre appareil.

Le logiciel espion de Telegram commence par vous prendre en photo mais ne s'arrête pas en si bon chemin

L'une des premières choses que fait cette application consiste à prendre et à enregistrer une photo de vous à l'aide de la caméra avant de votre appareil.

Vos informations de contacts, vos SMS entrants et sortants et les informations de votre compte Google sont ensuite récupérés et stockés dans de nouveaux fichiers séparés, destinés à être chargés ultérieurement sur le serveur des pirates.

Une fois que votre appareil a informé les pirates qu'il peut désormais envoyer et recevoir des commandes via l'API Bot de Telegram, il chargera vos messages texte (y compris le contenu des messages, ainsi que les numéros de téléphone de l'expéditeur et du destinataire), la liste de vos contacts, votre adresse email Google, votre position et votre photo.

Le pirate peut également demander des fichiers vous appartenant, pas seulement les fichiers créés par l'application.

À ce stade, les développeurs du logiciel espion peuvent envoyer tout un éventail de commandes supplémentaires leur permettant de contrôler votre appareil à distance, parmi lesquelles :

- passer un appel téléphonique ou envoyer un SMS ;

- transférer des informations concernant les applications installées et les fichiers disponibles vers le serveur des pirates ;

- supprimer ou charger n'importe quel fichier stocké sur votre appareil vers le serveur des pirates.

Les pirates ne sont pas les seuls à avoir accès à vos informations volées

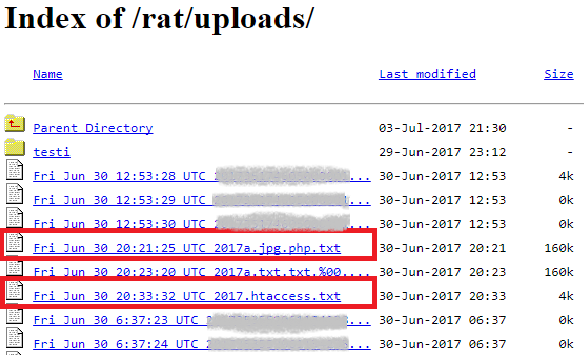

Le logiciel espion charge ensuite tous les fichiers via un script PHP et les enregistre dans le répertoire /rat/uploads sur le serveur. Ces fichiers sont à la disposition de quiconque saisit la bonne URL dans un navigateur, probablement à cause des mesures de sécurité insuffisantes prises par les pirates.

Le script utilisé pour le chargement des fichiers est basique et n'assainit pas la saisie. Une semaine après les premiers messages concernant ce logiciel espion Android, quelqu'un avait déjà injecté un script PHP malveillant dans le répertoire /rat/uploads, donnant accès au shell du serveur à quiconque l'exécutait dans son navigateur.

À l'heure actuelle, le serveur ressemble à un projet scolaire de test de pénétration, c'est-à-dire que plusieurs personnes essaient de charger plus de fichiers malveillants.

Certains d'entre eux suppriment les données volées affichées dans le répertoire, tandis que d'autres se contentent de tester ce qu'ils peuvent faire avec le serveur lorsque le propriétaire a le dos tourné.

Vérifiez toujours que votre sécurité est irréprochable avant d'attaquer les autres

Voici comment éviter les logiciels malveillants

Suivre ces étapes peut vous protéger non seulement de ce logiciel espion en particulier mais aussi des applications les plus malveillantes.

1. Installez uniquement des applications provenant de sources recommandables. (par exemple, Google Play). Si vous devez vraiment autoriser l'installation depuis une source inconnue, désactivez l'option une fois l'application installée.

2. Consultez les autres applications de l'auteur et lisez les évaluations, surtout les plus récentes. S'agit-il de la seule application de l'auteur ? Les utilisateurs expliquent-ils que l'application ne fait rien ou qu'elle agit de manière étrange ? Ces éléments sont des signaux d'alarme.

Montrez-vous méfiant envers les applications n'ayant que quelques évaluations « 5 étoiles » dithyrambiques, toutes publiées à la même période et utilisant des phrases génériques comme « La meilleure application du monde ! », « Merci ! », ou « J'adore votre application ! » Celles-ci sont très probablement factices.

Enfin, s'il n'y a aucune note ou évaluation, ou si l'auteur les a filtrées, réfléchissez-y à deux fois avant de télécharger.

3. Lisez la liste des permissions demandées par l'application. Une application prétendant pouvoir retrouver le nombre de visiteurs de votre profil Telegram a-t-elle vraiment besoin d'accéder au flash, à l'appareil photo ou aux SMS de votre appareil ?

Si vous avez installé une application et qu'elle a disparu de votre liste d'applications, rendez-vous dans les Paramètres de votre appareil et vérifiez la liste des applications installées. Si elle est toujours installée et qu'elle fait semblant d'avoir été supprimée, désinstallez-la dans les paramètres.

Certaines applications malveillantes s'assurent que vous ne les supprimerez pas en installant un autre fichier exécutable qui les téléchargera à nouveau. Ce logiciel espion ne tente rien de la sorte, bien que son code montre qu'il essaiera de cloner l'application dans le futur.

Il est toujours bon de posséder une ligne de défense supplémentaire, telle que Avast Free Mobile Security qui ne se contente pas de bloquer les malwares et les virus mais qui vous permet aussi de vous connecter en privé, de bloquer les appels et de verrouiller les applications.

Pour résumer, ce logiciel espion furtif représente une menace grave pour la confidentialité des victimes, en exposant les utilisateurs de Telegram sous Android à la surveillance, l'espionnage et au vol de leurs données sans le savoir.

Pire encore, la négligence du pirate laisse les informations sensibles recueillies à la disposition de n'importe qui.

Au cours de notre analyse, nous avons également remarqué que certains échantillons possédaient des capacités inutilisées dans l'application, comme la capacité à vérifier si l'appareil était rooté ou non ou si l'application était exécutée dans un émulateur.

Ces informations signifient que le logiciel espion est toujours en cours de développement ou que son créateur a développé l'application pour un cadre plus grand, avant de décider de ne pas utiliser toutes ses fonctions. Dans tous les cas, ne lui faites pas confiance.

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille.Pour toutes les dernières actualités, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.

IOC

Serveurs hébergeant les fichiers chargés :

https://navidtwobottt.000webhostapp.com

http://telememberapp.ir

Bots Telegram utilisés :

bot397327632

bot391779082

bot382578708

bot374463427

bot339912423

bot314010881

bot283591101

Exemples :

0CFF8D65002CD6DFF2A6F79EEE6A25996AC7622452BC7A08BF55E4C540320812

1D0770AC48F8661A5D1595538C60710F886C254205B8CF517E118C94B256137D

12A89CEF7D400222C61651ED5DF57A9E8F54FE42BC72ECEB756BB1315731F72D

47419E7E531C12C50134D21F486F6C4BF3A11983628D349599C6500ABCDB30F5

BFEB978B3998A18F852BE7012D82CB5C6F14DE67CD4C4521F3D5ACF0B01F987F

05A779F322C281878C6946D7C4B0B0B17A56ADAD29387BDE08F6BF12055BE5C4

ED84D9B0A4C205EA108CD81A856E8027D03719802454A13CB2FCE1B50F257B54

Image : Álvaro Ibáñez