Avast offre maintenant aux victimes de ransomware 20 outils gratuits de décryptage pour les aider à récupérer leurs fichiers.

Il y a un peu moins d'un an , nous avons commencé à fournir des outils de décryptage gratuits pour les victimes d'attaques de ransomware.

Aujourd'hui , nous sommes heureux d'annoncer que nous venons de publier notre 20ème outil : un outil de décryptage gratuit pour le ransomware EncrypTile . Nous avons également mis à jour quelques-uns de nos anciens outils de décryptage, y compris AES_NI, BTCWare, CrySiS, Crypt888 et XData.

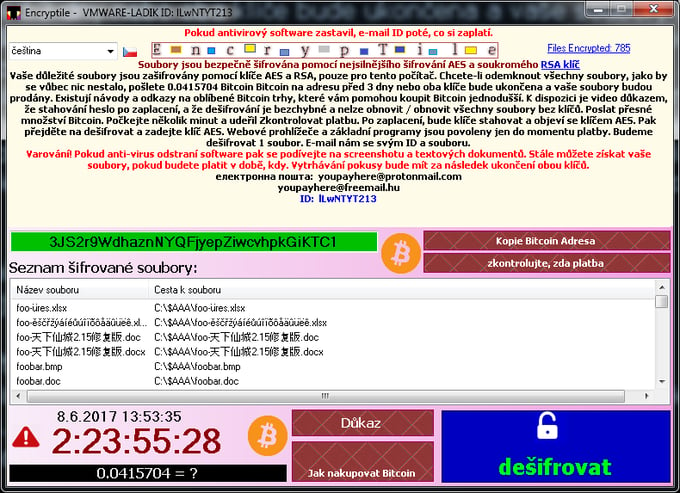

Nous avons d'abord repéré une version de test de EncrypTile en octobre 2016. Six mois après sa sortie initiale, le ransomware dispose maintenant d'une interface utilisateur et d'un support pour plusieurs langues (même si les traductions sont très faibles). La rançon s'affiche dans la fenêtre principale de EncrypTile, ainsi que dans le fond d'écran nouvellement créé.

Le ransomware ajoute également le mot "EncrypTile" dans le nom du fichier:

- invoice.pdf > invoice.pdfEncrypTile.pdf

- file > fileEncrypTile

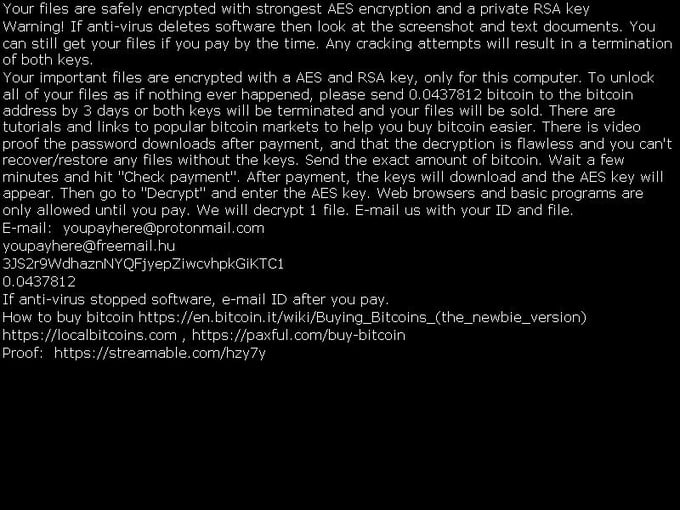

Une fois les fichiers cryptés, le ransomware crée 4 nouveaux fichiers sur le bureau de l'utilisateur. Les noms de ces fichiers sont localisés. Voici un exemple de la version anglaise.

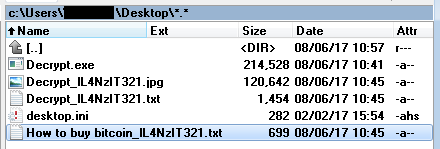

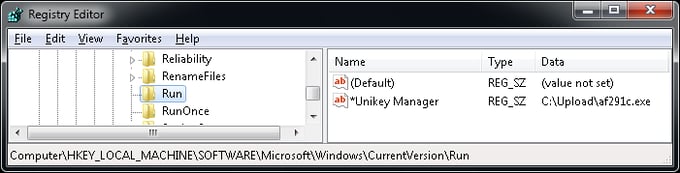

Le ransomware crée également une entrée de démarrage automatique, tant pour l'utilisateur actuel que pour tous les utilisateurs de l'ordinateur :

Égal à : csrss, dllhost, winlogon, explorer, conhost, vbc, dwm, lsm, svchost, services, smss,

spoolsv, system, wininit, wmpnetwk, lsass, sppsvc, chrome, firefox, iexplore, opera, idle, audiodg, encryptile, notepad, mspaint, printisolationhost, powerpnt, osk, acrord32, imagingdevices, mspscan, wmplayer, wscntfy, userinit, schtasks, magnify, browser, cmd, wuauclt

Contient : search, wallet, bitcoin, multibit, word, calc, microsoftedge

Possède le même nom que le process actuel (ransomware)

Un effet intéressant de la fonction ci-dessus se produit avec le mode d'approbation de l'administrateur. Le ransomware tue le processus "consent.exe", la pop-up qui permet aux utilisateurs de Windows d'approuver ou de refuser des changements qu'un programme veut apporter à un ordinateur.

En conséquence, aucun accès administrateur ne peut être accordé et l'utilisateur est coincé dans le mode d'approbation, incapable alors de mener des actions en tant qu'administrateur.

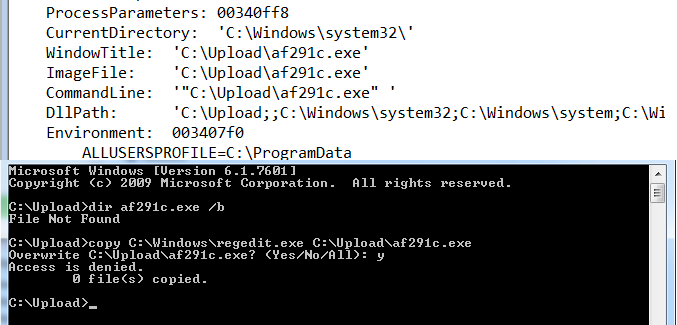

Pour éviter la détection, l'exécutable du ransomware est invisible lorsqu'il fonctionne

Comment exécuter l'outil de décryptage ?

Lors de son exécution, le ransomware empêche activement l'utilisateur d'utiliser tous les outils susceptibles de l'éliminer.

Pour cette raison, il faut suivre les étapes ci-dessous pour supprimer et décrypter avec succès les fichiers infectés :

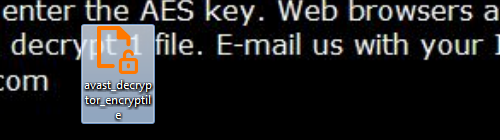

- Téléchargez l'outil decryptor et enregistrez-le sur votre ordinateur de bureau. En cas de problème de connexion Internet, vous devrez peut-être télécharger le fichier sur un autre appareil et le copier sur le PC infecté manuellement.

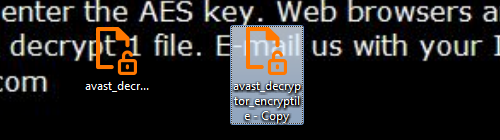

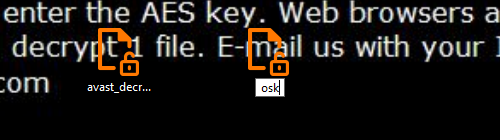

- Créez une copie de l'outil décrypteur à l'aide des raccourcis clavier Ctrl + C et Ctrl + V.

- Renommez le fichier nouvellement copié pour l'un des noms suivants : notepad, lsass, mspaint, osk. Une fois que vous avez renommé le fichier copié, vous pouvez exécuter le décrypteur.

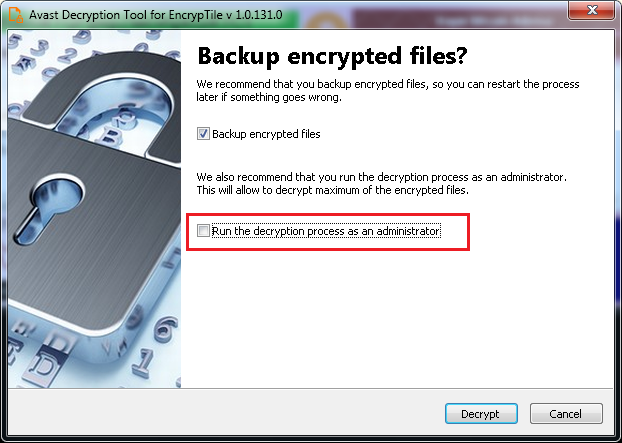

- Suivez les étapes de l'assistant affiché à l'écran. Sur la page finale, décochez "Exécuter le processus de décryptage en tant qu'administrateur" (si présent) et cliquez sur "Décrypter".

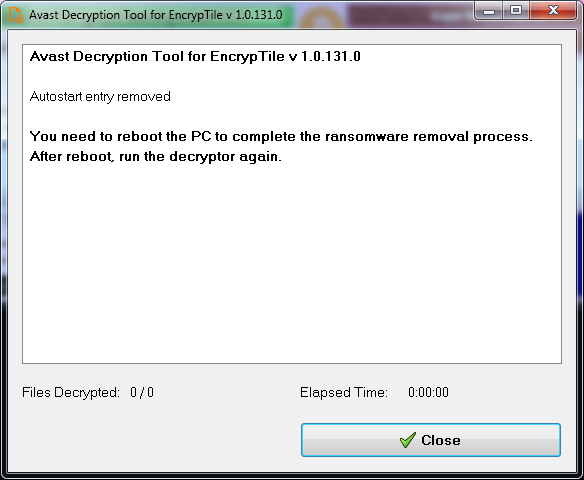

- Si le ransomware est actif, le décrypteur le neutralisera et vous demandera de redémarrer votre PC.

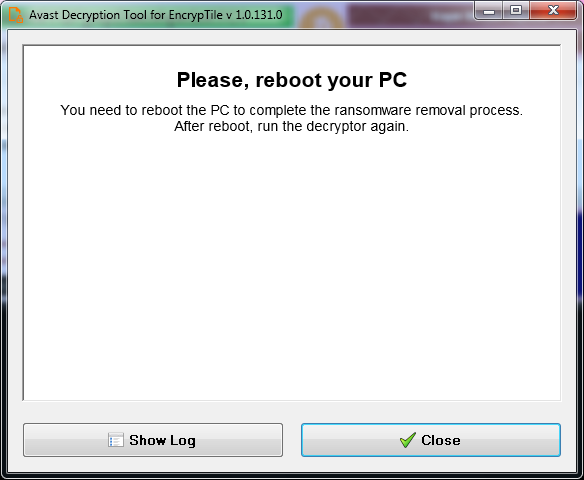

- Enfin, redémarrez votre PC. Une fois que vous vous êtes connecté, l'écran du ransomware ne devrait plus apparaître, mais votre fond d'écran contiendra toujours la note de rançon. Exécutez le décrypteur normalement avec les options par défaut pour décrypter vos données. Après cela, vous pouvez changer votre fond d'écran à quelque chose de plus agréable que le fond d'écran du ransomware :)

Remerciement spécial

J'aimerais remercier ma collègue Ladislav Zezula pour la préparation de cet outil de décryptage.

IOCS (Indicators of Compromise). Les chiffres suivants sont des échantillons et preuves de ce ransomware pour nos amis chercheurs :

20ed3d3637da4f753353faced8773d18ded4e032a536ef15364a0cf60dae5070

332084bd5cf73038fea4de37d25bb5bafe80416191db1f8505796b3a9ab95a13

af291c3025c55042669c326db303476b3d0eb183226e319c8c258a7b0be29a15

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour toutes les dernières actualités, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.