Avast lance un nouvel outil gratuit de déchiffrement pour le ransomware AES_NI.

Si vos fichiers ont été cryptés par le ransomware AES_NI, vous pouvez maintenant les récupérer sans payer l'argent demandé. Pour ce faire, téléchargez gratuitement l'outil de déchiffrement d'Avast.

Le ransomware AES_NI a d'abord été détecté en décembre 2016. Nous avons pu observer plusieurs variantes depuis pouvant être distinguées par l'extension de fichiers cryptés suivante :

- example.docx.aes_ni

- example.docx.aes256

- example.docx.aes_ni_0day

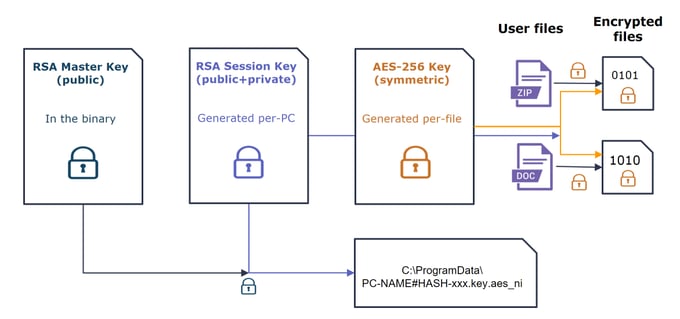

Lors du chiffrement des fichiers, le ransomware génère une clé de session RSA (une par machine). Cette clé de session est ensuite cryptée et enregistrée dans un fichier présent dans le dossier %ProgramData% (i.e "C:\ProgramData"). Le nom du fichier ressemble à ceci :

Contrairement au reste des fichiers chiffrés, la clé AES de ce fichier doit être déchiffrée à l'aide d'une clé privée principale, publiée le 25 mai 2017 par l'utilisateur Twitter @AES___NI. Avec cela, les chercheurs en sécurité peuvent maintenant créer un décrypteur universel.

Lors du cryptage d'un fichier, le ransomware génère un nombre aléatoire de 128 octets par fichier (en utilisant l'API CryptGenRandom). Ce nombre est ensuite réduit en une clé AES 256 bits et utilisé pour chiffrer les données de fichier.

Le ransomware crypte les données du fichier en place (utilisant le mappage de la mémoire), cryptant jusqu'à 15 728 640 octets. La clé de cryptage AES est ensuite stockée à la fin du fichier, ainsi que l'ID utilisateur et le nom de fichier d'origine.

Le schéma de cryptage peut être résumé par la photo suivante :

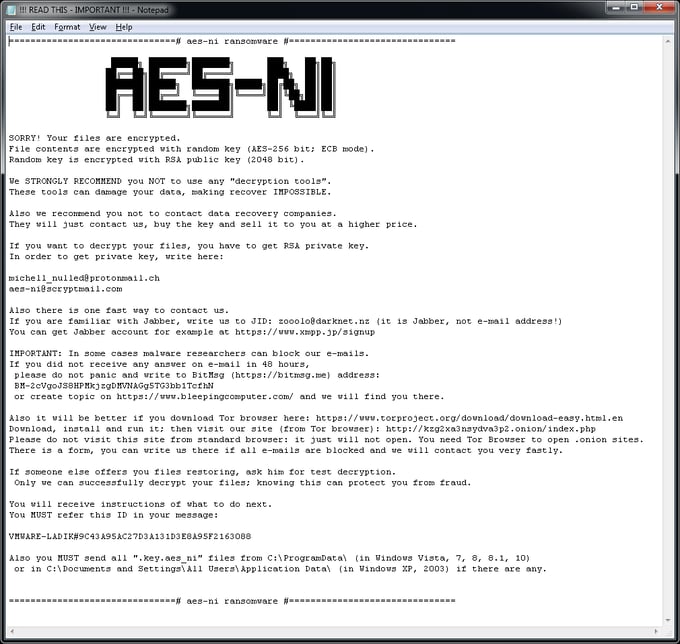

Le ransomware crée un fichier "!!! READ THIS - IMPORTANT !!!.txt" dans chaque dossier contenant au moins un fichier chiffré.

Le contenu du fichier ressemble à ceci :

Comment éviter un ransomware ?

- Installez un antivirus sur tous les périphériques possibles, y compris sur votre smartphone. Un antivirus bloquera le ransomware si vous le rencontrez.

- Effectuez la mise à jour de vos logiciels chaque fois qu'une nouvelle version est disponible. Cela peut éviter le ransomware d'exploiter une vulnérabilité de logiciel afin d'infecter votre appareil.

- Soyez prudent. Vous devez vous éloigner des sites web douteux. Faites attention à ce que vous téléchargez et n'ouvrez aucun lien ou pièce jointe qui vous sont envoyés par un expéditeur suspect ou inconnu.

Beaucoup de gens ne pensent pas qu'un document Word ou Excel ordinaire peut conduire à des téléchargements malveillants, c'est pourquoi les cybercriminels aiment les utiliser pour leurs attaques.

Les pièces jointes malveillantes, envoyées sous la forme d'un document Word ou Excel, demandent souvent que les macros soient activées, ce qui permet au document de télécharger des logiciels malveillants, y compris le ransomware, à partir d'Internet.

- Bien qu'il ne puisse pas vous aider à éviter le ransomware, le fait de sauvegarder vos données de façon régulière vous aidera à éviter la perte de vos données, au cas où vous deviendriez une victime.

Si vous sauvegardez régulièrement vos données, en mode hors connexion, sur un disque dur externe qui n'est pas connecté à Internet, vous réduisez considérablement le risque que quiconque touche à vos données via Internet.

Remerciement spécial

Je remercie tout particulièrement mon collègue Ladislav Zezula pour la préparation de ce décrypteur.

IOCS (Indicators of Compromise). Les chiffres suivants sont des échantillons et preuves de ce ransomware pour nos amis chercheurs :

.aes-ni

157D7AD2664AA2B7F534A628D56026B0DF9F5FFCCE7CC1F1943A9F939B3F4CF0

A9E2D14DC0F3CF022D52C671675961489592D5F90F97791FBD99007A4F494BD3

.aes_ni_0day

4142ff4667f5b9986888bdcb2a727db6a767f78fe1d5d4ae3346365a1d70eb76

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour toutes les dernières actualités, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.