Tomas Trnka 7 janv. 2019

Tomas Trnka 7 janv. 2019

Protégez-vous contre les escroqueries par phishing grâce à ces meilleures pratiques et notre IA améliorée de détection du phishing.

Le phishing ou hameçonnage est une technique d'ingénierie sociale de longue date utilisée par les cybercriminels pour inciter leurs victimes à leur communiquer des informations sensibles telles que des informations de carte de paiement et des identifiants de connexion. Il peut se présenter sous diverses formes : par téléphone, SMS, e-mail et sites Web.

Des liens de phishing redirigeant vers des sites Web malveillants peuvent être contenus dans des e-mails paraissant provenir de sources légitimes. Ils peuvent également être joints à des messages envoyés sur des sites et applications de réseaux sociaux, tels que Facebook et WhatsApp. Ils peuvent même s'afficher de manière trompeuse dans les résultats de votre moteur de recherche.

Les sites Web de phishing peuvent s'avérer difficiles à identifier. Dans l'espoir d'inciter leurs victimes à leur donner leurs informations personnelles, de nombreux sites ressemblent à s'y méprendre aux sites qu'ils cherchent à imiter. Les e-mails de phishing ont généralement un taux de réussite moins élevé grâce aux progrès réalisés dans leur classification en tant que spam. Certains e-mails et liens de phishing parviennent cependant toujours à se glisser dans les boîtes de réception.

Le phishing fait toujours partie des méthodes d'attaque principales car il permet aux cybercriminels de cibler des personnes à l'échelle. Généralement, les pirates envoient des tentatives de phishing en prétendant être des représentants de grandes entreprises auprès desquelles les victimes potentielles possèdent un compte.

Chez Avast, nous utilisons l'intelligence artificielle (IA) pour détecter les tentatives de phishing et protéger nos utilisateurs contre les malwares et les sites malveillants.

Pour améliorer nos fonctions de détection du phishing, nous avons dû suivre le mode de raisonnement des cybercriminels. Le cybercriminel crée des sites Web de phishing à l'apparence très similaire à celle de sites Web légitimes afin d'escroquer ses victimes. Les similitudes visuelles à elles seules suffisent souvent à tromper les utilisateurs peu méfiants, qui saisissent alors leurs identifiants et d'autres données sensibles demandées par le site malveillant.

Théoriquement, les cybercriminels pourraient utiliser exactement les mêmes images pour leurs sites de phishing que celles utilisées sur les sites légitimes qu'ils imitent. Cependant, les propriétaires de sites légitimes peuvent détecter les sites Web malveillants associés aux mêmes images que celles hébergées sur leurs serveurs.

En outre, l'imitation parfaite de sites Web nécessite beaucoup de temps et d'effort. Les cybercriminels doivent veiller à ce que les sites Web de phishing soient correctement codés jusqu'au moindre pixel. Cela les contraint à faire preuve de créativité pour créer des sites ressemblant beaucoup aux originaux mais contenant de légères différences que l'utilisateur moyen ne remarquera peut-être pas.

Bien que nos moteurs de détection identifient les sites de phishing sur la base de leur contenu HTML, les méthodes les plus sophistiquées employées par les cybercriminels pour créer leurs pages de phishing peuvent échapper aux détections antivirus. Grâce l'IA, notre approche couvre ces techniques en détectant les pages qui dupliquent les images d'un site Web légitime, au lieu de rendre une page normale ou des pages qui utilisent un javascript fortement obfusqué, ce qui pourrait échapper à la détection.

Avast dispose d'un réseau composé de centaines de millions de capteurs qui alimentent notre IA avec des données afin que nous puissions détecter les menaces plus rapidement et protéger nos utilisateurs plus efficacement. Pour ce faire, nous analysons chaque site Web que nos utilisateurs consultent en analysant en détail la popularité des domaines hébergeant les sites Web. D'autres facteurs font également l'objet d'une évaluation, tels que le certificat du site Web, l'âge du domaine et les jetons d'URL suspects afin de déterminer si un site doit être traité.

La durée de vie de la plupart des sites de phishing est très courte, trop courte pour que les moteurs de recherche puissent les indexer. Cela se reflète dans les évaluations d'un domaine. La popularité et l'historique d'un domaine peuvent également être des indicateurs initiaux pour savoir si une page est sûre ou malveillante. En analysant ces aspects et en comparant les caractéristiques visuelles du site, nous pouvons déterminer si le site Web est sûr ou malveillant.

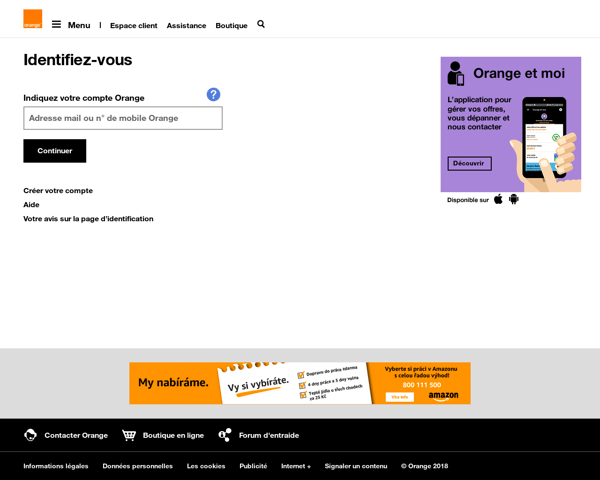

Examinons un site de phishing que notre IA a récemment détecté. Il imite la page de connexion de la société Orange (Orange.fr).

Elles sont très différentes dès le premier regard. La page malveillante utilise un ancien design du site Orange tandis que le site légitime utilise un design plus moderne et plus sécurisé, invitant l'utilisateur à saisir son mot de passe à la deuxième étape, plutôt que de lui demander son nom d'utilisateur et son mot de passe sur la même page.

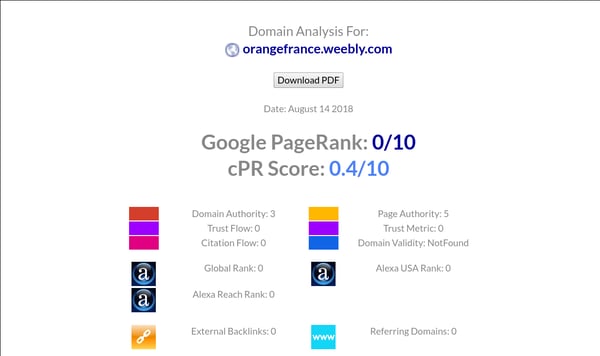

L'image ci-dessous présente l'évaluation du site de phishing sur divers moteurs d'évaluation, qui peut être utilisée comme proxy pour évaluer sa popularité :

Analyse du domaine orangefrance.weebly.com — version de phishing du site Web

Nous pouvons voir que le domaine du site Web de phishing a une très faible popularité. Au contraire, la page légitime Orange.fr est notée 7/10. Bien que le site de phishing ressemble beaucoup à l'ancien design du site Orange.fr, il n'est ni hébergé sur Orange.fr, ni sur aucun autre domaine populaire. Cette information indique que le site contrefait n'est potentiellement pas sûr, ce qui déclenche un protocole d'analyse plus détaillée.

L'étape suivante consiste à vérifier le design du site Web. On pourrait penser qu'une simple comparaison pixel par pixel entre un site factice et un site légitime serait suffisante. Ce n'est cependant pas le cas. Nous avons testé une autre approche utilisant des hachages d'image, une méthode de compression de données d'images enrichies dans un espace plus limité (mais toujours expressif), telles qu'un vecteur à taille fixe d'octets avec une métrique simple. Cette approche permet à l'IA de comparer les images similaires, tant qu'elles ne dépassent pas un certain seuil de distance. Cette technique ne s'est cependant pas avérée aussi fiable que prévu.

Nous avons donc recherché d'autres moyens de vérifier les designs de sites Web de manière plus précise et nous avons finalement décidé d'utiliser des méthodes de vue informatique classiques. Ces méthodes permettent de transmettre les images à notre IA en analysant très précisément certains pixels, ainsi que les pixels qui les entourent. Cette tâche est accomplie par nos descripteurs, qui sont des vecteurs de chiffres qui décrivent les changements relatifs de l'environnement du pixel. Grâce à cette procédure, nous pouvons mieux comprendre les changements d'intensités dans l'image en niveaux de gris, par exemple en identifiant si un gradient est présent et à quel point il est robuste.

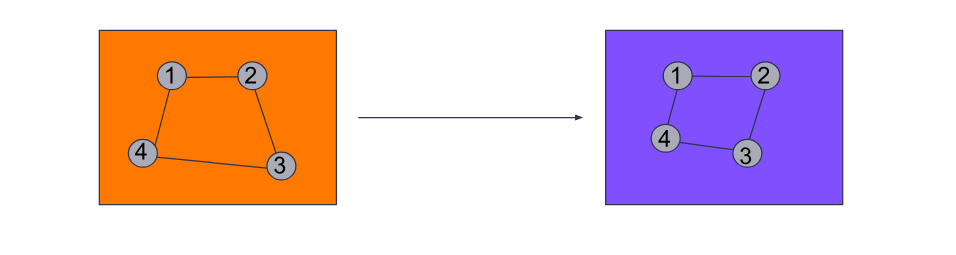

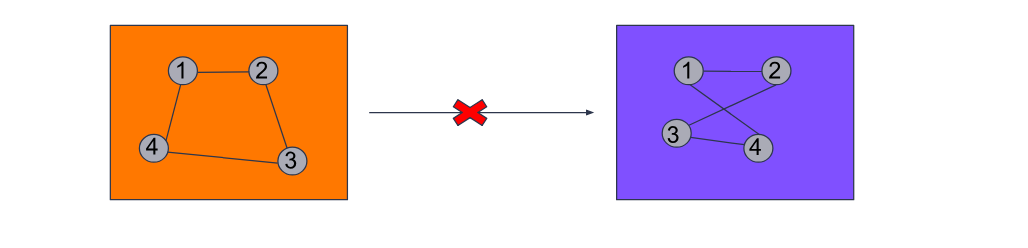

Désormais, nous nous référerons aux pixels choisis par notre algorithme comme points d'intérêt. Après réception des descripteurs d'image, nous pouvons comparer les points d'intérêt par rapport à une base de données de descripteurs que nous entretenons. Cependant, comme indiqué précédemment, une image contenant des pixels similaires à ceux d'une autre ne suffit pas pour décider à quel point une image ressemble à notre ensemble cible. Par conséquent, nous utilisons une étape supplémentaire appelée vérification spatiale, une technique utilisée pour comparer les relations spatiales de certains pixels dans une image.

Voici un exemple de configuration spatiale de pixels acceptée :

Voici un exemple de configuration refusée :

La vérification spatiale offre des résultats fiables, mais afin de limiter les faux positifs éventuels, nous avons intégré des étapes supplémentaires, telles que les hachages d'image susmentionnés.

Un problème courant se produit lors de la détection de points d'intérêt dans une image si une image contient du texte. Le texte et les lettres contiennent de nombreux gradients qui, par nature, créent beaucoup de bordures. Lorsqu'une image contient beaucoup de lettres, il existe de nombreux points d'intérêt dans une zone limitée, ce qui peut générer des faux positifs malgré la vérification spatiale.

Par conséquent, nous avons créé des logiciels capables de classifier des zones d'images et de déterminer si une zone contient du texte. Dans de tels cas, notre IA évitera d'utiliser les points de ces zones dans le cadre du processus de mise en correspondance.

L'ensemble de cette procédure est automatique et, 99 % du temps, identifiera un site de phishing en moins de dix secondes, ce qui nous permet de bloquer ce site malveillant pour protéger nos utilisateurs connectés.

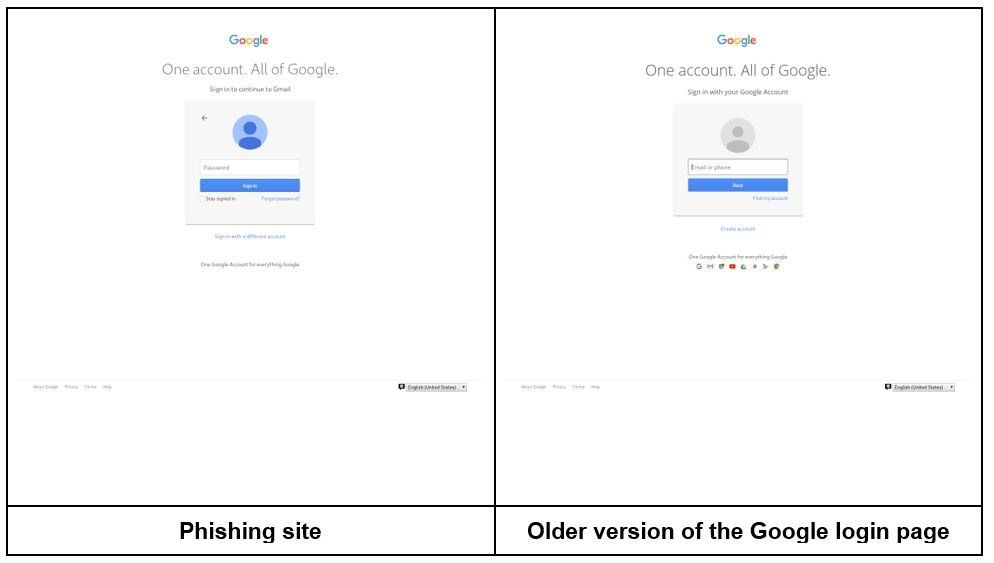

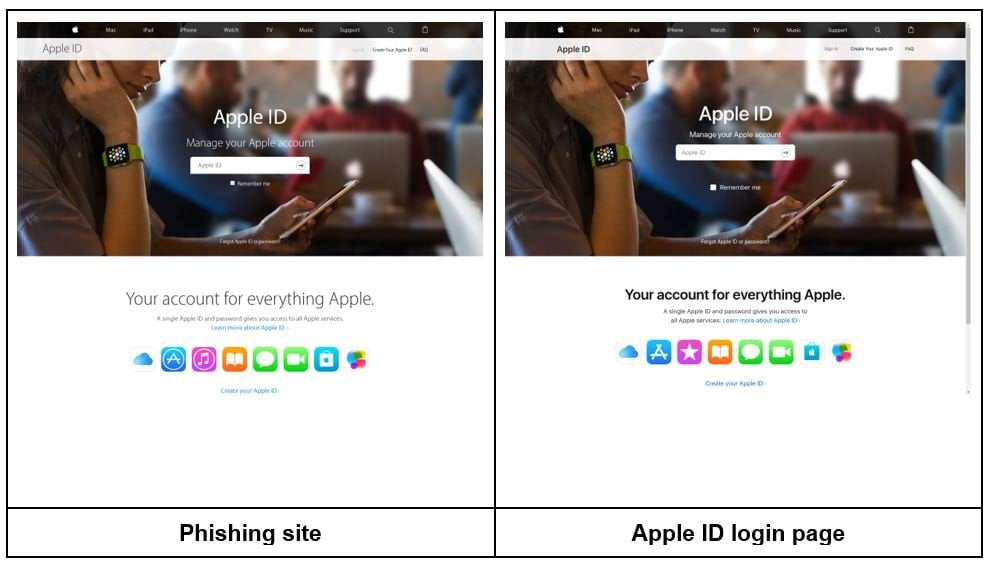

Les sites de phishing modernes sont extrêmement trompeurs. Les cybercriminels font tout leur possible pour qu'ils aient l'apparence du site légitime. Dans les exemples ci-dessous, vous pouvez voir le niveau de similitude d'un site de phishing par rapport à sa version légitime.

Dans l'exemple Google ci-dessus, nous pouvons identifier de petits détails qui différencient le site de phishing de la page de connexion légitime. Le site de phishing ne contient pas les logos des applications Google. Il utilise également des couleurs différentes pour l'avatar du compte utilisateur et offre des options légèrement différentes dans la boîte de connexion grise.

Voici un autre exemple :

La fausse page de connexion Apple utilise des icônes légèrement différentes. Elle utilise également une police différente de celle de la page officielle. Ces différences sont assez subtiles, si bien que les utilisateurs doivent savoir exactement à quoi faire attention pour les identifier.

Les sites de phishing ont beaucoup évolué au fil des ans et sont devenus de plus en plus perfectionnés. Certains utilisent même le protocole HTTPS, donnant aux utilisateurs une fausse impression de sécurité lorsqu'ils voient le cadenas vert.

Les failles mineures d'un site de phishing peuvent sembler évidentes en comparaison au site légitime, mais elles ne le sont pas toujours en l'absence du site légitime pour effectuer la comparaison. Réfléchissez à la dernière fois que vous avez vu la page de connexion d'un service que vous utilisez régulièrement. Il est fort probable que vous ne vous souveniez pas des détails et c'est précisément ce que les pirates espèrent lorsqu'ils conçoivent leurs pages de phishing.

Historiquement, la méthode la plus courante pour propager les sites de phishing consiste à envoyer des e-mails de phishing, mais ils se diffusent également par des publicités payantes s'affichant dans les résultats de recherche. Parmi les autres vecteurs d'attaque figure une technique appelée clickbait (piège à clics). Les cybercriminels utilisent généralement un piège à clics sur les réseaux sociaux en promettant une récompense, telle qu'un téléphone gratuit, afin d'inciter les utilisateurs à cliquer sur des liens malveillants.

Comme presque toutes les cyberattaques, le phishing a pour but de générer des gains financiers. Lorsque les utilisateurs fournissent leurs identifiants de connexion à un site de phishing, les cybercriminels peuvent en profiter de nombreuses façons en fonction du type de site utilisé. De nombreuses attaques de phishing imitent les sites des institutions financières, telles que les banques ou les sociétés comme Paypal : les cibles génèrent alors d'importants gains financiers pour les cybercriminels.

Si un cybercriminel pousse un utilisateur à lui donner ses identifiants sur un site de livraison tel qu'UPS ou FedEx, il est peu probable qu'il tire profit de l'accès à ce compte. Il peut cependant tenter d'utiliser les mêmes identifiants pour accéder à d'autres comptes contenant des informations plus précieuses, tels qu'un compte de messagerie électronique, sachant que les internautes utilisent souvent le même mot de passe pour différents services. Le cybercriminel peut également tirer parti de ces identifiants volés en les revendant sur le darkweb.

Il s'agit d'un mécanisme d'attaque « spray and pray ». Il existe de nombreux sites WordPress obsolètes sur le Web pouvant être piratés et utilisés pour des campagnes de phishing à très faible coût. Généralement, le prix pour déployer un kit de phishing est d'environ 26 $ (moins de 23 €).

Il existe un certain délai entre le moment de la réussite d'une attaque de phishing et le moment où le cybercriminel utilise les identifiants volés. Plus vite nous pouvons limiter la menace et plus nombreuses sont les victimes potentielles que nous pouvons protéger. Une fois les identifiants utilisateur volés, elles ne peuvent pas faire grand chose si ce n'est modifier ces identifiants dès que possible.

En 2018, nous avons notamment identifié entre autres des e-mails malveillants envoyés par des comptes MailChimp compromis, des messages de sextortion et des campagnes de phishing liées au RGPD. À l'avenir, nous pouvons nous attendre à une augmentation du volume des attaques de phishing et à l'émergence de nouvelles techniques pour dissimuler les efforts des cybercriminels pour voler les données utilisateur sensibles.

Vous trouverez ci-dessous une brève liste des points à respecter pour éviter d'être victime de l'une des formes de cyberattaques les plus répandues :

Avast est un leader mondial de la cybersécurité, protégeant des centaines de millions d'utilisateurs dans le monde entier. Protégez tous vos appareils avec notre antivirus gratuit primé. Protégez votre confidentialité et chiffrez votre connexion en ligne avec le VPN SecureLine.

Apprenez-en davantage sur les produits qui protègent votre vie numérique sur avast.fr. Obtenez toutes les dernières nouvelles sur les cybermenaces d'aujourd'hui et comment les vaincre sur blog avast.

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille.

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Politique de Confidentialité