Les experts Avast vous présentent les principales menaces IoT de l’année à venir dans la première partie de nos prédictions 2019.

La solidité d’une chaîne est déterminée par celle de son maillon le plus faible. C’est aussi vrai dans l’univers de la sécurité. Cette année, nous avons constaté une tendance grandissante au niveau des menaces : quand un seul appareil est piraté à la maison ou dans une petite entreprise (généralement le routeur), tous les autres appareils sur le réseau deviennent faciles à pirater eux aussi. Avec les appareils connectés, ce qu’on appelle l’« Internet des objets » ou IoT (Internet of Things), qui connaissent une croissance jamais vue dans l’histoire, toutes catégories d’appareils confondues, il devient de plus en plus difficile d’acheter des équipements électroménagers et des appareils domestiques qui ne sont pas dotés d’une connexion à Internet.

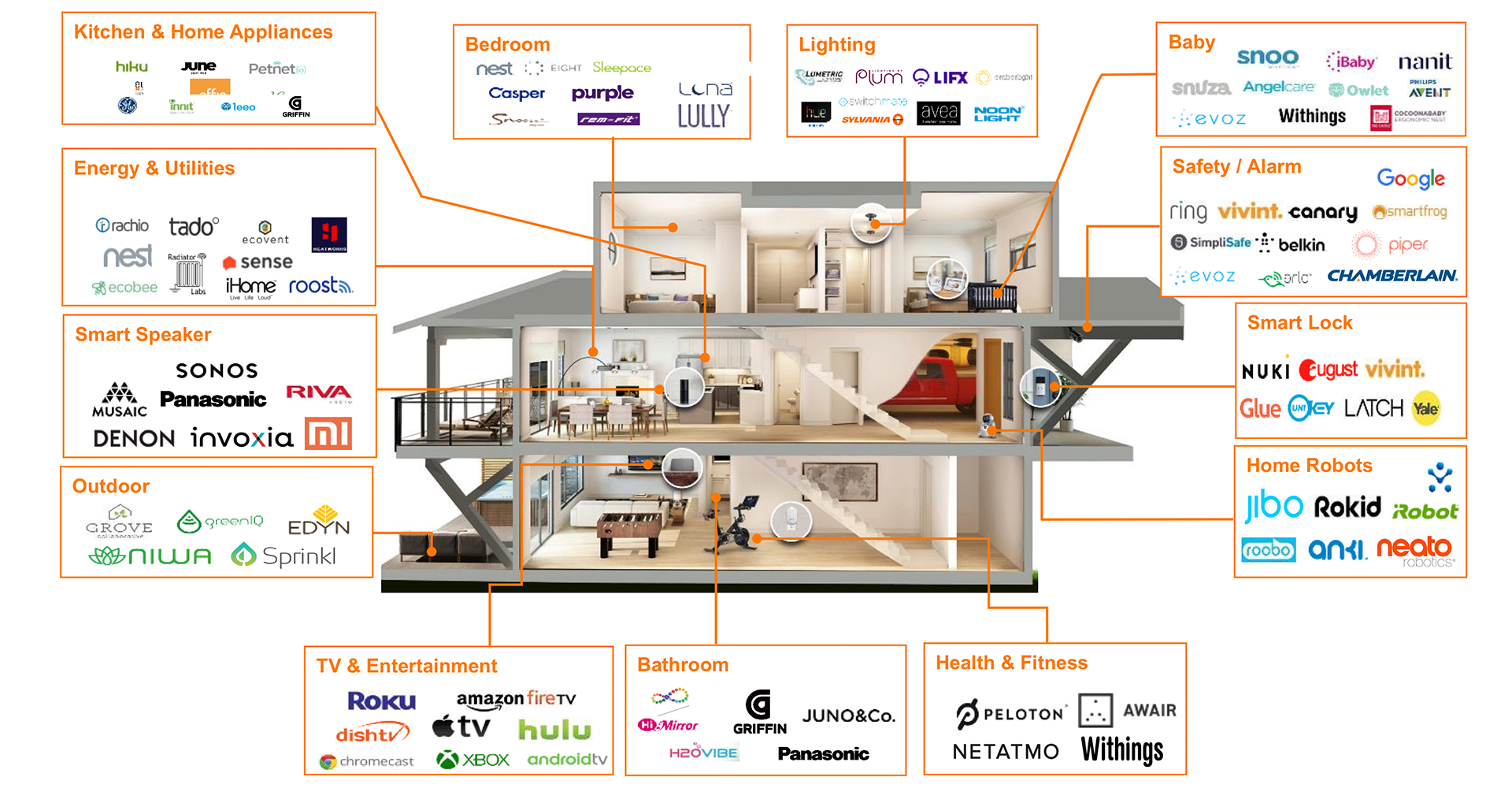

Des lampes connectées aux cafetières et aux haut-parleurs intelligents en passant par les serrures intelligentes, les appareils IoT ne peuvent que donner lieu à toujours plus d’attaques visant spécifiquement leurs faiblesses en termes de configuration, de failles de sécurité et de faible interaction des consommateurs avec leurs paramètres. Par conséquent, le thème principal de nos prédictions tourne autour de cette question : à quel point le fait d’infiltrer un appareil IoT peut-il permettre d’accéder facilement au périmètre dans lequel résident des appareils IoT équipés de modems piratés ?

En ce début de nouvelle année, nous publions une série en trois parties sur nos prédictions 2019. Nous couvrirons l’IoT, les menaces mobiles et l’IA, en nous appuyant sur les informations et analyses de l’équipe de veille contre les menaces d’Avast. Dans ce premier article, nous nous focalisons sur nos principales prédictions en termes de menaces IoT pour 2019, y compris celles de 2018 qui continuent à poser problème.

Résumé des tentatives d’attaque 2018 par types d’appareil et d’attaques bloquées sur une base mensuelle grâce à Avast.

L’Internet des objets (vulnérables)

La catégorie des appareils IoT s’étoffe rapidement, et ce, pour une bonne raison : une personne n’a généralement qu’un seul portable et un seul téléphone mobile, mais elle peut avoir une multitude d’appareils connectés chez elle, de sa sonnette à ses équipements multimédias en passant par son système d’alarme. Selon Juniper Research, le nombre d’appareils connectés devrait atteindre 38,5 milliards à l’horizon 2020.

Voici une vue d’ensemble des marques et des services qu’une maison intelligente de ce genre pourrait englober :

La tendance à la hausse des appareils intelligents va être si prononcée dans les années à venir qu’il va devenir difficile d’acheter des équipements électroménagers et des appareils domestiques qui ne sont pas dotés d’une connexion à Internet.

Comme nos recherches l’ont montré, la sécurité est malheureusement assez souvent reléguée au second plan dans la fabrication de ces appareils. Si la plupart des appareils intelligents des grandes marques sont bien dotés d’une sécurité raisonnable, de nombreux fabricants rognent sur la sécurité pour proposer un prix plus bas aux consommateurs, ce qui est une erreur si l’on se rappelle que la sécurité d’une maison intelligente est déterminée par son maillon le plus faible. L’histoire a tendance à se répéter et, comme les malwares PC et mobiles ont évolué, selon nous, les malwares IoT vont devenir plus sophistiqués et plus dangereux.

Attaques ciblant les routeurs

Toute personne qui a une connexion à Internet chez elle possède un routeur auquel elle connecte ses ordinateurs, ses téléphones et ses appareils IoT. Les routeurs sont omniprésents et sont très importants, mais ils ne sont que rarement maintenus conformes aux toutes dernières normes de sécurité. En fait, une fois que le fournisseur d’accès à Internet a installé le routeur, la plupart des gens n’y pensent plus, sauf s’ils rencontrent des problèmes de connexion.

Nos recherches montrent que 60 % des utilisateurs dans le monde ne se sont jamais connectés à leur routeur ou n’ont jamais mis à jour le firmware du routeur, ce qui les rend vulnérables à des attaques assez simples. Le principal problème réside dans le fait que, si un attaquant utilise une vulnérabilité connue ou des identifiants d’authentification faibles pour accéder à un routeur, il n’accède pas seulement au routeur, mais aussi à tous les appareils qui sont connectés à son réseau.

Les routeurs se sont avérés des cibles simples et fertiles pour une vague croissante d’attaques. Si bien des attaques contre les routeurs utilisent des variantes reposant sur la base de code de Mirai (qui a été publiée par son créateur peu après les attaques réussies de septembre 2016), nombre d’entre elles sont bien plus complexes et laissent présager un futur assez sombre pour la sécurité des réseaux domestiques.

Nous n’avons pas seulement constaté une augmentation des malwares basés sur le routeur en 2018, mais aussi des changements au niveau des caractéristiques de ces attaques. Alors que, traditionnellement, les malwares basés sur le routeur prenaient le contrôle d’un appareil dans le but de réaliser une attaque DDoS, comme les attaques Mirai, les attaques d’aujourd’hui utilisent des malwares pour infecter un appareil et ouvrir une ligne de communication avec un serveur C&C (Command and Control), sans rien faire d’autre dans l’immédiat.

Nous avons vu cela avec VPNFilter et Torii : une fois le routeur infecté, ces souches de malware écoutent le trafic réseau, impriment leur marque dessus, et permettent au serveur C&C d’envoyer de nouvelles charges utiles ou instructions à l’appareil. En cela, le malware se comporte plus comme une plateforme que comme un virus. Cette « plateforme-ification » des malwares ouvre de nombreuses possibilités, comme les systèmes « Pay-Per-Install » (PPI) et « DDoS-for-hire », ou encore les bons vieux spams à l’ancienne.

Effets en aval des vulnérabilités des routeurs

Les routeurs continueront à être ciblés, pas seulement pour exécuter des scripts malveillants ou espionner les utilisateurs, mais aussi pour servir de relais dans des attaques en chaîne. Dans le cas des campagnes Mikrotik, une simple reconfiguration du routeur aboutissait à un piratage de l’intégralité du réseau interne. Le malware distribuait des mineurs JavaScript à tous les navigateurs situés derrière le routeur.

Cette attaque a aussi montré un risque potentiellement plus inquiétant, parce que ces routeurs ne sont pas seulement dans nos domiciles, ils sont aussi utilisés par de nombreux petits fournisseurs d’accès à Internet. Un routeur infecté peut donc infecter des centaines ou des milliers d’appareils en aval. De plus, il sera très difficile de déterminer d’où provient l’infection.

Des malwares IoT de plus en plus modulaires

Tout comme les malwares PC étaient très simples à l’origine, la plupart des malwares IoT ont été conçus dans un but très restreint, comme de rassembler des botnets pour conduire une attaque DDoS. Mais comme les malwares PC, les malwares IoT sont appelés à apprendre et à ajuster leur mode opératoire pour passer du statut de malwares « mono-vulnérabilité » à de véritables plateformes polyvalentes capables de mener des campagnes PPI organisées.

Il y a bien des avantages à faire profil bas après avoir infecté un système, plutôt que de chercher à monétiser le réseau immédiatement. Après avoir pris le contrôle d’un grand nombre d’appareils IoT, les auteurs de malware peuvent réaffecter leurs bots pour faire ce que bon leur semble (ce qui est le plus rentable).

Des techniques de propagation de plus en plus sophistiquées

Nous pensons que nous allons voir de plus en plus de malwares qui infectent des appareils IoT à partir du navigateur. On trouve bien des attaques de type CSRF (Cross-Site Request Forgery), basées sur le navigateur et ciblant les ordinateurs personnels et les téléphones mobiles, mais elles ne sont pas encore très répandues. Dans ce scénario, un utilisateur visite une page contenant du code JavaScript malveillant qui va scanner le réseau local, trouver un appareil vulnérable et l’infecter. Cela peut constituer une manière très intéressante d’infecter un appareil qui n’est pas visible à partir d’Internet, par exemple un appareil situé derrière un routeur NAT (Network Address Translation).

Malwares IoT fonctionnant comme des serveurs proxy

À l’heure actuelle, les auteurs de malware IoT monétisent généralement leurs actes via le minage de cryptomonnaies ou d’attaques « DDoS-for-hire », mais ça n’est pas l’approche la plus rentable. Nous pensons que de plus en plus d’auteurs de malware IoT chercheront à infecter des appareils plus puissants et plus intéressants, comme les téléphones mobiles, les tablettes et les PC.

Par exemple, en infectant le routeur pour injecter du code JavaScript ou toute autre charge utile malveillante dans le trafic qui est transmis à l’utilisateur. Un malware IoT peut aussi être utilisé comme un serveur proxy pour se connecter à d’autres utilisateurs et appareils d’Internet afin de mener des attaques. En utilisant une chaîne d’appareils infectés n’ayant quasiment aucune capacité de journalisation, les attaquants peuvent dissimuler leur emplacement d’origine, un peu comme le font les serveurs proxy d’anonymisation.

Les malwares IoT vont abandonner la prise en charge de l’architecture x86

Utilisée depuis son introduction par Intel à la fin des années 1970, x86 est l’une des architectures de jeu d’instructions à compatibilité descendante les plus répandues. Cependant, à l’heure où les appareils exploitant d’autres plateformes se multiplient, il est logique que les auteurs de malware cessent d’inclure l’étape x86 pour rendre l’ingénierie inverse plus difficile pour les fournisseurs de solutions de sécurité. Il existe de nombreuses solutions sandbox pour les exécutables au format PE (Portable Executable) et ELF (Executable and Linkable Format) x86, mais la majorité d’entre elles ont bien des difficultés à prendre en charge les autres architectures.

Malgré les avertissements que portent ces prédictions, nous pensons que la prolifération de l’univers IoT marque un moment passionnant de notre évolution technologique. Il faut juste que, pour chaque nouvel appareil que vous accueillez dans votre vie, vous réfléchissiez bien à ce que vous faites et que vous pensiez aux questions de sécurité. Pour vous préparer au contexte technologique du futur, téléchargez et lisez notre rapport Prédictions 2019 d’Avast (en anglais).

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour connaître les dernières actualités, pensez à nous suivre sur Facebook et Twitter.