Locky est une considérable menace de sécurité qui est d'ores et déjà largement répandue.

Le ransomware Locky est une considérable menace de sécurité qui est d'ores et déjà largement répandue.

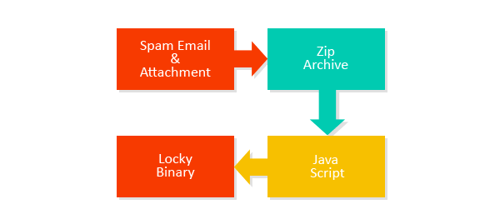

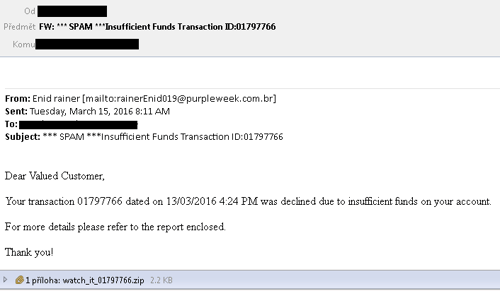

Il semble que les auteurs de Locky utilisent dorénavant un certain type de campagne pour propager le ransomware. Nous avions publié un article consacré au Locky Ransomware, le ransomware très probablement propagé par le tristement célèbre botnet Dridex. Dans notre dernier article, nous décrivions les trois campagnes utilisées par les auteurs de Locky pour propager leur programme malveillant. Maintenant les auteurs de Locky utilisent principalement la campagne dans laquelle un javascript est incorporé dans un fichier zip expédié sous forme d'e-mails de phishing.

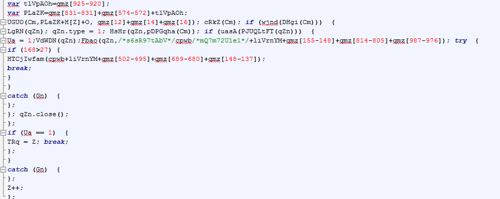

Nous avons analysé plus avant la campagne version 3 mentionnée dans notre dernier article et découvert que chaque e-mail contient un obscurcissement unique du javascript, afin de contourner les filtres antispam de la messagerie cliente.

Le script ci-dessus télécharge et exécute le cryptolocker.

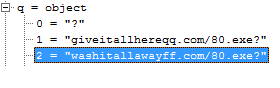

Le JavaScript ouvre un site Web, comme celui mis en surbrillance ci-dessus, puis le fichier Locky est téléchargé et exécuté.

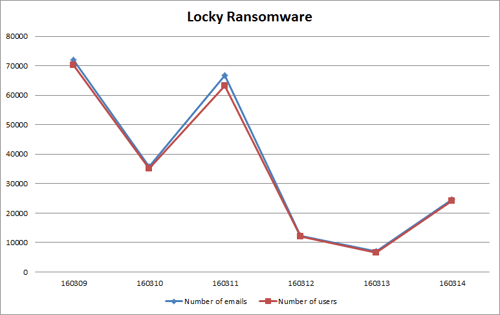

Du 9 au 14 mars 2016, 163 746 de nos utilisateurs ont réceptionné un total de 208 000 e-mails contenant le téléchargeur Locky.

Le graphique qui suit montre une chute notable pendant le dernier weekend, mais nous nous attendons à une nouvelle augmentation. Il montre également que près d'un quart des destinataires ont reçu plus d'un e-mail de phishing.

L'axe Y montre le nombre d'utilisateurs, et l'axe X la date au format AAMMJJ.

De nouveaux domaines hébergeant le ransomware exécutable du Locky sont créés chaque jour et certains de ces domaines sont aussi utilisés par d'autres ransomwares. Par exemple, les sous-domaines de spannflow sont utilisés comme sites de paiement pour TeslaCrypt, ce qui nous amène à penser que TeslaCrypt et Locky sont en étroite relation.

Les attaques de ransomware mettent non seulement les données des victimes en danger, mais elles peuvent également leur coûter beaucoup d'argent et de stress. Une demande de rançon de Locky commence à 0,5 BitCoin, ce qui équivaut à 200 USD environ. Nous estimons que près de 10 % des gens confrontés à un ransomware paient la rançon pour obtenir une clé de déchiffrement.

Exemple d'e-mail de phishing Locky

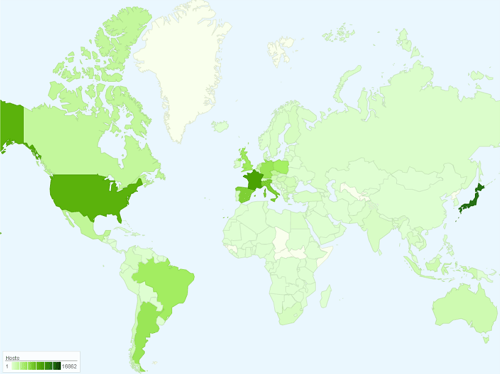

Carte illustrant les régions ciblées par Locky

Nous ne pouvons que présumer que les pays les plus ciblés sont le Japon, la France et les États-Unis, car ce sont des pays riches.

Comment prévenir une infection par un ransomware

- Assurez-vous que votre système est protégé par un antivirus.

- Comme toujours, n'ouvrez aucune pièce jointe douteuse (p. ex. fichiers .doc, .xls et .zip).

- Gardez des copies de sauvegarde récentes de vos données importantes dans un endroit sûr, en ligne ou hors ligne.

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour connaître les dernières actualités, pensez à nous suivre sur Facebook, Twitter et Google+.