Exploitant une faille de Microsoft, un groupe de pirates a mené une campagne de spams afin de distribuer le cheval de troie bancaire Dridex.

Une faille de Microsoft Word a fait l'objet d'une attaque de la part d'un groupe de pirates via le cheval de Troie Dridex. Exploitée depuis le mois de Janvier 2017 mais apparu pour la première fois en 2014, cette faille dite zero-day, signifiant qu'aucun correctif connu ou publication à son sujet n'existaient au moment de son apparition, se loge dans la suite bureautique Office.

La vulnérabilité en question se loge plus précisément dans la fonction OLE (Object Linking and embedded) de la suite bureautique de Microsoft.

Un cheval de Troie ciblant les banques

Bien qu'étant un logiciel malveillant, il est différent d'un virus car son rôle est d'installer un parasite à l'intérieur d'un ordinateur et à l'insu de son utilisateur. Ce parasite peut être de différentes nature: spyware, keylogger, virus... Il est ainsi un véhicule, à l'instar de la célèbre histoire d'Ulysse.

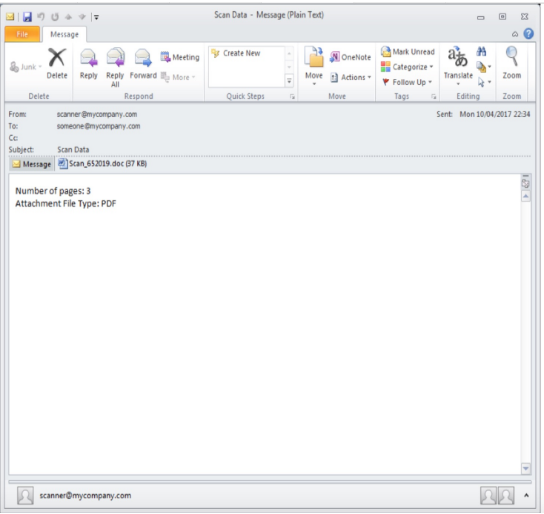

Un exemple d'e-mail provenant d'une campagne de spams Dridex exploitant la vulnérabilité zéro-day. (source:lemondeinformatique.fr)

Un exemple d'e-mail provenant d'une campagne de spams Dridex exploitant la vulnérabilité zéro-day. (source:lemondeinformatique.fr)

Le cheval de troie Dridex a vocation à voler les identifiants de connexion (identifiants et mots de passe) et de cibler les sites web bancaires ouverts et qui ont été infectées par le contenu injecté par le malware. Les banques sont donc ainsi les principales cibles.

A l'occasion de la mise à jour du mois d'Avril 2017, Microsoft a corrigé cette faille zero-day qui affectait toutes les versions d'Office, y compris la plus récente sous Windows 2016.

Avast vous recommande ainsi de toujours être prudent(e) lorsque vous recevez un email, de ne pas ouvrir les emails et pièces jointes non-sollicités et d'avoir votre système d'exploitation et votre antivirus à jour.

De nombreuses failles de sécurité existent encore et il vaut mieux prévenir que guérir.

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour toutes les dernières nouvelles, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.