Nous avons alerté à la fois Google et Microsoft sur la présence de ces extensions malveillantes

Il y a de fortes chances que vous lisiez cet article en utilisant votre navigateur web. Il y a également de fortes chances que votre navigateur dispose de diverses extensions qui offrent des fonctionnalités supplémentaires. Nous pensons généralement que les extensions installées à partir de la boutique des navigateurs officiels sont sûres. Mais ce n'est pas toujours le cas, comme nous l'avons récemment constaté.

Cet article apporte des précisions techniques sur CacheFlow : une menace dont nous avons fait état pour la première fois en décembre 2020. Nous y décrivons une vaste campagne composée de dizaines d'extensions malveillantes pour les navigateurs Chrome et Edge, avec plus de trois millions d'installations au total. Nous avons alerté à la fois Google et Microsoft sur la présence de ces extensions malveillantes dans leurs magasins respectifs et sommes heureux d'annoncer que les deux sociétés les ont toutes supprimées depuis le 18 décembre 2020.

CacheFlow s'est notamment distingué par la manière dont les extensions malveillantes ont tenté de dissimuler leur commande et de contrôler le trafic dans un canal clandestin en utilisant l'en-tête HTTP Cache-Control de leurs requêtes d'analyse. Nous pensons qu'il s'agit d'une nouvelle technique. En outre, il nous semble que le trafic de type Google Analytics a été ajouté non seulement pour cacher les commandes malveillantes, mais que les auteurs de l'extension s'intéressaient également aux demandes d'analyse elles-mêmes. Nous pensons qu'ils ont essayé de résoudre deux problèmes, la commande/contrôle et l'obtention d'informations analytiques, avec une seule solution.

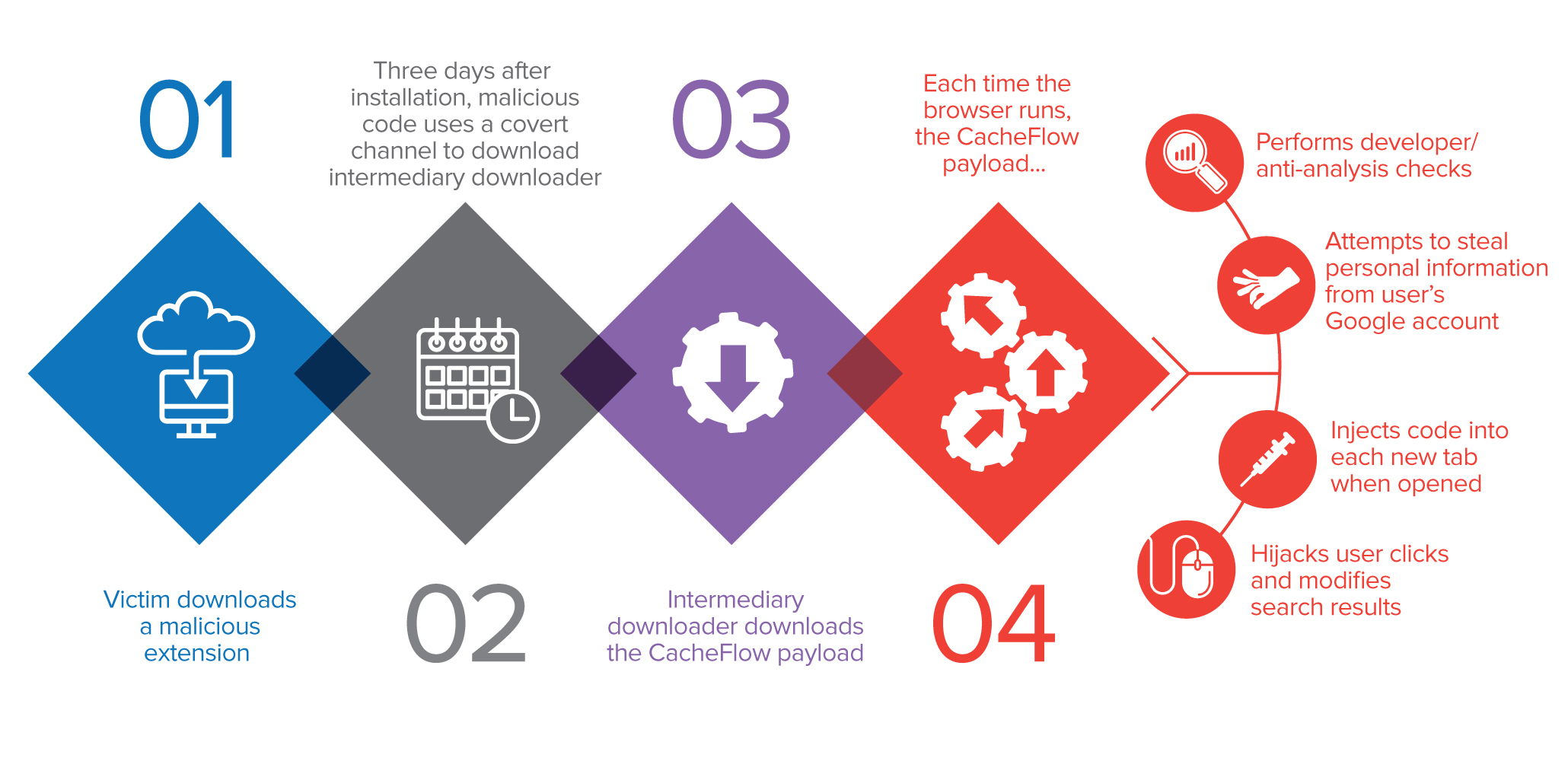

Nous avons constaté que CacheFlow effectuait son attaque dans l'ordre suivant :

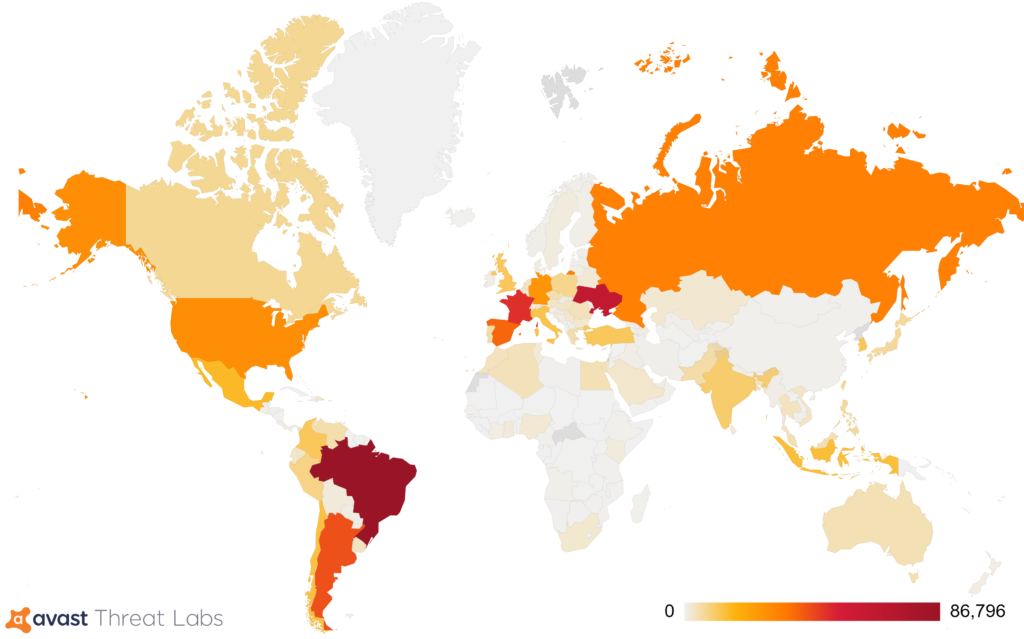

D'après notre télémétrie, les trois premiers pays où les utilisateurs d'Avast ont téléchargé et installé les extensions CacheFlow étaient le Brésil, l'Ukraine et la France.

Répartition des utilisateurs d'Avast ayant installé l'une des extensions malveillantes

Répartition des utilisateurs d'Avast ayant installé l'une des extensions malveillantes

Nous avons d'abord appris l'existence de cette campagne en lisant un article du blog tchèque d'Edvard Rejthar de CZ.NIC. Il a découvert que l'extension Chrome "Video Downloader for FaceBook™" (ID pfnmibjifkhhblmdmaocfohebdpfppkf) chargeait furtivement un morceau de JavaScript obscurci qui n'avait rien à voir avec la fonctionnalité annoncée de l'extension. Suite à ses découvertes, nous avons réussi à trouver de nombreuses autres extensions qui faisaient la même chose. Ces autres extensions offraient diverses fonctionnalités légitimes, dont beaucoup étaient des téléchargeurs de vidéos pour des plateformes de médias sociaux populaires. Après avoir procédé à l'ingénierie inverse du JavaScript obscurci, nous avons découvert que la principale charge utile malveillante fournie par ces extensions était responsable des redirections de navigateur malveillantes.

De plus, les cybercriminels collectaient également un grand nombre de données sur les utilisateurs des extensions malveillantes, telles que toutes leurs requêtes sur les moteurs de recherche ou des informations sur tout ce sur quoi ils cliquaient.

Les extensions ont fait preuve d'un niveau de sournoiserie assez élevé en employant de nombreuses astuces pour réduire les chances de détection. Tout d'abord, elles ont évité d'infecter des utilisateurs susceptibles d'être des développeurs web. Ils ont déterminé cela soit par les extensions que l'utilisateur avait installées, soit en vérifiant si l'utilisateur accédait à des sites web hébergés localement. En outre, les extensions ont retardé leur activité malveillante d'au moins trois jours après leur installation pour éviter de déclencher des signaux d'alerte dès le début. Lorsque le logiciel malveillant détectait que les outils de développement du navigateur étaient ouverts, il désactivait immédiatement sa fonctionnalité malveillante. CacheFlow vérifiait également chaque requête de recherche Google et si l'utilisateur cherchait sur Google un des domaines de commande et de contrôle (C&C) du malware, il le signalait à son serveur C&C et pouvait également se désactiver.

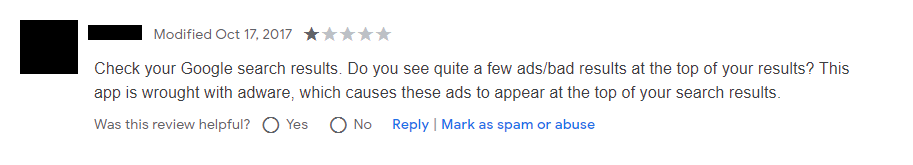

Selon les commentaires des utilisateurs sur le Chrome Web Store, il semble que CacheFlow était actif depuis au moins octobre 2017. Toute la furtivité décrite ci-dessus pourrait expliquer pourquoi il est resté indétecté si longtemps.

Avis des utilisateurs sur le Chrome Web Store à partir d'octobre 2017 qui mentionne la modification des résultats de recherche Google

Cet article vous intéresse ? Une version plus détaillée en anglais existe ici.

Vous y trouverez plus d'informations sur :

Avast est un leader mondial de la cybersécurité et de la protection de la vie privée avec des centaines de millions d'utilisateurs dans le monde. Protégez tous vos appareils avec notre produits antivirus, anti-ransomware et de protection de la vie privée.