Threat Intelligence Team 17 avr. 2018

Threat Intelligence Team 17 avr. 2018

Le malware de crypto-minage, qui installe également une extension Chrome malveillante, était hébergé sur GitHub à la portée de tous.

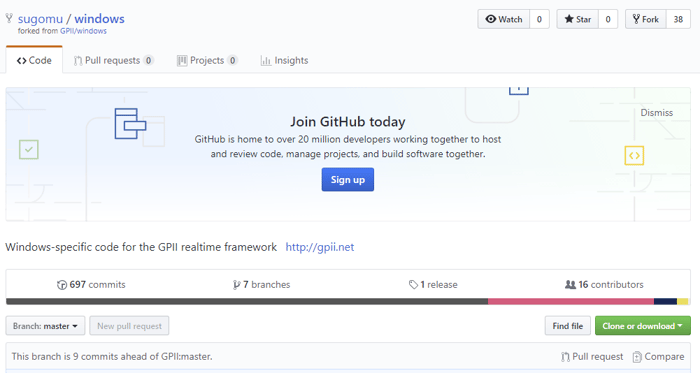

Les cybercriminels bombardent GitHub de malwares de crypto-minage. Les cybercriminels « forkent » des projets mis en ligne par d'autres utilisateurs : sur Github, les forks sont utilisés pour proposer des modifications sur un projet existant ou pour utiliser ce dernier comme point de départ pour une nouvelle idée. Les projets victimes de forks malveillants semblent avoir été choisis de façon aléatoire. Une liste des référentiels GitHub concernés se trouve au bas de ce billet de blog.

Les cybercriminels derrière les malwares cachent des exécutables malveillants dans la structure de répertoire des projets sujets aux forks. Les personnes sont amenées à télécharger les malwares par le biais de publicités d'hameçonnage affichées sur les sites de jeux en ligne et les sites Web pour adultes, avertissant les utilisateurs que leur lecteur Flash est obsolète, par exemple, ou par le biais d'un faux site de jeux pour adultes. En plus du minage, le malware installe également une extension Chrome malveillante pour injecter de fausses publicités et cliquer sur les publicités en arrière-plan, ce qui permet aux cybercriminels avides de faire encore plus de profits.

Les utilisateurs n'ont pas besoin de télécharger les exécutables malveillants directement depuis GitHub. Au lieu de cela, le malware est diffusé par le biais d'une campagne d'hameçonnage. Lorsqu'un utilisateur consulte un site qui affiche les publicités d'hameçonnage et clique sur une publicité, l'exécutable se télécharge.

Les annonces mènent d'abord à un serveur contrôlé par le pirate (http://binqg.xyz/direct.php?sub3=25-114-201802141754224cef0ad22&f=setup_sex_game.exe), qui redirige ensuite vers le dépôt GitHub hébergeant le malware, d'où l'exécutable malveillant est chargé.

En plus de la campagne d'hameçonnage, nous avons trouvé un site de contenu pour adultes qui répand le malware en offrant aux visiteurs du site un jeu sexuel.

La page Web tente d'infiltrer le fichier malveillant juste après la consultation de la page. Si l'utilisateur clique sur la page, il propose à nouveau le même fichier, après que l'utilisateur a cliqué sur « J'AI PLUS DE 18 ANS - LAISSEZ-MOI JOUER - TÉLÉCHARGER ».

Le malware intègre un mineur Monero qui est également hébergé sur GitHub Les cybercriminels ont ajouté des fonctionnalités malveillantes au mineur. L'une des fonctionnalités inclut l'arrêt des processus Opera, Chrome et Amigo Free Browser. Nous ne savons pas pourquoi les processus Opera et Amigo Free Browser sont touchés, car le malware cible les utilisateurs de Chrome. Nous soupçonnons qu'il s'agit d'un bug ou que les cybercriminels prévoient de lancer une version du malware qui ciblera également ces navigateurs.

La première chose que fait le malware est de se copier dans « C:\ProgramData\VsTelemetry\vshub.exe ».

Les nouveaux échantillons du malware utilisent ce chemin d'accès : « C:\ProgramData\WindowsPerformanceRecorder\spyxx_amd64.exe »

Ensuite, il planifie deux tâches :

« schtasks /create /tn \SystemLoadCheck /tr "C:\ProgramData\VsTelemetry\vshub.exe -loadcheck" /st 00:00 /sc daily /du 9999:59 /ri 10 /f »

La première tâche installe une extension Chrome qui injecte JavaScript dans chaque page ouverte. La tâche charge également le malware quotidiennement, à minuit. Elle est réglée pour ne jamais se terminer et pour se répéter toutes les 10 minutes, à moins que le processus ne soit déjà en cours d'exécution. Même si l'ordinateur infecté est redémarré, le malware se recharge. Si le processus est interrompu par l'utilisateur, la tâche est planifiée pour redémarrer 10 minutes plus tard.

« schtasks /create /tn \Windows\VsServiceCheck /tr "C:\ProgramData\VsTelemetry\vshub.exe" /st 00:00 /sc daily /du 9999:59 /ri 2 /f »

La deuxième tâche fait redémarrer le processus deux minutes après la fin du processus.

La deuxième tâche mine avec les options suivantes :

« -o stratum+tcp://vwwvvw.com:3333 -u 39VwaJXhVdJ7pd5XR8D8wubdFfE4dxkDaM -p x -k -cpu-priority=1 -max-cpu-usage=50 -donate-level=1 »

Les options ci-dessus sont expliquées sur cette page GitHub :

-o, --url=URL URL du serveur de minage -u, --user=USERNAME nom d'utilisateur du serveur de minage -p, --pass=PASSWORD mot de passe du serveur de minage -k, --keepalive envoie la commande keepalived pour éviter les timeout (besoin du support pool) --cpu-priority définit la priorité du processus (0 inactif, 2 normal et 5 degré maximal) --donate-level=N niveau de donation, 5 % par défaut (5 minutes en 100 minutes) --max-cpu-usage=N utilisation maximale du processeur pour le mode thread automatique (75 par défaut)

Un certain nombre de mesures ont été prises pour ne pas éveiller la suspicion de l'utilisateur. L'utilisation maximale du processeur est réglée de manière à ce que le malware puisse utiliser au maximum 50 % du processeur de l'ordinateur infecté, de sorte que ce dernier ne soit pas trop lent. Ensuite, le paramètre « cpu-priority » donne la priorité aux processus qui ont besoin d'une priorité de processeur plus élevée que le malware. La victime peut ainsi utiliser son ordinateur comme à l'accoutumée, de sorte que le malware peut passer inaperçu. Une fois le gestionnaire de tâches activé, le malware arrête le minage pour éviter d'être pris en flagrant délit. C'est une ruse fréquemment adoptée par les malwares de minage.

Le malware installe également une extension Chrome malveillante sur les navigateurs Chrome, et c'est là que les choses deviennent intéressantes. Le malwaire exploite une ancienne version de l'extension AdBlock Chrome, que le navigateur charge comme s'il s'agissait de la version authentique. Comme mentionné précédemment, le malware met fin à tous les processus Chrome. Ce processus trompe la victime qui redémarre Chrome et active ainsi la nouvelle extension. Même si l'utilisateur accède à la page des extensions Chrome, il ne voit la page des extensions avec l'extension malveillante que pendant une fraction de seconde avant d'être redirigé sur une autre page. Les utilisateurs ne peuvent alors pas supprimer l'extension malveillante.

Notre animation ci-dessus illustre le processus de redirection, qui est en réalité 10 fois plus rapide (nous l'avons ralenti lors de la création), et empêche fondamentalement les utilisateurs de supprimer l'extension malveillante.

Les fichiers suivants sont installés dans le dossier d'extensions de Chrome :Extensions\gighmmpiobklfepjocnamgkkbiglidom\449_0\_metadata\computed_hashes.jsonExtensions\gighmmpiobklfepjocnamgkkbiglidom\449_0\_metadata\verified_contents.jsonExtensions\gighmmpiobklfepjocnamgkkbiglidom\449_0\icon128.pngExtensions\gighmmpiobklfepjocnamgkkbiglidom\449_0\manifest.jsonExtensions\gighmmpiobklfepjocnamgkkbiglidom\449_0\contentscript.js

Le dernier fichier d'extension inclut un script malveillant, contentscript.js, qui est chargé par Chrome comme s'il s'agissait de l'extension AdBlock.

Version obfusquée de contentscript.js

Dans la version non obfusquée de contentscript.js ci-dessus, nous pouvons voir que le malware cible les recherches Google et Yahoo.

Il est intéressant de constater que Google Chrome charge ce plugin sans aucun problème mais qu'il doit activer le mode Développeur quand quelqu'un souhaite charger une extension Chrome personnalisée.

Une fois que le script malveillant s'exécute, tout se passe comme à l'accoutumée :

Le script malveillant de l'extension intègre des annonces dans les résultats de recherche Google et Yahoo des victimes, pour gagner de l'argent avec les clics.

Les termes de recherche saisis par les victimes sur Google et Yahoo sont divulgués sur un site Web autre que Google et Yahoo. Cette manipulation vise probablement à renforcer la pertinence des publicités.

Les pages Stathat.com et yandex.ru sont consultées par le navigateur en arrière-plan. Ces pages peuvent inclure des publicités, ce qui signifie que les cybercriminels pourraient également recevoir des parts de revenus provenant des clics.

L'extension malveillante peut être supprimée en désinstallant Chrome et en supprimant les données utilisateur lors de la désinstallation.

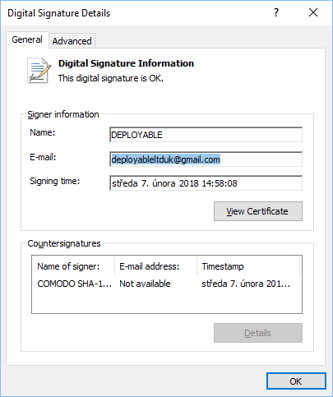

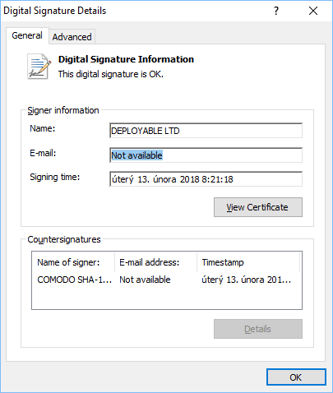

Les cybercriminels ont été assez intelligents pour signer numériquement l'exécutable du malware minier, car une fois qu'il est signé numériquement, il devient magiquement propre, n'est-ce pas ? N'EST-CE PAS ? Non. Pas du tout. Désolé, les cybercriminels.

En signant les exécutables, les cybercriminels nous ont permis de détecter ce malware plus facilement, ce qui n'était probablement pas du tout leur intention. Nos machines marquent automatiquement tous les fichiers avec les certificats dans la capture d'écran ci-dessus en tant que malware.

Les cybercriminels ont dû être un brin contrariés quand le caractère malveillant de leurs certificats a été dévoilé. Dans certains cas, nous avons remarqué la présence de fichiers propres signés avec leur certificat dans les référentiels GitHub. Nous soupçonnons qu'ils essayaient de nous faire croire que certains fichiers propres étaient malveillants.

Bien essayé.

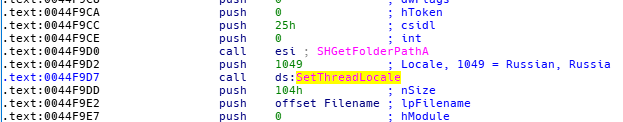

Les auteurs des malwares parlent probablement russe, ou s'attendent à ce que leurs victimes parlent russe.

Il existe un premier indice qui suggère que les auteurs ciblent le marché russe ou sont russes : la fonction « SetThreadLocale » est appelée avec l'argument Locale réglé sur 1049, soit le code pour les paramètres russes.

La fonction SetThreadLocale est appelée avec l'argument Locale réglé sur 1049, soit les paramètres russes.

Le deuxième indice qui nous fait penser que les cybercriminels derrière ce malware sont russes ou ciblent le marché russe est que le malware vérifie le chemin suivant lorsqu'il essaie d'injecter une extension de navigateur : « \Хром\User Data\Default\ ». « Хром » signifie « Chrome » en russe. Le code réglé sur les paramètres russes permet à Windows de connaître l'encodage du texte utilisé par le programme, ce qui permet au programme de décoder correctement les octets D5 F0 EE EC en « Хром ».

Un autre indice a été trouvé dans le journal des commits Git : tous les commits ont été faits dans le fuseau horaire UTC+03:00 (heure de Moscou), comme on peut le voir dans la capture d'écran ci-dessous.

L'hébergement de malwares sur GitHub est inhabituel, mais nous devons admettre que cela présente certains avantages. Le malware est hébergé gratuitement, sur une plate-forme fiable avec une bande passante illimitée. En outre, l'historique des versions est à la disposition des chercheurs de malwares dans notre genre, et nous pouvons même voir les malwares en temps réel. Merci beaucoup !

Une mise à jour sur GitHub, montrant que trois fichiers ont été modifiés

Mises à jour des malwares sur GitHub

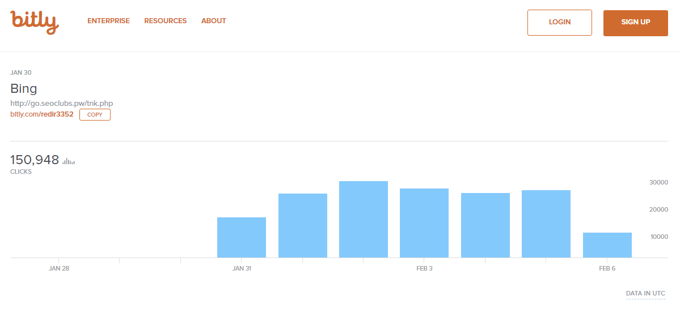

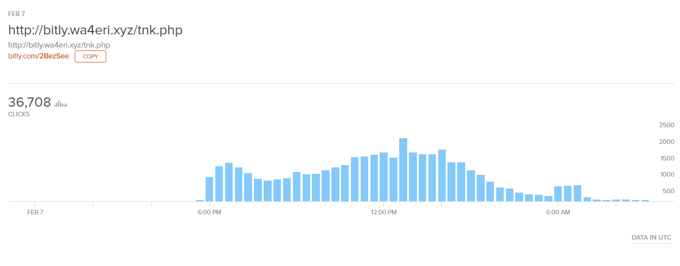

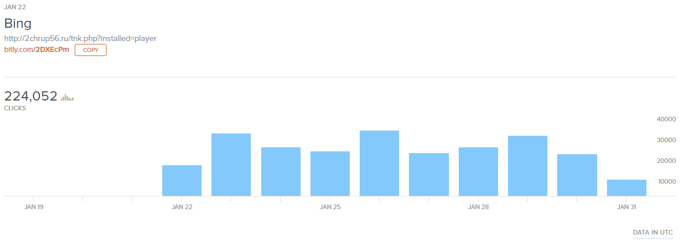

Les cybercriminels à l'origine de cette campagne ont intelligemment raccourci les liens visités par les logiciels malveillants, en utilisant Bitly :

Super, des statistiques gratuites pour tout le monde !

À partir de nos systèmes backend, nous pouvons voir combien d'utilisateurs d'Avast nous avons protégé contre le téléchargement des malwares :

Le malware est toujours opérationnel et hébergé sur GitHub. GitHub a supprimé de nombreux projets forkés hébergeant le malware mais les cybercriminels sont très déterminés et continuent à télécharger le malware sur GitHub encore et encore. Nous travaillons en collaboration avec GitHub, en leur fournissant de nouveaux référentiels contenant les malwares, que GitHub est en train de supprimer.

En ce qui concerne l'extension Chrome malveillante, nous avons contacté Google pour les informer de l'extension. Au moment de la publication de ce billet, l'extension n'a pas été bloquée par Google. Les utilisateurs infectés peuvent désinstaller Chrome, en sélectionnant « supprimer les données du navigateur » afin de supprimer l'extension malveillante.

Nous ne savons pas exactement combien les cybercriminels à l'origine de cette campagne ont gagné grâce à l'extension malveillante et aux logiciels de minage malveillants. Nous avons essayé de vérifier le solde de leur compte Monero, mais Monero s'y est malheureusement opposé !

Avast détecte et protège ses utilisateurs de ces malwares.

Comment se protéger contre les malwares

1. Utilisez un antivirus, qui agira comme un filet de sécurité et vous protègera si vous tombez accidentellement dans une escroquerie par hameçonnage, comme celle décrite ci-dessus.

2. Méfiez-vous des offres qui semblent un peu fausses, comme les jeux et les mises à jour logicielles qui apparaissent lorsque vous naviguez sur le Web, surtout si elles le font sur des sites un peu louches.

3. Consultez des sites de logiciels ou des portails de téléchargement fiables pour télécharger directement des logiciels ou faites les mises à jour depuis le logiciel lui-même.

4. N'utilisez que des référentiels officiels ou des forks de confiance sur GitHub, ne compilez ou n'exécutez pas aveuglément les sources de GitHub.

SHA256 :

3F108915B8B76AB97BA1DF218D9D5DAEA6E8D9FF0A66228855777A75C125C518

8D1F269D0991513E3F471CDE239EA1C101FE44E92331CF3DF977B4937C7AA9B8

AEB1E544B8B7EC5A742C42F2C2FC35E67F14E9A5004F45A7DD2C3F89BFCD13C2

628718571F843F61A5911A102737C3E199C3DF7D1A27CD57D5E87B2869927612

0C8258768E1218CB8C6416BC32EBABF187B8A0306178D314FD7F36587752C380

343A4FEE8A3EC8B1D38BBCA137FDC76EE98E5A52CDC84E6107806EEAD95657FB

72A8325E27B88863DD57AF41816A032EF0BAE3CFCB1854F2EC0D0C7A198276C9

01E023FB753B32073FFCDF7F320F2B582B2F9DCBBB76171C514A79F2B42CF732

51F89E3E19261FC1BFE1A4B1ECFA5C9CC4029D741C66D74629205FAA41C57265

57353DF34D61AE3E8855E6F3F725AAF2FCC9609FDDFFD2ABEDADDD3D0695C56B

Adresses bit.ly

bit.ly/2Bez5ee

bit.ly/2DXEcPm

bit.ly/2mrr5gZ

bit.ly/2n8aKhi

bit.ly/redir3352

List of abused GitHub repositories:

Exemple de projet GitHub malveillant fileszopihafo/smppclientSMPP\SmppClient\flashupdate.exesugomu/windowslisteners/setup_sex_game_xp.exebuwewevew/yelp-apiv2/objective-c/flash_update_xp.execilmenupse/downtimetest/file/flash_update_xp.exedizovoz/rui2flash_update_xp.exegitoruma/proflash_update_xp.exeikpt/Exflash_update_xp.exenotdude/lemonaiddiagrams/setup_sex_game.execogocoze/resbin/setup_sex_game.exesloup0k/sloup0ksloup0k/sloup0k setup_sex_game.exesojujelin/profilegit/setup_sex_game.exeuxm1rk/gameaxns/exmoetc/setup_sex_game.exezb97/zb97SexGame.exeyogalix/localturkmaster/sample/sexGame.exenarexo/ggtest/sex_game.exedsdf4sf/olosex_game.exezijama/pullreqsbin/sexgame.exenufosaka/relicsex_game_18.exemewoko2/mewoko2sexgame.exeavui/opomnikiprintscr/sexgame.exehevicevog/zingersex_game_a.exesolgoodman/ivankasex_game_a.exebendjamin8/bendjamin101001.github.ioarchives/2018/02/sex_game_a.exe

101games.xyz

2chrup56.ru

adobe.flashplayer.bx6tok.xyz

adobe.flashplayer.mp2pzq.xyz

adobeflashplayer.ki1ahb.xyz

adobeflashplayer.ma8cfl.xyz

adobeflashplayerb.xyz

adobeflashplayerc.xyz

adobeflashplayerq.xyz

adobflashplayerx.xyz

affshopcj.com

am9ozs.xyz

best-game.xyz

biggame1.xyz

binary-flash.xyz

binqg.xyz

bitly.wa4eri.xyz

chr0xy.xyz

flash-player.xyz

flash-update.akva-komptlt.ru

flash.or5sgw.xyz

flash.vtb-karta.ru

flashplayer-adobe64.xyz

flashplayer-win10.xyz

flashplayer.chickenkiller.com

flashplayer.chrm1.xyz

flashplayer.nb6ret.xyz

flashplayer.oi1ljg.xyz

flashplayerb.xyz

flashplayerd-4.com

flashplayerdownloadvip.com

flashplayeru.xyz

flashplayerv.xyz

flashplayupdate.xyz

go.seoclubs.pw

in-games.xyz

isb2.xyz

ki1ahb.xyz

mnmnnm.com

mp2pzq.xyz

needgames.xyz

online-game-18.xyz

qs3gas.xyz

red1r.xyz

red1r2.xyz

rp5jxi.xyz

s-games.xyz

sb1xju.xyz

setup-game.xyz

ui2ulh.xyz

update-flash-win64.xyz

updateflash.pb6xny.xyz

updateflash.xyz

ush1.xyz

win-flash.xyz

win64-flash.xyz

win64-flash.xyz

win7flash.xyz

worldonsearch.com

flashplayerd-4.com

online-game-18.xyz

xg3s.xyz

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille.

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Politique de Confidentialité