Avast fait un état des lieux sur le ransomware WanaCrypt0r 2.0 qui a infecté des centaines de milliers de PC dans le monde.

Mise à jour (20h20, mardi 16 mai) : Nous constatons maintenant plus de 250 000 détections de WanaCrypt0r 2.0 dans 116 pays.

Nous avons observé un nouveau pic durant le week-end parmi les attaques du ransomware WanaCrypt0r 2.0 (aka WCry) avec à l'heure actuelle plus de 250 000 détections.

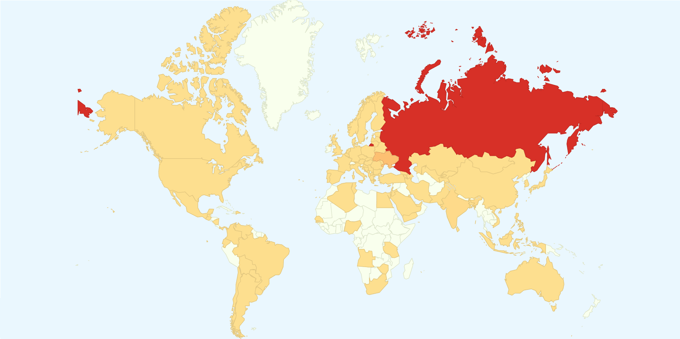

Selon nos données, le ransomware est principalement à destination de la Russie, de l'Ukraine et de Taiwan, mais il a réussi à infecter des institutions, comme les hôpitaux d'Angleterre et la société espagnole de télécommunications, Telefonica. En France, Renault est le premier à reconnaître être victime de ce ransomware.

Avast détecte toutes les versions connues de WanaCrypt0r 2.0, mais nous recommandons vivement à tous les utilisateurs de Windows de mettre à jour leur système avec les derniers correctifs disponibles. Nous continuerons à surveiller cette épidémie et à mettre à jour cette publication du blog lorsque nous aurons d'autres mises à jour.

Plus de 15% de nos utilisateurs n'ont pas effectué la mise à jour MS17-010 sur leurs systèmes, et auraient été vulnérables s'ils n'avaient pas Avast pour les protéger.

Selon Bastien Dubuc, Country Manager pour Avast France, "le ransomware WanaCry infecte les ordinateurs et empêche l'utilisateur d'accéder au système d'exploitation, ou crypte toutes les données stockées sur l'ordinateur. L'utilisateur est prié de payer un montant fixe avant que les fichiers ne soient déchiffrés. Ce ransomware s'est propagé à travers une vulnérabilité dans le système d'exploitation Microsoft, d'où l'importance des mises à jour Windows."

Voici une carte montrant les pays les plus ciblés par WanaCryptor 2.0 :

Nous avons vu la première version de WanaCrypt0r en février et maintenant le ransomware est disponible en 28 langues différentes, du bulgare au vietnamien.

Le 12 mai 2017, à 8 heures du matin, nous constatons une augmentation de l'activité de cette souche, qui a rapidement progressé vers une propagation massive, à partir de 10 heures.

Le ransomware modifie les noms d'extension de fichier affectés en ".WNCRY"

Un fichier infecté ressemblera donc à quelque chose comme : nom_originel_du_fichier.jpg.WNCRY, par exemple.

Les fichiers cryptés sont également marqués par la chaîne "WANACRY!" Au début du fichier.

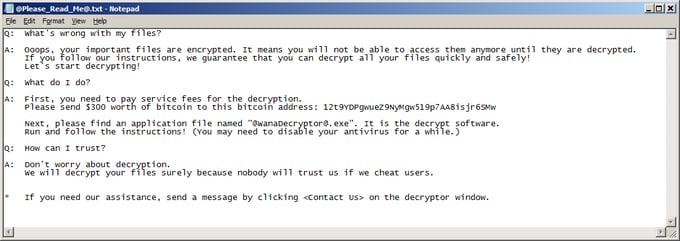

Ce ransomware inclus les notes suivantes dans un fichier texte :

De plus, la rançon demandée est de 300 dollars en bitcoins. Le message de rançon propose une explication de ce qui s'est passé, la manère de récupérer les fichiers, et un compte à rebours est affiché.

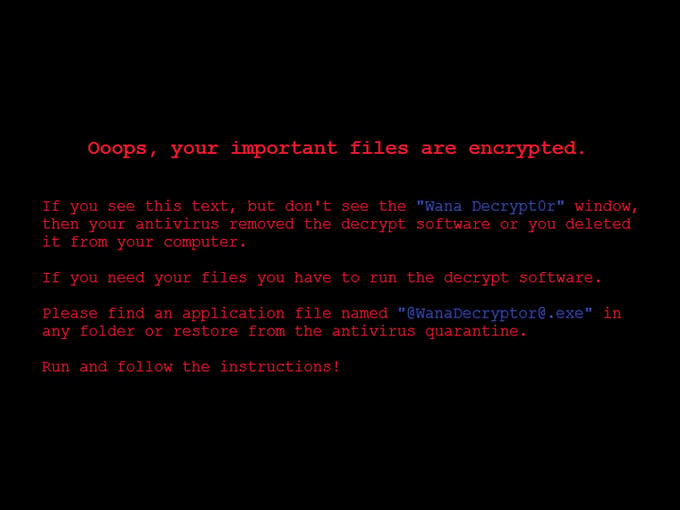

Le fond d'écran de la victime est également remplacé par l'image suivante :

Oups, vos fichiers importants sont chiffrés.

Cette attaque prouve une fois de plus que le ransomware est une arme puissante qui peut être utilisée contre les particuliers et les entreprises. Le ransomware devient particulièrement agressif quand il infecte des institutions comme les hôpitaux, où la vie de nombreuses personnes est en danger.

Si jamais vous n'avez pas Avast sur votre PC, il se peut que vous ayez été touché, il faut alors éteindre son ordinateur immédiatement pour limiter la casse, redémarrer son PC en mode sans échec, et ne surtout pas payer la rançon. En effet, selon Bastien Dubuc, Country Manager chez Avast France, "vous n'avez absolument aucune garantie que vos fichiers ou vos données seront déchriffrées en payant la rançon, vous mettez en danger vos données bancaires lors du paiement et vous financez la machine ransomware et encouragez les pirates à recommencer. La règle d'or, c'est donc de ne pas payer, même si la menace fait peur".

WanaCrypt0r 2.0

WanaCrypt0r 2.0 est très probablement répandu sur autant d'ordinateurs grâce à l'initiative du groupe Equation, qui est largement soupçonné d'être lié à la NSA.

Un groupe de pirates informatiques se faisant appelé ShadowBrokers est soupçonné d'avoir volé les outils de piratage du Groupe Equation et de les avoir rendu public.

Comme l'a confirmé le chercheur de sécurité, Kafeine, l'exploit, connu sous le nom de ETERNALBLUE ou MS17-010, a probablement été utilisé par les cybercriminels derrière WanaCrypt0r et est une vulnérabilité SMB (Server Message Block, un protocole de partage de fichiers réseau).

IOCs (Indicators of Compromise). Les chiffres suivants sont des échantillons et preuve de ce ransomware pour nos amis chercheurs.

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41dd

2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d

4A468603FDCB7A2EB5770705898CF9EF37AADE532A7964642ECD705A74794B79

B9C5D4339809E0AD9A00D4D3DD26FDF44A32819A54ABF846BB9B560D81391C25

D8a9879a99ac7b12e63e6bcae7f965fbf1b63d892a8649ab1d6b08ce711f7127

Ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

F8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85