Les établissements d'enseignement ne sont pas à l’abri des cyberattaques. Protégez votre établissement d'enseignement des cybermenaces avec Avast EDU.

La rentrée universitaire approchant à grands pas, les administrateurs doivent prêter une attention particulière aux meilleures pratiques afin de sécuriser la faculté, les étudiants, le personnel, les processus et les technologies, particulièrement lorsque le « Bring Your Own Device/Bring Your Own Application (BYOD/BYOA) » signifie que le verrouillage complet des environnements des établissements d'enseignement est virtuellement impossible.

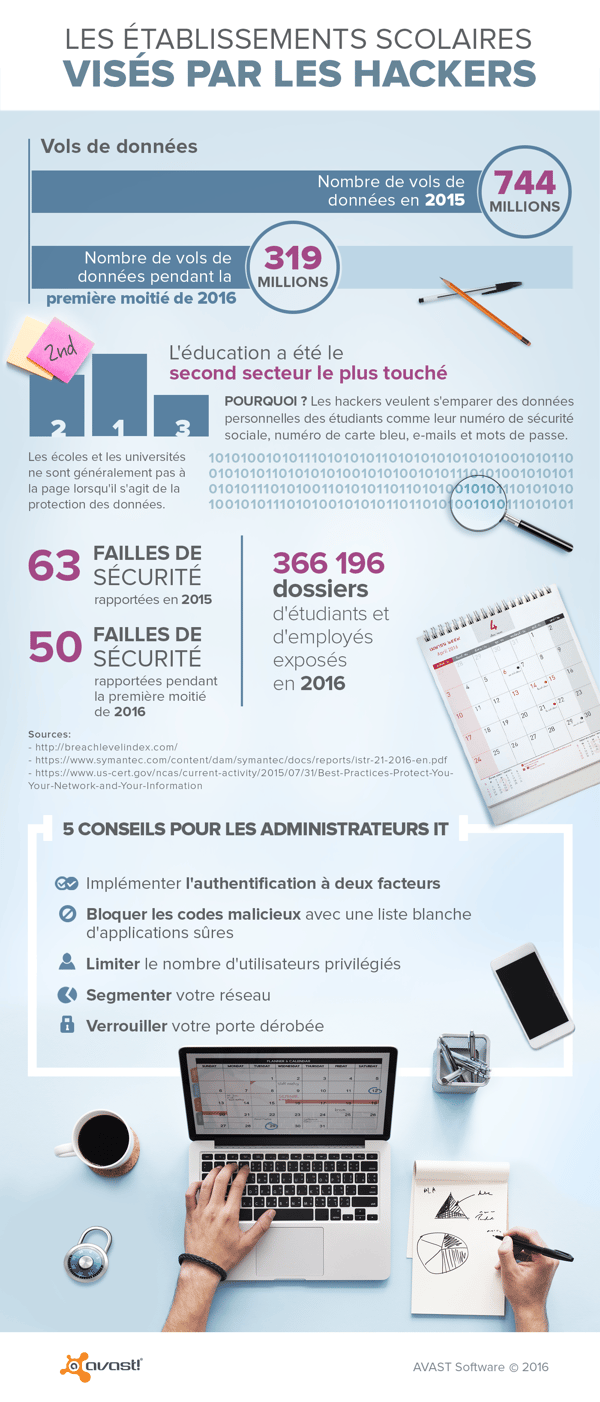

Virus, logiciels malveillants, botnets, logiciels de rançon, attaques par déni de service, APT et vers : la liste des menaces potentielles et réelles est de plus en plus longue. On a signalé 744 millions de fuites de données en 2015 en raison de la cybercriminalité et presque 320 millions pour la première moitié de 2016. Les organisations mettant jusqu'à 6 mois ou plus pour identifier une fuite de données, ces incidents devraient fortement progresser cette année.

Les établissements d'enseignement ne sont pas à l’abri des cyberattaques, qu'elles soient intentionnelles ou dues à des négligences. En fait, les attaques visant ces établissements seraient de plus en plus fréquentes. Durant la première moitié de 2016, l'éducation était le second secteur le plus ciblé, alors qu'il n'était que le troisième en 2015. En outre, on a recensé plus de 50 fuites de données dans le secteur de l'éducation dans la première moitié de 2016, exposant ainsi pas moins de 366 196 dossiers d'étudiants et d'employés. En comparaison, 63 fuites de données ont été signalées dans l'éducation pour la totalité de 2015.

Administrer la cybersécurité implique de nombreuses responsabilités, comme de fixer les politiques et les procédures, de former les utilisateurs et le personnel, de protéger les systèmes contre les accès non-autorisés et les modifications et de préparer des sauvegardes et des capacités de récupération.

L'autre considération, peut-êtrela plus importante, est que la sécurité se pratique à temps plein, 24/h sur 24 et 7 j/7. De nouvelles menaces et problèmes émergent constamment, et la ou les solutions de cybersécurité optimales doivent fonctionner en continu et pouvoir répondre immédiatement à de nouvelles attaques dès que celles-ci surviennent, grâce à des mises à jour fréquentes et automatiques.

L'éducation est un environnement unique

Les établissements d'enseignement sont par nature très différents des autres lieux de travail, particulièrement en matière de cybersécurité. Lorsque vous rassemblez des enseignants, des étudiants et des administrateurs, cela représente un ensemble complexe et de nombreux terminaux à protéger. Rajoutez le BYOD/BYOA, et vous obtenez un scénario dans lequel n'importe qui peut disposer de n'importe quelle donnée sur n'importe quel appareil : ordinateur de bureau, ordinateur portable, tablette ou smartphone ou même clé USB. De toute évidence, cela peut créer des problèmes majeurs pour quiconque essayant de sécuriser l'environnement.

Savoir maintenir la sécurité des terminaux, et pouvoir les dépanner, est essentiel. Par exemple, les consoles basées sur le web peuvent permettre un accès sécurisé et rapides aux ordinateurs portables et de bureau au travers de l'ensemble du réseau de l'établissement rapidement et avec des ressources minimales, afin de régler les problèmes à distance au lieu de gaspiller du temps et des ressources pour les résoudre sur place au cas par cas.

Les 5 meilleures pratiques de cybersécurité suivantes sont recommandées par le National Cybersecurity and Communications Integration Center (NCCIC) :

- Mettre en œuvre l'authentification à deux facteurs: l'authentification à deux facteurs réduit ou élimine significativement l'accès non autorisé à vos réseaux et à vos données.

- Bloquer le code malveillant: activez la mise en liste en blanche du répertoire d'applications afin d'empêcher des applications non approuvées d'être installées sur votre réseau.

- Limiter le nombre d'utilisateurs disposant de privilèges: les administrateurs système disposent d'un accès privilégié à votre réseau qui leur donne les « clés de votre royaume ». N'accordez les privilèges système administrateur qu'à ceux qui en ont un besoin légitime tel que défini par vos directives de gestion.

- Segmenter votre réseau: ne mettez pas tous vos œufs dans le même panier en ayant un « réseau à plat ». Utilisez des techniques de segmentation afin que l'intégrité du reste du réseau ne soit pas compromise en cas de faille dans une partie spécifique.

- Verrouiller vos portes dérobées: les tiers qui partagent avec vous des relations d'approbation réseau peuvent être un talon d'Achille en servant de vecteur d'attaque contre votre réseau. Mettez en œuvre les actions nécessaires afin que toutes les relations d'approbation réseau soient protégées de façon adéquate en utilisant les meilleures pratiques. Disposez d'un moyen de vérification de l'efficacité de ces défenses. Envisagez de mettre un terme à ces relations ou de les suspendre jusqu'à ce que des contrôles suffisants soient mis en place pour protéger vos portes dérobées.

Protégez gratuitement votre établissement d'enseignement des cybermenaces.