-1.jpeg?width=48&height=48&name=Charlotte%20Empey%20(2)-1.jpeg) Charlotte Empey 21 sept. 2018

Charlotte Empey 21 sept. 2018

Les meilleurs mots de passe déjoueront les attaques par force brute et par dictionnaire, mais il est également possible de les rendre facilement mémorisables. Essayez ces idées de mot de passe pour que vos comptes deviennent inviolables.

Chaque semaine, nos chercheurs rassemblent les dernières informations concernant la sécurité et publient leurs trouvailles dans les pages de ce blog. Si vous avez lu ces articles, vous avez sans doute remarqué une tendance particulièrement désagréable faisant de nouvelles victimes semaine après semaine : les violations de données. Au cours des deux derniers mois seulement, nous avons signalé les violations de données survenues chez Ticketmaster UK, Macy’s, MyHeritage, Prince Hotels et Equifax. Et ce ne sont pas les seules.

Vos mots de passe donnent accès à votre univers personnel, c'est pourquoi vous vous demandez probablement quelles sont les meilleures pratiques pour la création d'un mot de passe performant qui protégera vos comptes contre ces cybercriminels. Si vos mots de passe faisaient partie d’une violation, vous devez les modifier immédiatement.

Quelle est la solution ? Des mots de passe indéchiffrables. Mais avant d'approfondir le sujet, passons en revue les différentes façons de pirater un mot de passe, afin de mieux comprendre les méthodes les plus couramment utilisées de nos jours.

Les cybercriminels disposent de plusieurs tactiques de piratage de mot de passe, mais l'une des plus simples consiste à acheter vos mots de passe sur le Dark Web. L'achat et la vente d'informations d'identification et de mots de passe sur le marché noir mettent en jeu des sommes importantes et si vous utilisez le même mot de passe depuis plusieurs années, il y a des chances qu'il soit compromis.

Mais si vous avez été assez avisé pour conserver vos mots de passe hors des listes du marché noir, les cybercriminels doivent les craquer. Et dans ce cas, ils sont obligés d'utiliser l'une des méthodes ci-dessous. Ces attaques peuvent être dirigées contre vos comptes ou contre une base de données de mots de passe chiffrés.

Cette attaque tente de deviner toutes les combinaisons jusqu'à obtenir la vôtre. L'attaquant automatise un logiciel afin d'essayer le plus de combinaisons possibles sur une durée réduite et cette technologie a connu certaines avancées regrettables. En 2012, un pirate assidu a dévoilé un cluster de 25 GPU qu'il a programmé pour craquer n'importe quel mot de passe Windows de 8 caractères comprenant des majuscules et des minuscules, des chiffres et des symboles en moins de 6 heures. Il a la capacité d'essayer 350 milliards de possibilités par secondes.

Certaines attaques de force brute utilisent des filtres et des masques pour réduire l'espace de recherche possible, leur permettant d'arriver à votre mot de passe unique encore plus rapidement. Tout ce qui présente moins de 9 à 12 caractères est vulnérable. Les attaques de force brute nous ont au moins appris que la taille d'un mot passe est très importante. Plus il est long, mieux c'est.

Cette attaque est exactement ce qu'elle semble être, le pirate vous attaque essentiellement avec un dictionnaire ! Là où la force brute essaie toutes les combinaisons de symboles, de nombres et de lettres, l'attaque par dictionnaire essaie une liste de mots préétablie comme dans un dictionnaire.

Si votre mot de passe est effectivement un mot ordinaire, vous pourrez survivre à une attaque par dictionnaire uniquement si ce mot est très inhabituel ou si vous utilisez des phrases avec plusieurs mots, comme LessiveZèbreServietteBleu. Ces mots de passe d'une phrase à mots multiples déjouent les attaques par dictionnaire, ce qui réduit le nombre de variations possibles au nombre de mots que nous pourrions utiliser à la puissance exponentielle du nombre de mots que nous utilisons, comme expliqué dans la vidéo de Computerphile « How to Choose a Password » (vidéo en anglais).

La plus détestable des tactiques, le phishing, consiste à vous tromper, à vous intimider ou à faire pression sur vous par ingénierie sociale pour que vous fassiez involontairement ce que souhaitent les cybercriminels. Un e-mail de phishing peut vous prévenir (faussement) d'un problème avec votre compte de carte bancaire. Il vous oriente vers un lien cliquable qui vous renvoie à un faux site Internet, conçu pour ressembler à celui de votre banque. Les arnaqueurs retiennent leur souffle en espérant que leur ruse fonctionnera et que vous saisirez votre mot de passe. Une fois que vous l'avez saisi, ils l'ont.

Les arnaques par hameçonnage peuvent aussi essayer de vous piéger via des appels téléphoniques. Soyez méfiant avec les appels automatisés prétendant concerner votre compte de carte bancaire. Vous remarquerez que le message d'accueil ne précise pas de quelle carte bancaire il s'agit. C'est une sorte de test pour voir si vous raccrochez immédiatement ou si vous vous faites « prendre ». Si vous restez en ligne, vous serez mis en relation avec une personne réelle qui fera tout ce qu'elle peut pour vous soutirer le maximum de données sensibles, y compris vos mots de passe.

Maintenant que nous savons comment les mots de passe sont piratés, nous pouvons créer des mots de passe sûrs qui déjouent chaque attaque (néanmoins la meilleure façon de déjouer une arnaque de phishing reste de ne pas se laisser piéger). Vous pouvez utiliser notre générateur de mot de passe qui sort des mots de passe sûrs et aléatoires. Dans tous les cas, vous pouvez suivre ces trois règles de base afin que votre mot de passe devienne indéchiffrable :

Évitez ce qui est évident. N'utilisez jamais de séquences de chiffres ou de lettres, et par-dessus tout, n'utilisez pas mot de passe. Trouvez des mots de passe uniques qui ne comprennent aucune information personnelle telle que votre nom ou votre date de naissance. Si vous êtes la cible spécifique d'un piratage de mot de passe, le pirate saisira toutes les informations qu'il détient sur vous dans ses tentatives de déchiffrage.

Évitez donc les mots de passe simples comme 123456, azerty, 111111, motdepasse, abc123, votre date de naissance ou toute information facile à deviner.

Gardez à l'esprit la nature d'une attaque par force brute, vous pouvez prendre des mesures spécifiques pour rester hors de portée de ces attaques :

La clé pour contrer ce type d'attaque est de s'assurer que le mot de passe n'est pas composé uniquement d'un mot. Les mots multiples perturberont cette tactique ; souvenez-vous, ces attaques réduisent le nombre de possibilités au nombre de mots que nous pourrions utiliser à la puissance exponentielle du nombre de mots que nous utilisons.

Chez Avast, on s'y connaît en cybersécurité. Nous savons ce qui fait qu'un mot de passe est sûr et nous avons nos méthodes favorites pour les créer. Les méthodes suivantes fournissent quelques bonnes idées pour vous aider à créer des mots de passe sûrs et inoubliables. En suivant l'une de ces astuces, vous renforcerez considérablement la protection de votre univers numérique.

C'est la méthode de la phrase à mots multiples avec une légère différence, mais en choisissant des mots insolites et peu communs. Utilisez des noms propres, des noms d'enseignes locales, des personnages historiques, des mots d'une autre langue, etc. Un pirate pourrait deviner Garfield, mais il lui sera bien plus compliqué d'essayer de déchiffrer un bon mot de passe tel que :

GarfieldHancockMerciDeRien

Bien que les mots doivent être atypiques, essayez de créer une image mentale à partir de cette phrase. Cela vous aidera à vous en souvenir.

Pour augmenter la difficulté d'un cran, vous pouvez ajouter des caractères au hasard à l'intérieur ou entre les mots. Néanmoins, évitez le tiret bas entre les mots et toutes les substitutions langage texto courantes.

Elle est également appelée la « Méthode Bruce Schneier ». L'idée est de penser à une phrase au hasard et de la transformer en mot de passe en utilisant une règle. Par exemple, en ne gardant que les deux premières lettres de chaque mot d'une phrase, comme « Chez Martin est mon resto préféré du sud de Paris », ce qui donne :

ChMaesmoreprdusudePa

Pour les autres, c'est du charabia, mais pour vous c'est parfaitement clair. Assurez-vous que la phrase choisie est aussi personnelle et difficile à deviner que possible.

Dans cette méthode ce n'est pas votre cerveau qui se souvient, mais vos doigts. Cela fonctionne mieux pour certaines personnes, et si vous être l'une d'entre elles, vous devez absolument l'essayer. Tout d'abord, nous vous conseillons d'utiliser un outil tel que le Avast Random Password Generator (Générateur de mot de passe aléatoire d'Avast) pour produire des mots de passe aléatoires jusqu'à ce que vous en voyiez un qui soit « lisible ». Mémorisez-le (aussi phonétiquement que possible) et tapez-le plusieurs fois sur le clavier jusqu'à ce que votre mémoire musculaire l'assimile.

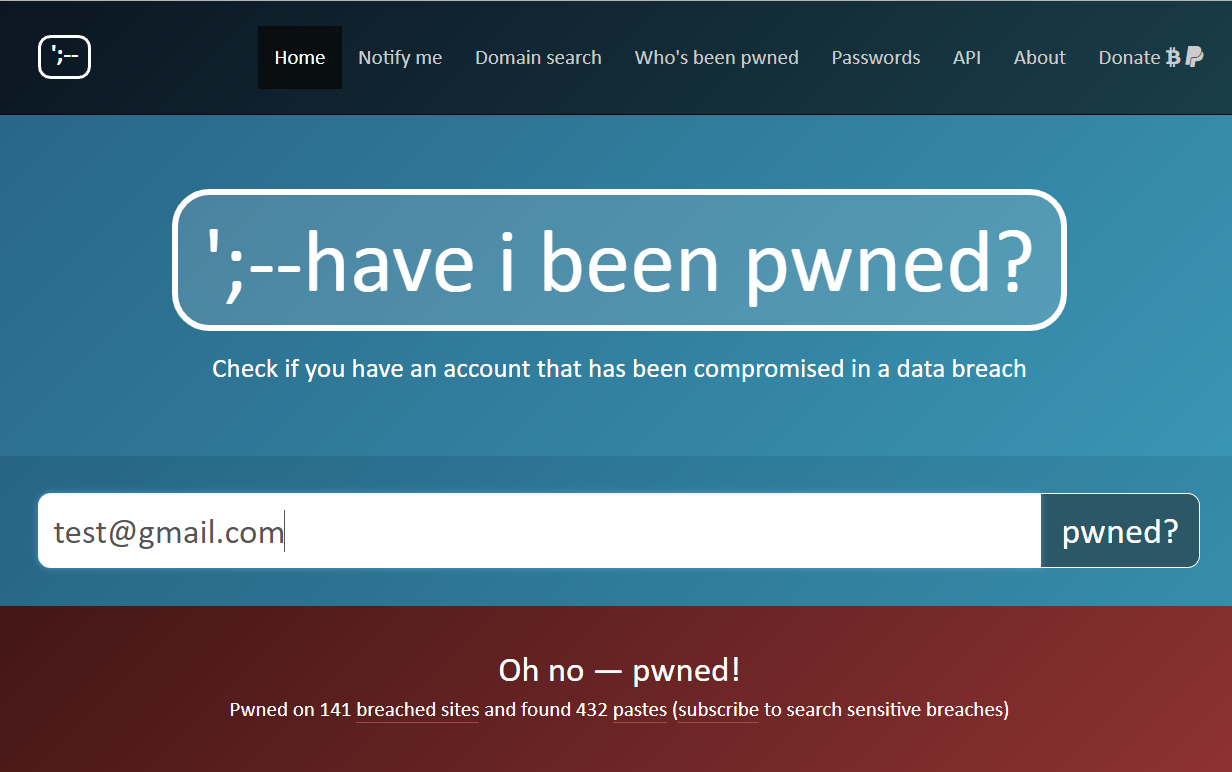

Vérifiez sur le site Have I Been Pwned si votre adresse e-mail a été divulguée lors de précédentes violations. Si tel est le cas, modifiez immédiatement le mot de passe de votre compte de messagerie.

L'e-mail de démonstration “ test@gmail.com ” a été compromis

dans une précédente violation de données

Tant que vous y êtes, vérifiez si votre mot de passe a été compromis lors de précédentes violations également. Saisissez votre adresse e-mail sur la page Have I been Pwned Passwords pour voir si votre mot de passe a été acheté et vendu sur le Dark Web. Si c'est le cas, modifiez immédiatement votre mot de passe pour un autre plus sûr en suivant les informations de cet article.

Les sites Internet sensibles aux questions de sécurité chiffrent les mots de passe de leurs utilisateurs, afin que même en cas de fuites de données, les mots de passe réels soient chiffrés. Mais certains sites Internet ne prennent pas cette peine. Avant de démarrer un compte, créer un mot de passe et confier des informations sensibles à un site Internet, prenez le temps de l'évaluer. La barre d'adresse comprend-elle le https , garantissant une connexion sécurisée ? Pensez-vous qu'il réponde aux toutes nouvelles normes de sécurité ? Si ce n'est pas le cas, réfléchissez bien avant de partager vos données personnelles avec ce site.

L'authentification à deux facteurs (2FA) et l'authentification à facteurs multiples (MFA) ajoutent un niveau de protection supplémentaire (qui devient votre première protection si les informations de votre compte venaient à être divulguées). Ces protocoles sont devenus les nouvelles normes de l'industrie pour une sécurité efficace. Ils exigent un autre élément en complément du mot de passe, tel qu'un code envoyé sur votre téléphone, des données biométriques (empreinte digitale, balayage oculaire, etc.) ou une distinction physique. De cette façon, que votre mot de passe soit simple ou très élaboré, il ne constitue que la moitié du puzzle.

Remarque : suite au récent piratage de Reddit (lien en anglais) causé par l'interception de SMS, nous conseillons de ne pas utiliser les textos comme second facteur d'authentification.

Les clés de sécurité placent la sécurité à un niveau supérieur. Une clé de sécurité comme la YubiKey (qui tire son nom de « ubiquitous key ») vous fournit la protection la plus sophistiquée actuellement disponible sur le marché. Elle vous sert de MFA en vous accordant l'accès à vos fichiers uniquement si avez physiquement la clé. Les clés de sécurité sont disponibles en versions USB, NFC ou Bluetooth, et ont généralement la taille d'un lecteur USB. L'année dernière, Google a imposé à l'ensemble de son personnel l'utilisation de clés de sécurité et la société déclare n'avoir subi depuis lors aucune violation de données parmi ses 85 000 employés. Elle a même annoncé son projet de commercialiser son propre produit sous le nom de Titan Security Key, conçu spécifiquement pour protéger les utilisateurs contre les attaques de phishing.

Concernant la 2FA, la MFA et les clés de sécurité, informez-vous sur l'alliance FIDO (lien en anglais) qui travaille actuellement sur la création de normes d'authentification rigoureuses pour les applications bureau et mobiles. Si vous êtes aussi préoccupé que nous par la sécurité en ligne, vous souhaitez certainement utiliser uniquement les services Conformes FIDO tels que Microsoft, Google, PayPal, Bank of America, NTTDocomo et DropBox, pour n'en citer que quelques-uns. Quand une clé de sécurité, un site Internet, une application mobile, etc. est certifié « FIDO », c'est qu'il répond aux normes les plus élevées de l'alliance en termes d'authentification et de protection.

Il faudra du temps aux développeurs pour adapter la majorité des applications aux normes FIDO. En attendant, vous pourrez toujours vous fier aux clés de sécurité quand cette option est disponible. Autrement, l'authentification à deux facteurs est recommandée.

Un gestionnaire de mots de passe se souvient de tout à votre place, hormis un seul élément : le mot de passe principal qui vous permet d’accéder à votre gestionnaire de mots de passe. Pour celui-ci, nous vous conseillons vivement d'utiliser toutes les astuces citées précédemment.

Le gestionnaire de mots de passe se souvient des mots de passe de l'ensemble de vos comptes. En outre, il peut générer des mots de passe extrêmement longs et compliqués, bien plus difficiles à déchiffrer que n'importe quel mot de passe élaboré par un humain.

Essayez gratuitement Avast Passwords,ou obtenez-le avec toute une série d'autres outils de sécurité performants en téléchargeant Avast Antivirus Gratuit.

Aux origines de la pensée pratique, Socrate nous a donné un conseil avisé : « Connais-toi toi-même ». Nous allons l'emprunter à son ouvrage, l'actualiser de deux milliers d'années et vous encourager à faire ce qui est absolument essentiel de nos jours : « Protège-toi toi-même ».

Protégez encore plus vos informations de connexion avec ces conseils de haute sécurité pleins de bon sens :

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour connaître les dernières actualités, pensez à nous suivre sur Facebook et Twitter.

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Politique de Confidentialité