Jakub Křoustek 1 déc. 2016

Jakub Křoustek 1 déc. 2016

Déverrouillez vos fichiers pris en otage grâce aux outils de déchiffrement de ransomwares d'Avast.

***MISE À JOUR du 18 mai 2017 : l'outil gratuit de décryptage du ransomware CrySiS décrypte aussi maintenant les fichiers avec l'extension .WALLET***

*** MISE À JOUR du 2 mars 2017 : l'outil gratuit de décryptage du ransomware CrySiS ransomware décrypte aussi maintenant les fichiers avec l'extension .DHARMA***

Les fichiers chiffrés par CrySiS avec l'extension de fichier .DHARMA étaient auparavant impossibles à décrypter avant le 2 mars 2017.

Avast confirme que la clé fournie à Bleeping Computer déchiffre les fichiers avec l'extension .DHARMA cryptés par CrySiS.

Article originel :

Au cours de l'année précédente, les ransomwares sont peu à peu devenus les malwares les plus représentés : les attaques de ransomwares ont ainsi connu une croissance de 105 % par rapport à l'année précédente. Nous sommes par conséquent heureux de vous annoncer la sortie de quatre nouveaux outils de déchiffrement de ransomwares permettant de lutter contre les nouvelles menaces apparues : Alcatraz Locker, CrySiS, Globe et NoobCrypt.

Tous les outils de déchiffrement sont disponibles et sont accompagnés d'une description détaillée de chaque souche de ransomware. Nous disposons à présent d'outils vous permettant de récupérer des fichiers chiffrés si votre ordinateur a été infecté par l'une des souches de ransomware suivantes :

Ces outils sont gratuits et, dans la mesure du possible, mis à jour à mesure que les ransomwares évoluent.

Depuis la sortie du premier lot de sept outils de déchiffrement, nous avons reçu de nombreux messages de la part de victimes d'attaques de ransomwares nous remerciant et nous expliquant que ces outils avaient sauvé leur vie numérique et/ou leur entreprise. Nous espérons que nos quatre nouveaux outils pourront aider davantage de personnes victimes de ces ransomwares.

Vous trouverez ci-dessous une courte description des quatre nouvelles souches de ransomwares pour lesquelles nous proposons des outils de déchiffrement .

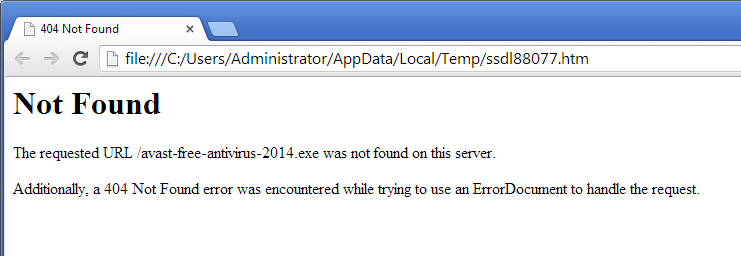

Alcatraz Locker est un ransomware signalé pour la première fois à la mi-novembre 2016. Les fichiers chiffrés par Alcatraz Locker portent l'extension ".Alcatraz". Une fois les fichiers chiffrés, un message s'affiche (ce dernier apparaît dans un fichier nommé "ransomed.html" situé sur le bureau de l'ordinateur infecté) :

Contrairement à la plupart des autres ransomwares, Alcatraz ne s'attaque pas uniquement à une liste précise d'extensions de fichiers. Le ransomware chiffre simplement tous les fichiers en accès en écriture qu'il peut trouver. Afin d'éviter de causer tout dommage au système d'exploitation (et qu'il ne puisse plus être démarré), Alcatraz Locker chiffre uniquement les fichiers situés dans le répertoire %PROFILES% (généralement C:\Users).

Pour ce faire, il utilise les fonctions de chiffrement intégrées de Windows (Crypto-API) :

Le message de rançon indique qu'il utilise un chiffrement AES-256 avec un mot de passe 128 bits. L'analyse du malware montre que les informations sont incorrectes (il s'agit en réalité d'un mot de passe de 128 octets et non de 128 bits). Toutefois, le malware utilise un code de hashage 160 bits (SHA1) comme clé initiale pour le chiffrement AES 256 bits. Dans Crypto-API (fonction utilisée par le ransomware), ces éléments s'intègrent d'une manière intéressante :

Le code de hashage concaténé ainsi obtenu est utilisé dans la clé initiale relative au chiffrement AES256.

Une fois le chiffrement AES-256 effectué, le ransomware encode également le fichier déjà chiffré via le schéma BASE64. Le fichier présente ainsi un modèle caractéristique :

Le ransomware indique que le seul moyen pour vous de récupérer vos données est de verser 0,3283 bitcoins (environ 240 dollars lors de la rédaction de cet article). Toutefois, en utilisant l'outil de déchiffrement Avast pour Alcatraz, vous pouvez récupérer vos fichiers gratuitement :). La durée limite de 30 jours mentionnée dans le message de rançon est également un mensonge : vous pouvez déchiffrer vos documents à tout moment, et ce même après cette période.

CrySiS (également connu sous le nom JohnyCryptor ou de Virus-Encode) est un ransomware signalé pour la première fois en septembre 2015. Son niveau de sévérité repose sur le chiffrement puissant (algorithmes AES et RSA) qu'il utilise ainsi que sur le fait que plutôt que de chiffrer les fichiers sélectionnés, il contient une liste d'extensions de fichiers qui ne seront pas chiffrés.

Les fichiers chiffrés suivent le modèle suivant : <nom-fichier-origine>.id-<NUMÉRO>.<email@domaine.com>.<extension>

Bien que le numéro d'identification et l'adresse email varient souvent, nous n'avons observé l'utilisation que de trois différents noms d'extensions :

.xtbl, .lock et.CrySiS.

En conséquence, les noms des fichiers chiffrés peuvent par exemple correspondre à :

Chaque fichier chiffré contient toutes les données requises pour son déchiffrement. Les fichiers dont la taille est inférieure à 262,144 octets ne sont que partiellement chiffrés. Leur structure inclut une clé AES chiffrée ainsi que d'autres données, telles que le nom du fichier d'origine, permettant leur déchiffrement complet. Il est important de noter que les fichiers dont la taille est supérieure à 262 144 octets ne sont que partiellement chiffrés mais restent inutilisables. Cette fonctionnalité entraîne également l'augmentation de la taille des fichiers plus volumineux à la suite de leur chiffrement.

Une fois les fichiers chiffrés, le ransomware affiche un message sous la forme d'une image (voir ci-dessous) expliquant comment récupérer les données chiffrées. Le message est également situé dans les fichiers « Decryption instructions.txt », « Decryptions instructions.txt » ou « README.txt » sur le bureau de l'ordinateur infecté.

Vous trouverez ci-dessous plusieurs exemples de messages de rançon de CrySiS :

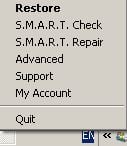

Globe est un ransomware signalé pour la première fois en août 2016. Il est écrit en Delphi et est inclus dans UPX. Certaines variantes sont également fournies avec le programme d'installation Nullsoft :

fdc8de22653ebcf4cb8f5495b103e04079b0270efa86f713715f0a81f1b2e9b0

Les fichiers binaires décompressés contiennent une structure de « configuration » dans laquelle l'auteur du ransomware peut modifier certaines des fonctionnalités suivantes :

Les distributeurs étant en mesure de modifier la rançon, nous avons pu observer différentes variantes à l'origine de plusieurs extensions de fichiers chiffrés.

Fait intéressant, le ransomware inclut un mode de débogage intégré qu'il est possible d'activer via le paramètre de registre suivant :

Une fois le mode activé, le ransomware vous demande une confirmation à chaque étape spécifique :

En fonction de l'échantillon, le ransomware utilise la méthode de chiffrement BlowFish ou RC4 pour les fichiers. Lorsque le ransomware est configuré de sorte à chiffrer les noms des fichiers, il utilise la même méthode de chiffrement que pour les données du fichier. Le nom chiffré est alors codé via l'intégration de l'encodage Base64.

Vous trouverez ci-dessous quelques exemples d'extensions créées que l'outil de déchiffrement d'Avast peut déchiffrer :

De manière générale, le ransomware crée un fichier intitulé « Read Me Please.hta » ou « How to restore files.hta », qui s'affiche une fois que l'utilisateur se connecte.

Ne payez pas la somme demandée ! Utilisez plutôt notre outil de déchiffrement Globe.

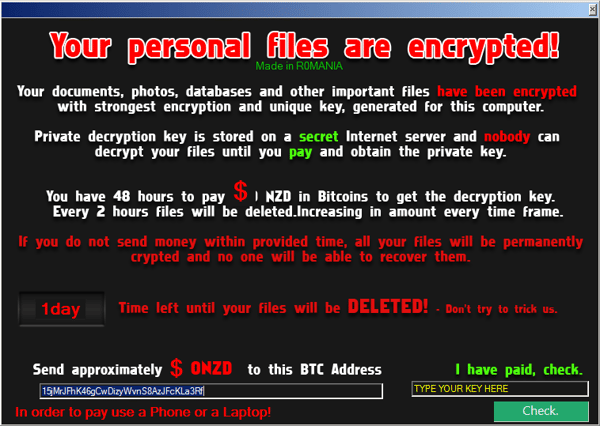

J'ai découvert ce ransomware en juillet 2016. Il s'agit d'un projet créé en C# qui utilise l'algorithme de chiffrement AES256. Il présente également une interface graphique agressive qui apparaît une fois les fichiers de la victime chiffrés.

Cet écran avec les informations du chantage présente des messages très étranges. Par exemple, il exige le paiement d'un certain montant en dollar néo-zélandais (NZD) mais à une adresse Bitcoin, tout en affichant « Créé en Roumanie ». Une étrange combinaison, si vous voulez mon avis.

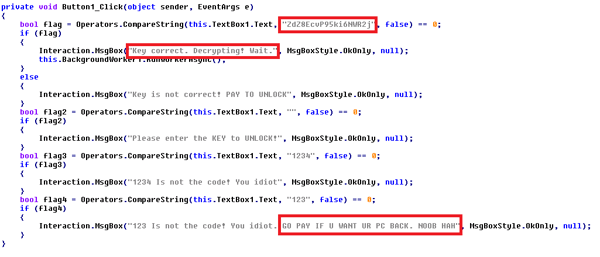

Le nom NoobCrypt a été choisi à partir des messages trouvés dans son code :

Le code est de qualité relativement faible, mais son auteur compense ce manque par l'utilisation de mots forts, notamment en appelant ses victimes Noobs (débutants).

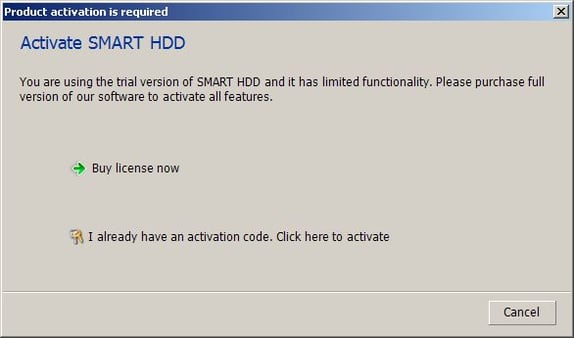

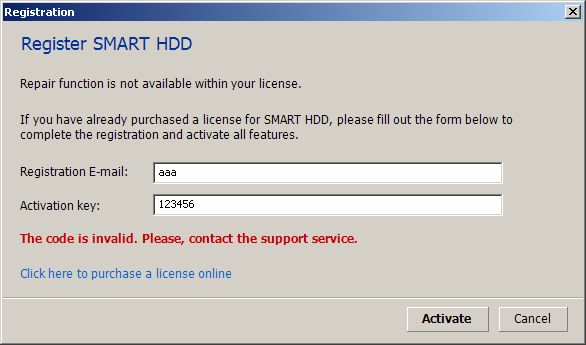

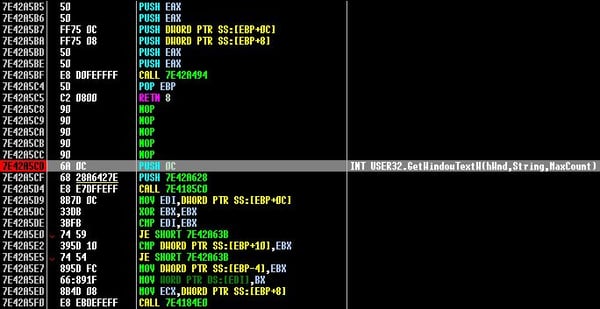

NoobCrypt fournit un code de « déverrouillage » permettant le déchiffrement des fichiers, qui doit être acheté. J'ai déjà posté sur Twitter des codes de déverrouillage gratuits pour toutes les versions connues de NoobCrypt (par ex : 1, 2, 3), mais c'était à la victime de déterminer quel code utiliser. Toutefois, notre outil de déchiffrement vous évite cette étape.

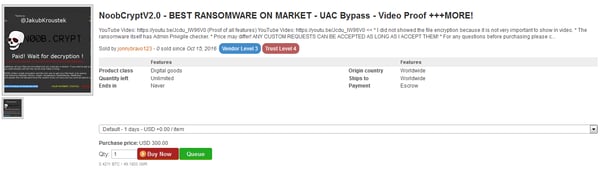

Peu de temps après cet échec, un chercheur de malwares appelé xXToffeeXx nous a signalé la découverte d'une nouvelle version de NoobCrypt annoncée sur plusieurs marchés du darknet. Cette version est en vente pour 300 dollars.

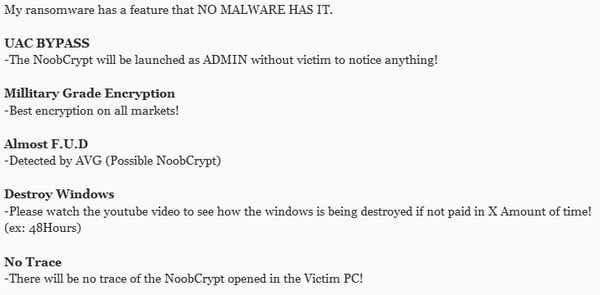

L'auteur a même préparé une vidéo de démonstration présentant des fonctionnalités selon lui inédites, comme l'utilisation d'un chiffrement de qualité militaire (« Military Grade Encryption ») ou l'impossibilité de détection par les antivirus (à l'exception d'AVG, ce qui n'est pas vrai... de nombreux antivirus sont en mesure de le détecter).

(Source : xXToffeeXx)

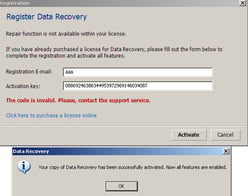

Comme vous pouvez le voir dans la capture d'écran ci-dessous, l'auteur a même utilisé mon nom sur un écran contenant des instructions de rançon et m'a remercié pour une raison que j'ignore. Probablement pour avoir donné un nom convenable à ce code de mauvaise qualité (ce nom est à présent utilisé officiellement).

Nous vous présentons aujourd'hui un outil de déchiffrement NoobCrypt permettant de lutter contre toutes les versions de NoobCrypt. Le processus de déchiffrement est désormais beaucoup plus facile que lorsqu'il fallait rechercher un code de déverrouillage approprié. Vous ne dépendez plus non plus du code de déchiffrement envoyé par NoobCrypt (vous ne devriez pas compter sur un ransomware pour déchiffrer vos fichiers, n'est-ce pas ?

Description de NoobCrypt et de notre outil de déchiffrement

Dans un premier temps, assurez-vous qu'un antivirus, tel qu'Avast, est installé sur tous vos appareils (même les smartphones peuvent être la cible des ransomwares). L'antivirus agit comme une sécurité et bloque les ransomwares avant qu'ils ne causent de dommages, dans l'éventualité où vous téléchargeriez un malware par accident.

Faites également preuve d'intelligence et de vigilance. Les distributeurs de ransomwares utilisent souvent des stratégies d'ingénierie sociale pour piéger les utilisateurs et les inciter à télécharger le logiciel malveillant. Faites attention aux liens et pièces jointes que vous ouvrez et que vous téléchargez sur le Web. Vérifiez la source des emails contenant des liens et des pièces jointes et ne téléchargez que des logiciels provenant que de sites sûrs.

La sauvegarde régulière de vos données est également une étape importante. Assurez-vous que vos sauvegardes ne sont pas associées en permanence avec vos appareils, car elles pourraient également être prises en otage.

Si vous êtes malheureusement victime d'une attaque de ransomware, renseignez-vous sur nos outils de déchiffrement pour voir si nous pouvons vous aider à récupérer vos fichiers !

Remerciements particuliers

Je souhaite remercier mes collègues Ladislav Zezula et Piotr Szczepanski pour la préparation des outils de déchiffrement, ainsi que Jaromír Hořejší pour son analyse d'Alcatraz Locker.

IOCs

Alcatraz Locker

918504ede26bb9a3aa315319da4d3549d64531afba593bfad71a653292899fec

b01cfc16f9465fd67a6da91d5f346ed3f07eb76b86967758ab1089d4e6399971

b8949ae0d1a481af1cae9df5e01d508d1319b6d47fb329e9b42627e4e2a72a3d

be3afa19c76c2270ccac7eacf68f89603032c0588f721215e15a9d1421567969

CrySiS

04c2ca82353deeb7e007fbba40de82cd4fac516bfe760cfb8dae1e78d568ff4f

0629ea3504e6cb577c961c6f0d37392b70b15d84b4df51a05a16d69304d8aa4d

2437e179229b7240ca2db1a7a520bc194c1ce0992c015e79cc8af611e97667f7

44c8ebd4d36950d836449df3408f6511b7256dc63c379b9835517d80a33eb8f5

47035f9e75be0a29c07c05fe54e6cacf05e18bdc5ab770efabd7f594a6b05a22

4c3f02aec4e1797f2853bb2255766cddc4edc716e8f7310909ba68676d651637

bdadaec64745f609aed3eac457046849aa6d96c1c6a2863f3c8007da6b56d1f2

e9744e8eb6c7108c74918d02810a5608082663cccd8f2708c59399089693b31e

Globe

5e714797afc35196be1f7d0bb536c2dcd4f5a18df15975ab283e353ef1f37176

6a7d674f5a587655ee22093d17a958e01131675dda73502efc0a082be6970fc5

82cdae2b1866f2c536a21ee60e1c74a6b94c12bc3b13c38be2d0c3689ce5f0c8

9727aca489a72eecacbfd00b451aaf91a56e061856a7f1989792cf9557156749

eda8b8af7b8d7d00da49f5f0a2dfa21b35ab510e4d9a625985eaef0e1d5ecbbf

f365425e42fc2fa4c0eac4a484ca9f8ef15d810de6a097ac8b071a13e803e117

NoobCrypt

571434bcc4cf4fadba142967a5ee967d907bd86adf1a380fccbb8c4c9995dd0f

8c341a114a229e75d4b4342c4288f18dc059bfb0c7740fc59789414c811c3a9e

974d2a36971b0f05c8a2d5b0daaee93732b78f0edeb4555aadbc1b7736ce995f

b34aac65a853b975810ef026d7ce8ed953d6b5d4c6279bda38f58eaff2fa461c

bb00898bc70469b39dfd511163b2b8a75e36d7ec4a455f0db6c6cfb9a26600ed

d2d2b0a4e51c185ac032cd32576ae580d885f89a23e3886a04f38fb424e6a17a

f5329b87967aa978cd47ec7c6332fd013062593d05d65f28a46f3106a9ad894a

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille.

1988 - 2025 Copyright © Avast Software s.r.o. | Sitemap Politique de Confidentialité