Avast lance un nouvel outil gratuit de déchiffrement pour le ransomware BTCWare.

Un grand merci à Ladislav Zezula pour avoir travaillé sur cette publication et sur le développement de l'outil !

Si vous avez été frappé par le logiciel de rançon BTCWare, vous pouvez maintenant récupérer vos fichiers sans payer l'argent exigé.

Afin de déchiffrer vos fichiers, téléchargez notre outil gratuit de décryptage.

Le ransomware BTCWare a commencé à se répandre en mars 2017. Depuis lors, nous avons pu observer cinq variantes, qui peuvent être distinguées par l'extension des fichiers cryptés :

- foobar.docx.[sql772@aol.com].theva

- foobar.docx.[no.xop@protonmail.ch].cryptobyte

- foobar.bmp.[no.btc@protonmail.ch].cryptowin

- foobar.bmp.[no.btcw@protonmail.ch].btcware

- foobar.docx.onyon

Depuis son apparition, BTCWare utilise le schéma FileName.Extension. [Email] .Ext2 pour nommer les fichiers. Récemment, nous avons vu une nouvelle variante, appelée Onyonware, qui n'inclut pas une adresse électronique de contact dans le nom de fichier.

Après l'exécution, le ransomware génère un mot de passe aléatoire (un par machine), qui est ensuite utilisé pour créer la clé de cryptage. Le mot de passe est ensuite chiffré avec une clé publique et présenté comme un ID utilisateur dans les fichiers de rançon. Le ransomware utilise MS CryptoAPI pour chiffrer les fichiers - les anciens échantillons utilisent le chiffre RC4, les plus récents (depuis mai 2017) utilisent AES-192.

La clé symétrique chiffrée est stockée sous la forme d'une chaîne encodée en base 64 %USERPROFILE%\Desktop\key.dat.

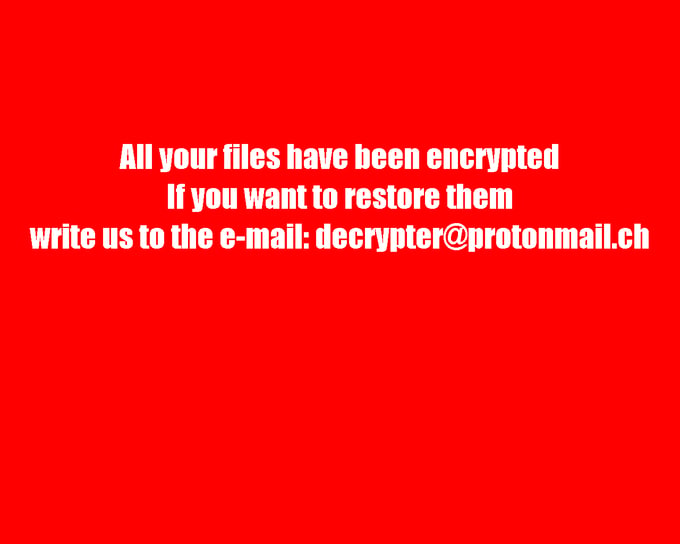

Lorsque le processus de cryptage du fichier est terminé, le ransomware change le fond d'écran du bureau pour la photo suivante :

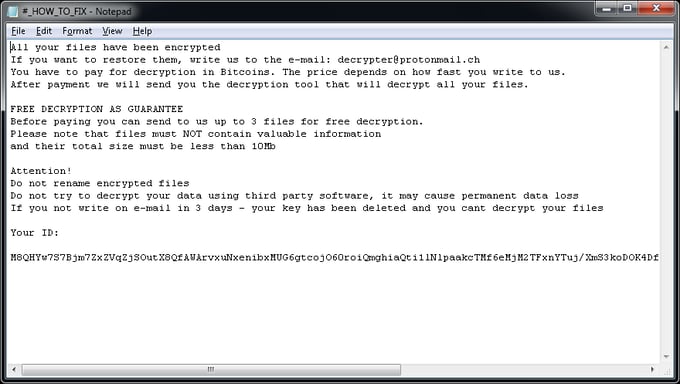

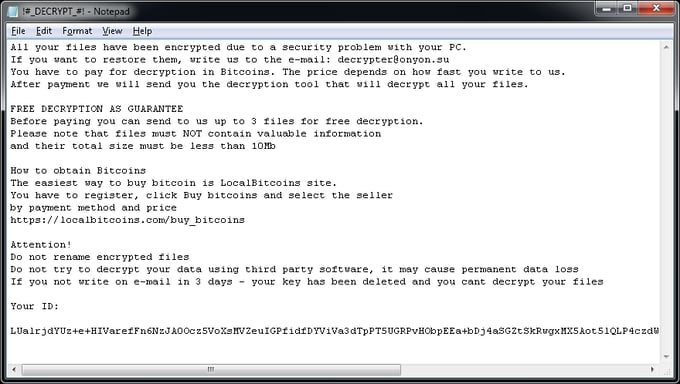

En outre, dans chaque dossier contenant au moins un fichier chiffré, il existe un fichier #_README_#.inf ou !#_DECRYPT_#!.inf

La clé principale principale a été publiée par BleepingComputer le 16 mai 2017. L'outil de déchiffrement Avast BTCWare n'utilise pas cette clé, car la clé ne fonctionne pas sur toutes les variantes.

Au lieu de cela, une force brute est utilisée pour récupérer le mot de passe qui a été utilisé par le ransomware afin de chiffrer les fichiers.

IOCS (Indicators of Compromise). Les chiffres suivants sont des échantillons et preuves de ce ransomware pour nos amis chercheurs :

0c2830e7c6a5211ca77a7c312a823ad64e5c64903d652d532f4968ab164fb52d (.onyon)

1c74b5cc68758bfdc83b1b75d66201d811e27fb461448e11386b3eb9496600dc (AES-192)

1647973947121d42fd03814a5298975dfcc7cce4765f2cb4443cb8fe84ca9d88 (RC4)

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour toutes les dernières actualités, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.