Conseils permettant de tester au mieux les solutions de sécurité pour le petit nouveau dans le monde des testeurs : la CIA.

Sélectionner la bonne solution de sécurité pour protéger vos appareils n'est pas toujours une décision facile à prendre, que vous soyez un particulier ou une grande organisation.

Heureusement, il existe de nombreux laboratoires de tests indépendants qui font bien leur travail de test des produits de sécurité afin que les consommateurs finaux aient un moyen de les comparer et de sélectionner la solution la mieux adaptée à leurs besoins.

Ce n'est pas tous les jours que l'on voit débarquer un petit nouveau (testeur).

Le 22 juin 2017, Wikileaks a publié des documents de la CIA concernant le projet Brutal Kangaroo de l'agence. Ces documents montrent que la CIA a testé des solutions antivirus et qu'elle pourrait par conséquent être reconnue comme le nouveau testeur de sécurité (in)dépendant. Ces documents sont certes un peu anciens, mais tout de même.

À titre personnel, j'ai hâte de voir la CIA rejoindre l'Anti-Malware Testing and Standards Organization (AMTSO) afin d'adopter et de coopérer sur les directives et normes de test existantes et à venir.

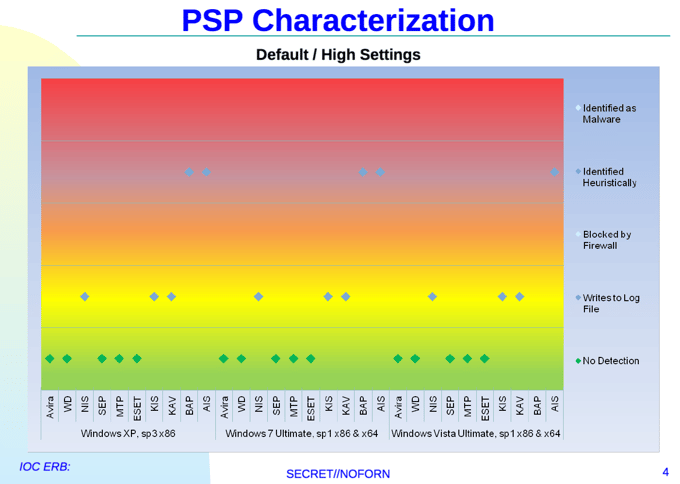

J'ai le plaisir de vous annoncer qu'Avast Internet Security a reçu la certification de niveau CIA lors de leur test, qui a été publié sur WikiLeaks (recherchez « AIS » = Avast Internet Security).

Avast fait partie de la poignée de distributeurs d'antivirus capables de remarquer que quelque chose de suspect se tramait lorsque la CIA a testé le cyberarsenal d'Avast, afin de voir quelles protections antivirus elle pouvait contourner.

La CIA préfère probablement vous voir utiliser toutes les autres solutions antivirus car soit elles n'ont pas détecté le malware de la CIA, soit elles se sont contentées de transférer les informations d'exécution dans le fichier journal.

Du point de vue du test, je pense que la CIA a encore énormément de progrès à faire. Voici quelques points que j'espère que la CIA prendra en compte pour leurs prochaines séries de tests.

Ces suggestions se basent sur les meilleures pratiques, les directives de l'AMTSO et sur les normes récemment développées.

1. Les distributeurs de solutions de sécurité doivent être avertis avant les tests et doivent pouvoir configurer correctement leurs produits et vérifier que tout fonctionne bien (connexion au cloud, mises à jour et définitions les plus récentes installées...).

Si la CIA effectue des tests utilisant des outils APT (menace persistante avancée) qu'ils veulent utiliser pour des attaques à l'échelle nationale ou contre de plus grandes organisations, il est important de configurer correctement les produits de sécurité testés, sinon la CIA peut obtenir des résultats erronés.

2. Développer votre propre malware pour le tester peut sembler immoral mais certains testeurs respectés ont la décence d'utiliser des jeux d'outils d'exploitation pour prouver la protection contre les attaques. Les circonstances sont certes différentes car la CIA finit par utiliser les malwares qu'elle produit et les teste dans la nature.

Tester un malware que vous avez créé vous-même n'est qu'un type de test différent : ce n'est pas un test Zero Day, ni un test en conditions réelles mais plutôt un test futur. La CIA n'est pas la seule à agir de la sorte, les cybercriminels le font aussi.

3. Pourquoi n'avons nous pas été invités au processus de contestation de la CIA ? Je ne comprends pas. N'ont-ils pas un tel processus, avons-nous raté un email ? Il est toujours nécessaire pour les testeurs de confirmer la nature malveillante des échantillons, les journaux et les interactions du malware utilisé dans l'environnement de test auprès des distributeurs ayant fait l'objet du test. Sans cela, les distributeurs ne peuvent pas vraiment être sûrs que le test a été réalisé correctement.

Je pense que cela devrait suffire et je pense que la CIA prendra des mesures pour devenir un meilleur testeur. Du moins, je l'espère.

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille.Pour toutes les dernières actualités, n’oubliez pas de nous suivre sur Facebook, Twitter et Google+.