Threat Intelligence Team 25 oct. 2018

Threat Intelligence Team 25 oct. 2018

Deux ans après Mirai, les botnets sont devenus les jouets des skiddies

En septembre 2016, Twitter, CNN, Spotify et bien d'autres ont été mis hors ligne par la plus grande attaque DDoS de l'histoire. Aujourd'hui, nous la connaissons sous le nom de Mirai, mais personne n'aurait imaginé à l'époque que cette attaque provenait d'un groupe d'appareils de l'Internet des Objets (IoT) assemblés pour former un botnet.

Mirai a été découvert par des chercheurs de MalwareMustDie en août 2016. Bien qu'il n'ait pas été le premier malware IoT à être découvert, il est certainement le plus important.

Après avoir détruit une grande partie d'Internet sur la côte est des États-Unis, la situation s'est aggravée lorsque le créateur de malwares surnommé Anna-Senpai, a publié le code source. Depuis lors, des pirates motivés issus du monde entier l'ont utilisé comme framework pour créer leurs propres variantes de botnets. En fin de compte, les créateurs de malwares originaux ont été arrêtés et ont plaidé coupables devant les tribunaux, mais l'impact de la publication du code a considérablement accéléré la création de botnets. De nouvelles variantes ont commencé à apparaître, ajoutant de nouvelles fonctionnalités et exploitant une variété de vulnérabilités dans les appareils IoT non sécurisés.

Aujourd'hui, deux ans après Mirai, de nouvelles variantes causent encore des ravages, des destructions et des dommages. Les pirates inexpérimentés apportent des modifications mineures au code original de Mirai, le déploient et amassent de nouvelles armées de botnets. Dans certains cas, ils les louent même comme mercenaires botnet.

L'un de ces cybercriminels est apparu en juillet 2018 lorsque plusieurs nouvelles variantes de Mirai sont apparues, provoquant des discussions en ligne parmi les chercheurs en sécurité. L'un des participants était un compte Twitter sans followers, qui a fait remarquer que les chercheurs avaient fait une erreur dans la classification des variantes de Mirai. Pour faire ses preuves, il a créé un lien avec le code source de sept variantes de Mirai. Ce défi nous a poussé à télécharger le code source nous-mêmes afin de classer et de déterminer à quel point ces sept variantes sont vraiment différentes de Mirai (spoiler : pas tant que ça).

Figure 1. L'identifiant Twitter responsable de la publication du code

Pour mettre en lumière les différences entre les variantes de Mirai, récapitulons brièvement le fonctionnement de Mirai. Le code Mirai original fonctionne comme suit :

Comme la majorité des variantes de Mirai sont des copies du code original de Mirai, elles ont une structure de code similaire. Ils ont trois parties principales : le bot, le serveur C&C et le chargeur.La partie bot est écrite en C, et le module C&C est écrit en Go.

Pour les besoins de cette analyse, nous allons nous concentrer sur les variantes suivantes de Mirai qui présentent des fuites : Akiru, Katrina_V1, Sora, Owari, Saikin, Josho_V3, et Tokyo et leurs trois modules sous le répertoire bot, comme :

Vous trouverez tous les mots de passe décodés, les chaînes de caractères et des informations supplémentaires dans les informations complémentaires à la fin de cet article.

Le code Mirai est un framework, voire un modèle, et quiconque trouvant une nouvelle façon d'exploiter un nouvel appareil peut simplement l'ajouter pour créer une « nouvelle » variante.Les variables clés des botnets sont l'affectation de noms ainsi que les informations d'identification qu'ils tentent d'obtenir, l'architecture qu'ils ciblent, ainsi que les ports qu'ils désactivent (suppriment) pour empêcher les autres malwares de s'implanter dans l'appareil. Pour comprendre les différences entre les variantes, vous pouvez les comparer entre elles comme dans le tableau ci-dessous.

Figure 2 : ce tableau contient un résumé des modifications par variante

Examinons maintenant de plus près certaines des différences.

Toutes les variantes de Mirai ont une implémentation de la chaîne de contrôle d'exécution réussie. La majeure partie de la chaîne de contrôle de la variante correspond au nom de la variante. Il y a plusieurs exceptions, par exemple, la variante Tokyo a une chaîne de contrôle Mirai par défaut, la variante Sora n'a pas de nom, et Josho_V3 a un nom complètement différent.

Le code Mirai original utilisait une liste de soixante-deux mots de passe codés en dur pour effectuer une attaque par force brute (attaque par dictionnaire) contre des appareils IoT vulnérables. La liste est obscurcie et peut être décodée avec la touche DEADBEEF.

En regardant ses variantes, nous pouvons voir que la liste des mots de passe change par bot. Nous avons récupéré et décodé tous les mots de passe utilisés par chaque variante afin de savoir si la liste des mots de passe a été réutilisée à partir du code Mirai, et s'il y a un chevauchement. La plus grande liste de mots de passe a été implémentée dans la variante Saikin avec quatre-vingts mots de passe, dont quatre seulement chevauchent le code Mirai original. En choisissant d'implémenter la liste des différents mots de passe, l'attaquant cible différents appareils IoT.

Tout comme Mirai, toutes ses variantes ont un module killer.c qui a plusieurs objectifs. Tout d'abord, il se débarrasse d'autres malwares qui pourraient s'exécuter sur l'appareil actuel. Deuxièmement, il empêche les autres d'accéder à distance à l'appareil via Telnet, SSH ou HTTP. L'analyse a révélé qu'en plus d'avoir les ports de destruction Mirai standard, cinq des sept variantes (à l'exception de Saikin et Josho_V3) ont ajouté un nouveau protocole/ports spécifiques aux appareils à leurs listes de destruction. Ces ports sont : le port 53413 lié aux routeurs Netis, le port 37215 lié aux routeurs HG532 Huawei, le port 52869 UPnP SOAP d'un SDK Realtek et le port 81 pour les caméras CCTV-DVR. L'ajout de ces ports permettrait à l'auteur du botnet de se connecter à plus d'appareils et en même temps d'empêcher les autres de se connecter à ces appareils à distance.

Toutes les variantes de Mirai que nous avons étudiées visent les mêmes architectures que Mirai, et seulement trois d'entre elles : Sora, Saikin et Akiru ont ajouté deux nouvelles architectures : ARC (Argonaut RISC Core) et RCE (Motorola RCE).

Après avoir examiné Mirai et ses variantes, nous nous sommes intéressés à essayer de comprendre qui était derrière les variantes et l'identificateur Twitter qui les partageait.

Après avoir passé en revue le code, dont une analyse est contenue plus loin dans cet article, il était assez facile de voir que si ce code était capable de faire beaucoup de dégâts, il n'était pas remarquable dans ses variations du code source original de Mirai. Il a profité d'une partie de l'architecture modulaire de Mirai pour potentiellement pirater de nouveaux appareils et mettre en place une posture défensive dans les appareils qu'il essaie d'infecter, mais il n'a rien présenté de vraiment nouveau ou digne de mention.

Ce qui nous intéressait avant tout, c'était d'en savoir plus sur le travail de cet auteur de botnet, alors nous avons décidé de monter un dossier pour déterminer l'identité de l'auteur.

Au début, nous avons soupçonné que la personne derrière le compte Twitter 400kQBOT est l'acteur et le créateur connu de la menace Owari/Sora qui s'est identifié dans une interview comme Anarchy. Il était aussi connu sous le nom de Wicked.

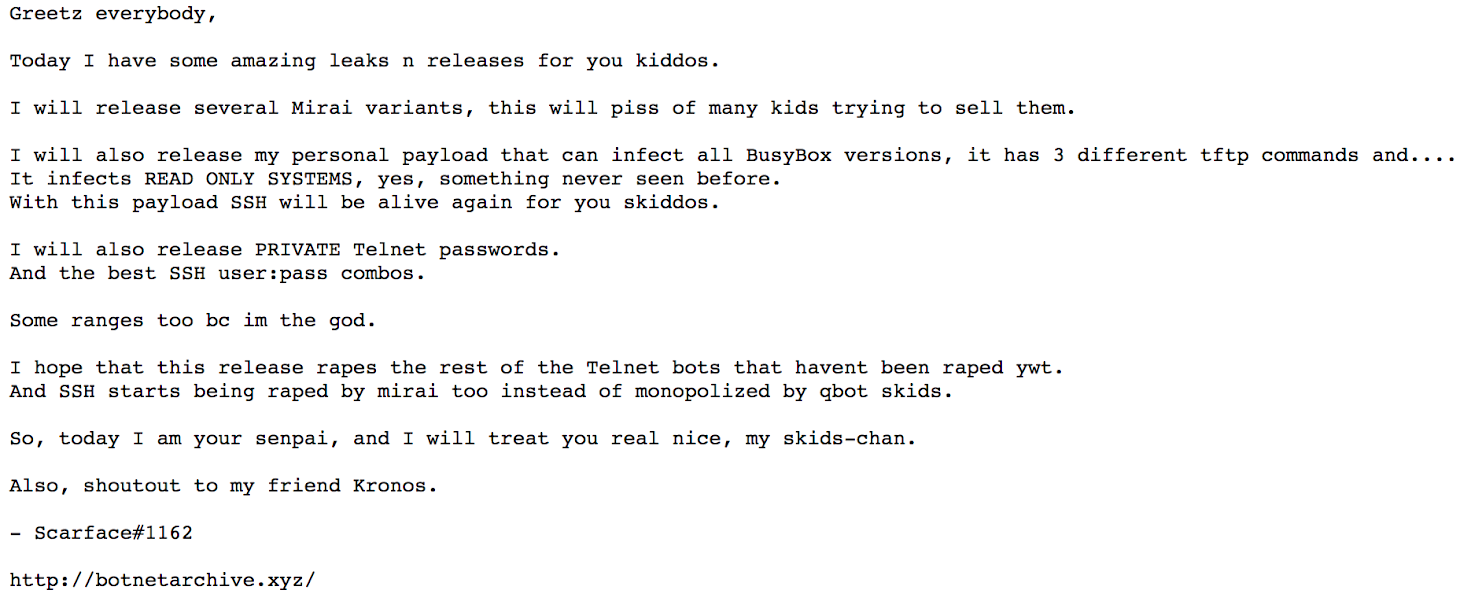

Cependant, en le cherchant simplement sur Google, nous sommes tombés sur d'autres informations qui semblaient indiquer une direction différente. Nous avons trouvé un autre répertoire contenant le code source des variantes de Mirai qui était pratiquement identique aux échantillons 400kQBot divulgués. Parmi les sources compilées des variantes de Mirai, des compilateurs et des tutoriels sur la façon de compiler le code source de Mirai, nous avons trouvé un fichier texte avec le message suivant. L'auteur a signé en tant que Scarface#1162.

Figure 3 : le message de Scarface #1162, le prochain Senpai adressé à tous les skiddies ici présents

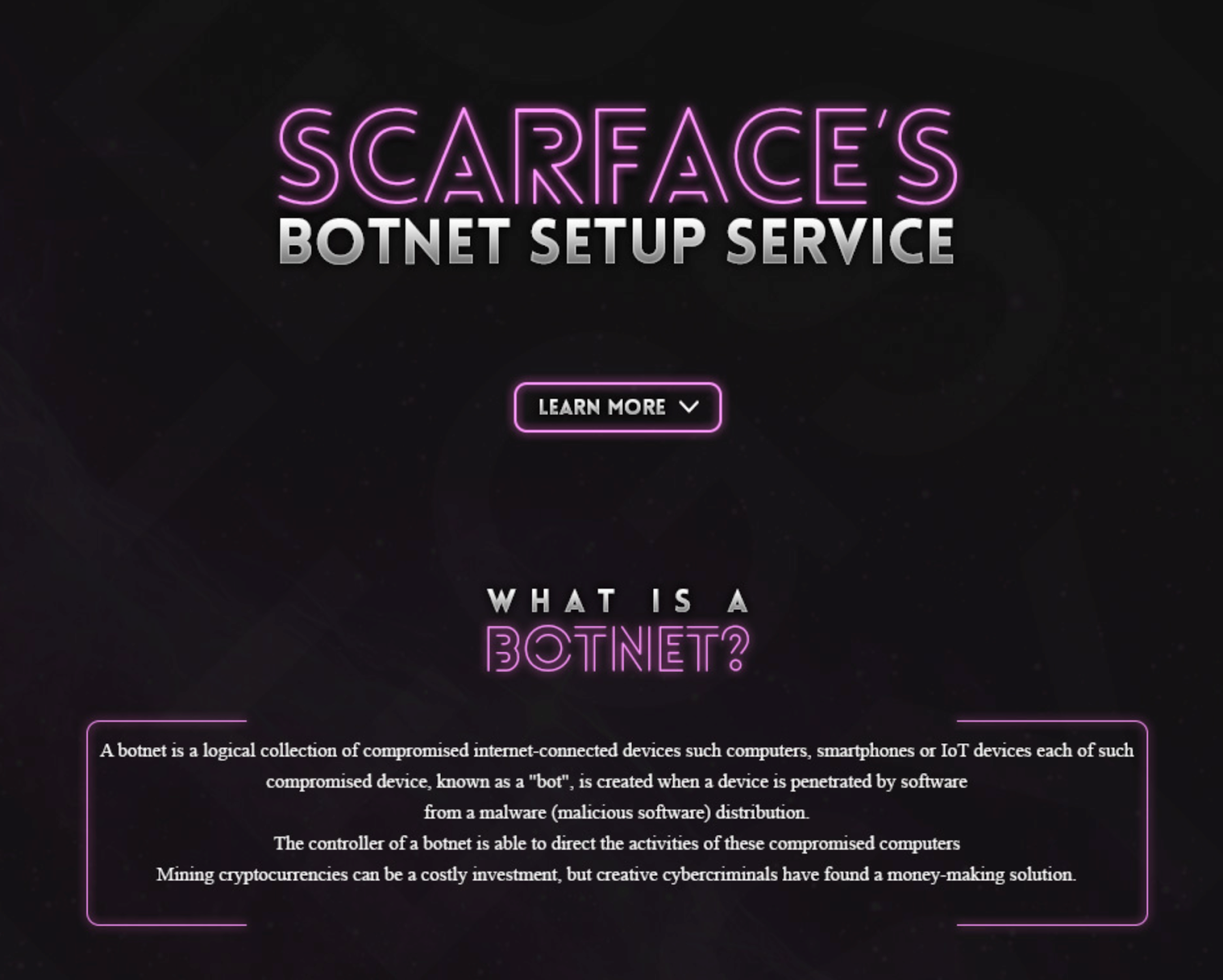

Une simple recherche de nom a révélé que Scarface#1162 ne fait pas de « bénévolat » en écrivant et publiant du code source de botnet pour les skiddies, il loue aussi l'accès à son botnet comme service.

Figure 4 : offre de service de configuration Botnet de Scarface

Il possède également une chaîne YouTube sur laquelle il présente ses talents de pirate informatique en s'emparant des botnets des autres skiddies. Dans une vidéo, il montre en temps réel comment il a repris le botnet Akiru et en a ensuite informé son créateur, notre bon vieux Wicked, dans une application de chat pour « membres de l'équipe de trésorerie ». En plus de Wicked, un autre nom familier a attiré notre attention : Anarchy. Donc, peut-être que Wicked et Anarchy ne sont pas la même personne au final, mais deux personnes différentes de la même équipe.

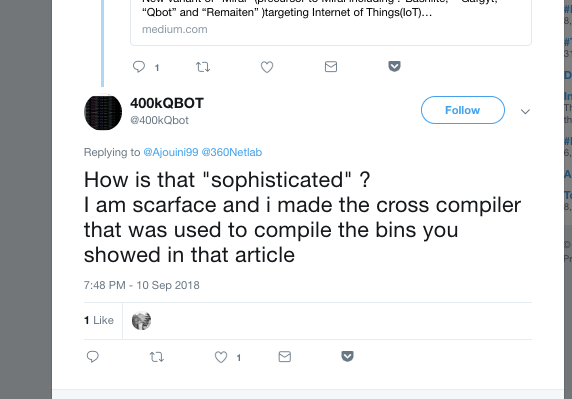

Nos soupçons sur le fait que 400kQbot et Scarface étaient la même personne ont été confirmés lorsqu'à la mi-septembre, il s'est identifié dans un tweet de l'identificateur 400kQBot.

Donc, on était bien sur une bonne piste. Scarface est en train d'émerger comme un nouvel auteur de botnet assez destructeur, avec un penchant pour l'engagement des chercheurs et de la presse. Mais nous ne sommes toujours pas près de comprendre qui il (ou elle ?) est.

On a trouvé un indice en faisant des recherches sur le code. Quand Mirai attaque un appareil, il utilise une chaîne de contrôle comme signe de réussite d'une séquence de commandes. Nous ne savons pas comment le Scarface a eu accès à ces variantes, et nous ne pouvons pas confirmer s'il en est l'auteur. Par exemple, l'une des variantes, Josho_V3, possède une chaîne de contrôle d'exécution différente :daddyl33t: applet not found.

Pour ceux qui n'ont jamais entendu l'histoire, daddyl33t était un adolescent de 13 ans à la recherche d'un emploi freelance en développement qui a essayé d'affiner ses compétences en écriture de scripts en compilant le botnet QBot. Peut-être que le dérapage de cet adolescent de 13 ans à la recherche de la gloire fait aussi partie d'une équipe qui gagne de l'argent avec Wicked et Anarchy. En réalité, ce sont tous les mêmes personnes.

Nous nous retrouvons avec plusieurs options et connexions à considérer, mais aucune ne nous oriente dans une certaine direction. Scarface nous trolle-t-il tous alors qu'il adopte différents pseudonymes correspondant à différentes souches de malwares ? Est-il daddyl33T ou le mentionne-t-il simplement pour lui rendre hommage ? L'exercice nous a laissé quelques pistes, mais pas assez d'informations réelles pour en tirer des conclusions.

En fin de compte, il ne s'agit que d'une simple spéculation que d'explorer qui est la vraie personne derrière un twitter anonyme ou un identificateur Discord, et ce n'est peut-être pas la question, mais pas le sujet non plus. Ce qui est intéressant, c'est qu'il était si simple de créer plusieurs variantes de botnets en utilisant du code accessible au public et de les commercialiser ensuite pour le profit et la gloire.

Il est très facile de créer des variantes de Mirai à partir du code source divulgué, et il n'est pas surprenant de voir des cybercriminels en herbe monétiser leurs armées de botnets. Un botnet est un outil polyvalent qui peut être utilisé pour lancer un DDoS, un crypto-mineur ou agir en tant que proxy malware.

« Je ne sais pas quoi dire aux gens et la sécurité de l'IoT est une grosse blague. »

- WICKED, auteur de la variante botnet

Nous faisons tous un usage intensif de la technologie à une époque où il est relativement facile de créer des malwares et, après les avoir créés, de louer ou de vendre ses capacités. N'importe qui peut prendre le framework Mirai ajouter quelques mots de passe ici et là, faire preuve de créativité avec un nom de botnet, et c'est parti pour le show, prêt à infecter pour la gloire et le profit.

Pourtant, nous nous empressons de remplir nos maisons d'appareils qui SONT littéralement le terrain de jeu propice à la prise de contrôle par des pirates informatiques. Pas besoin de magie noire ici, vos appareils IoT sont ouverts au squattage.

Des variantes de Botnet comme ces sept variantes basées sur Mirai sont affinées tous les jours. Ils sont de plus en plus capables de prendre le contrôle des appareils, d'expulser les autres, puis de verrouiller leur position dans votre appareil. Et, très peu d'appareils IoT peuvent être mis à jour ou sécurisés pour éviter d'être entraînés dans une armée de botnets.

Depuis des décennies, nous nous inquiétons des virus qui accèdent à nos PC et à nos téléphones portables. À juste titre, mais nous semblons aveugles à l'ironie que nous avons verrouillé nos ordinateurs portables pour laisser la porte grande ouverte à nos réseaux personnels sous la forme d'appareils IoT mal sécurisés.

Mais qu'est-ce qu'un peu de puissance de traitement entre nous ? Les botnets sont-ils le crime sans victime de l'ère de l'IoT ? Ce n'est pas si simple. Bien qu'il soit pratiquement impossible pour le consommateur moyen de déterminer si son appareil IoT a été infecté par Mirai ou l'une de ses variantes, il peut y avoir un impact notable sur la vitesse de traitement, la consommation électrique et les performances globales. Au fur et à mesure que nous introduisons de plus en plus d'appareils intelligents dans nos vies, la capacité de ces botnets à infecter, recruter et attaquer s'améliore, tout comme les ravages qu'ils peuvent causer.

Si vous avez un routeur à la maison, au bureau à domicile ou dans une petite entreprise, vous pouvez prendre les mesures suivantes pour protéger votre réseau :

Avast est le leader mondial de la cybersécurité, protégeant des centaines de millions d’utilisateurs dans le monde entier. Protégez tous vos appareils avec notre antivirus gratuit primé. Protégez votre confidentialité et chiffrez votre connexion en ligne avec le VPN SecureLine.

Apprenez-en davantage sur les produits qui protègent votre vie numérique sur avast.com. Obtenez toutes les dernières nouvelles sur les cybermenaces d’aujourd’hui et comment les vaincre sur blog.avast.com/fr

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour connaître les dernières actualités, pensez à nous suivre sur Facebook et Twitter.

1988 - 2025 Copyright © Avast Software s.r.o. | Sitemap Politique de Confidentialité