Avast vás před ransomwarem WannaCry chrání.

Aktualizace (pondělí 15. května 16:23): V tomto okamžiku jsme zaznamenali 213 000 detekcí (pokusů útoků na naše uživatele) ransomwaru WannaCry ve 112 zemích.

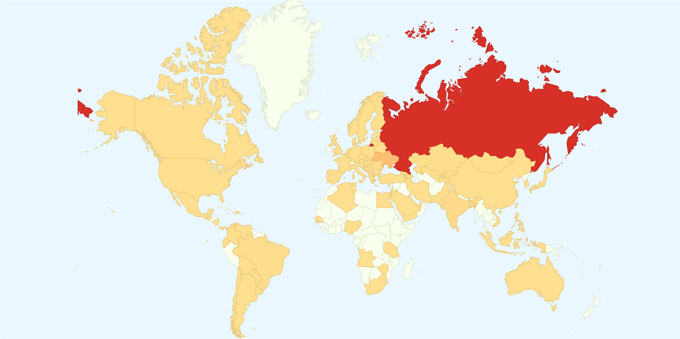

Dnes jsme zaznamenali obrovský nárůst útoků ransomwaru WannaCry (alias WCry) – do této chvíle jde o více než 57 000 detekcí. Podle našich dat se ransomware zaměřuje převážně na Rusko, Ukrajinu a Tchaj-wan, úspěšně však infikoval také velké instituce, jako jsou například nemocnice po celé Anglii a španělskou telekomunikační společnost Telefónica.

Přikládáme mapu znázorňující země, které byly ransomwarem WannaCry nejvíce zasažené:

První verzi ransomwaru WannaCry jsme zaznamenali v únoru a nyní se již vyskytuje ve 28 různých jazycích, od bulharštiny až po vietnamštinu. Dnes v 8:00 CET jsme viděli zvýšenou aktivitu této verze, která se od 10:00 začala masivně šířit.

Ransomware změní přípony ovlivněných souborů na „.WNCRY“, takže infikované soubory mohou vypadat například následovně: původní_název_souboru.jpg.WNCRY. Zašifrované soubory jsou také označeny řetězcem „WANACRY!“ na začátku souboru.

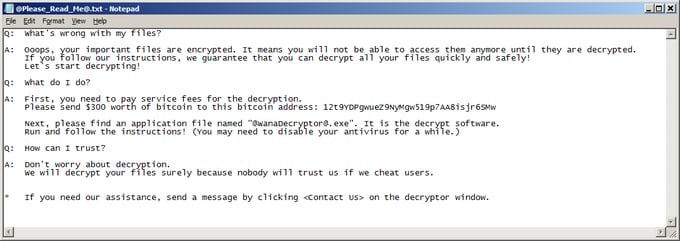

Tento ransomware vloží do textového souboru následující vyděračskou zprávu:

Požadované výkupné je 300 $ v bitcoinech. V okně, které kyberzločinci stojící za tímto ransomwarem nazvali „Wana Decrypt0r 2.0“, se zobrazí vyděračská zpráva uvádějící způsob platby výkupného, vysvětlení situace a odpočet:

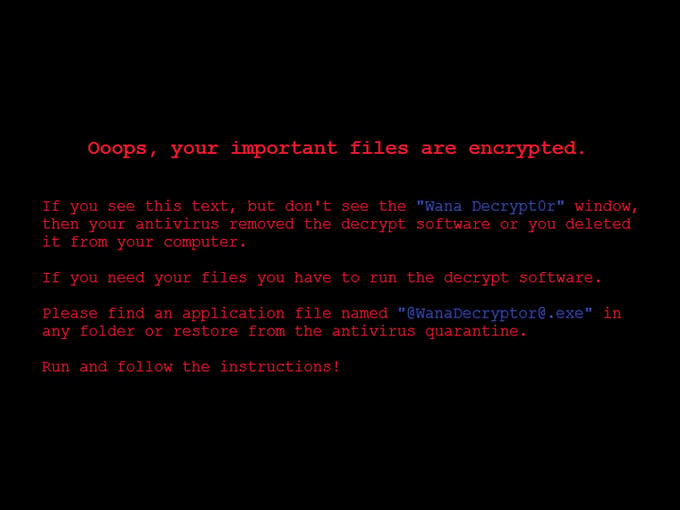

Navíc dojde ke změně pozadí plochy infikovaného počítače na následující obrázek:

Tento útok znovu potvrzuje, že ransomware je nebezpečná zbraň, kterou lze použít proti firmám i koncovým uživatelům. Obzvláště zavrženíhodné je pak jeho použití proti institucím, jako jsou nemocnice, kde může dojít k ohrožení lidských životů.

Způsob šíření

WannaCry pravděpodobně k účinnému šíření mezi počítači zneužívá exploit používaný skupinou Equation Group, která je obecně podezřívána z provádění „špinavé práce“ pro americký úřad NSA. Skupina hackerů nazývaná ShadowBrokers ukradla hackovací nástroje skupiny Equation Group a zveřejnila je. Jak potvrdil výzkumník v oblasti zabezpečení Kafeine, kyberzločinci stojící za ransomwarem WannaCry pravděpodobně zneužili exploit známý jako ETERNALBLUE nebo MS17-010, který je zranitelností protokolu síťového sdílení Windows SMB (Server Message Block).

Avast detekuje všechny známé verze ransomwaru WannaCry. Důrazně však doporučujeme, aby všichni uživatelé systému Windows plně aktualizovali svůj systém pomocí nejnovějších dostupných oprav. Tuto epidemii budeme nadále monitorovat a do tohoto příspěvku na blogu budeme přidávat aktuální informace.

IOCs:

09a46b3e1be080745a6d8d88d6b5bd351b1c7586ae0dc94d0c238ee36421cafa

24d004a104d4d54034dbcffc2a4b19a11f39008a575aa614ea04703480b1022c

2584e1521065e45ec3c17767c065429038fc6291c091097ea8b22c8a502c41dd

2ca2d550e603d74dedda03156023135b38da3630cb014e3d00b1263358c5f00d

4A468603FDCB7A2EB5770705898CF9EF37AADE532A7964642ECD705A74794B79

B9C5D4339809E0AD9A00D4D3DD26FDF44A32819A54ABF846BB9B560D81391C25

d8a9879a99ac7b12e63e6bcae7f965fbf1b63d892a8649ab1d6b08ce711f7127

ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa

f8812f1deb8001f3b7672b6fc85640ecb123bc2304b563728e6235ccbe782d85