V tomto týdnu jsme zaznamenali zvýšený počet vyděračských útoků na uživatele v Česku.

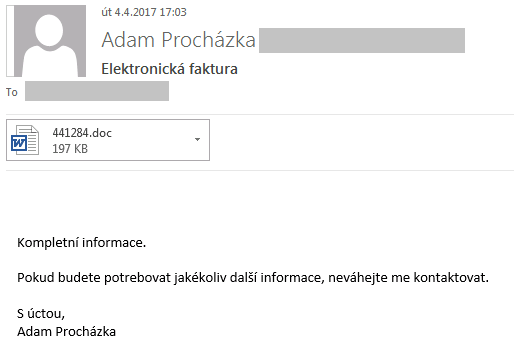

Ransomware Crypt0L0cker, dříve známý jako TorrentLocker, se šíří od roku 2014. Od konce minulého roku byl Crypt0L0cker v útlumu, ale od letošního března monitorujeme jeho výrazně zvýšenou aktivitu. Tento týden jsme zaznamenali kampaň cílenou na Českou republiku, která se šíří pomocí phishingových emailů. E-maily jsou psány v češtině, včetně jmen odesílatelů, a na první pohled nemusí v příjemcích budit podezření. Pro doplnění – jedná se o kmen odlišný od dnes již neaktivního ransomwaru CryptoLocker.

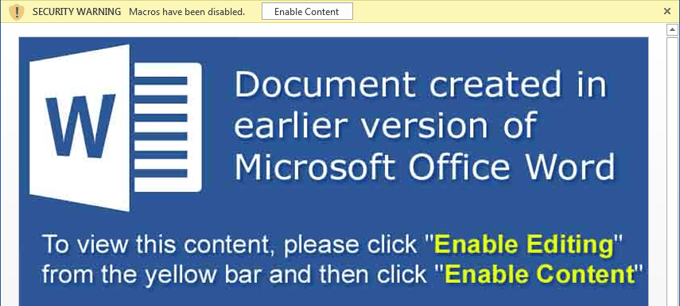

V příloze těchto e-mailů se nachází dokument ve formátu MS Word, který obsahuje makra (krátké programy určené pro zjednodušení práce, které jsou ale velice často zneužívané pro šíření škodlivého kódu). Při jeho otevření autoři tohoto škodlivého kódu instruují uživatele, aby makra povolili.

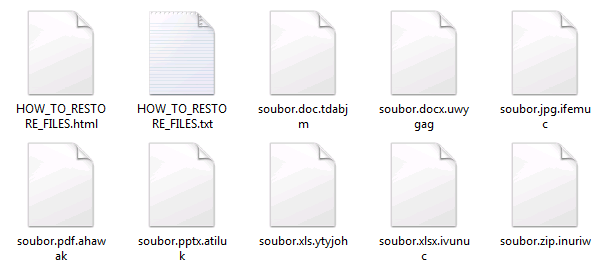

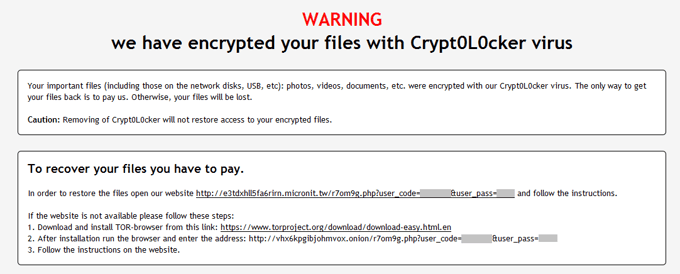

Pokud uživatel makra povolí, nastartuje tím infekci svého systému. Makro následně spustí skript v jazyce PowerShell, který stáhne a spustí soubor obsahující právě Crypt0L0cker. Ten pak začne šifrovat uživatelské soubory a nakonec požadovat výkupné.

Pro tento kmen v současnosti není k dispozici žádný nástroj pro bezplatné dešifrování souborů.

Uživatelům doporučujeme dodržovat obvyklá bezpečnostní pravidla:

- Neotvírat přílohy ani odkazy od neznámých kontaktů bez ohledu na jazyk, ve kterém byl e-mail napsán;

- Nepovolovat makra v dokumentech MS Office;

- Mít aktualizovaný operační systém i nainstalované aplikace a samozřejmě

i nejnovější verzi antiviru;

- Zálohovat na více úložných zařízeních, která jsou většinu času fyzicky odpojena od počítače (v opačném případě může dojít k zašifrování i záloh).

V případě, že jste byli napadeni jiným kmenem ransomwaru, podívejte se, zdali vám nedokáže pomoci některý z našich bezplatných dešifrovacích nástrojů.