Experti z Avastu předpovídají, jaká pozitiva a negativa s sebou přinese nárůst používání internetu věcí v roce 2019.

Každý řetěz je tak silný, jak silný je jeho nejslabší článek. Ve světě zabezpečení tomu není jinak. V letošním roce se nám do hledáčku v oblasti hrozeb dostal nový rostoucí trend – když je v domácnosti či malé firmě kompromitováno jedno zařízení (obvykle router), ostatní zařízení na síti jsou snadno napadnutelná. Počty IoT zařízení rostou rychleji než jiné kategorie zařízení v historii a je čím dál obtížnější najít v obchodech spotřebič, který by nebyl nějak připojený k internetu.

IoT zařízení, počínaje připojenými žárovkami či kávovary a konče chytrými reproduktory či zámky, budou i nadále cílem útoků, které zneužívají slabin v jejich konfiguraci, zabezpečení a malého zájmu spotřebitelů o jejich nastavení. Hlavní téma našich předpovědí se proto odvíjí od toho, jak jedno infiltrované zařízení dokáže snadno kompromitovat celou síť.

K začátku nového roku vydáváme třídílnou sérii předpovědí pro rok 2019. Zabývá se internetem věcí, mobilními hrozbami a umělou inteligencí a vychází z dat posbíraných Virovou laboratoří Avast. V tomto prvním článku se zaměříme na hlavní předpovídané hrozby pro IoT v roce 2019 a také na hrozby z roku 2018, před nimiž je třeba se mít na pozoru i nadále.

Souhrn měsíčně zablokovaných pokusů o útok za rok 2018 dle typu zařízení a dle typu útoku

Souhrn měsíčně zablokovaných pokusů o útok za rok 2018 dle typu zařízení a dle typu útoku

Internet (zranitelných) věcí

Kategorie internetu věcí rapidně expanduje. Běžný uživatel sice obvykle používá jeden notebook a jeden mobilní telefon, ale může mít doma celou řadu dalších zařízení, která jsou připojena na internet – od chytrého zvonku přes herní konzole až po domácí zabezpečení. Juniper Research očekává, že počet připojených zařízení do roku 2020 překročí hranici 38,5 miliardy.

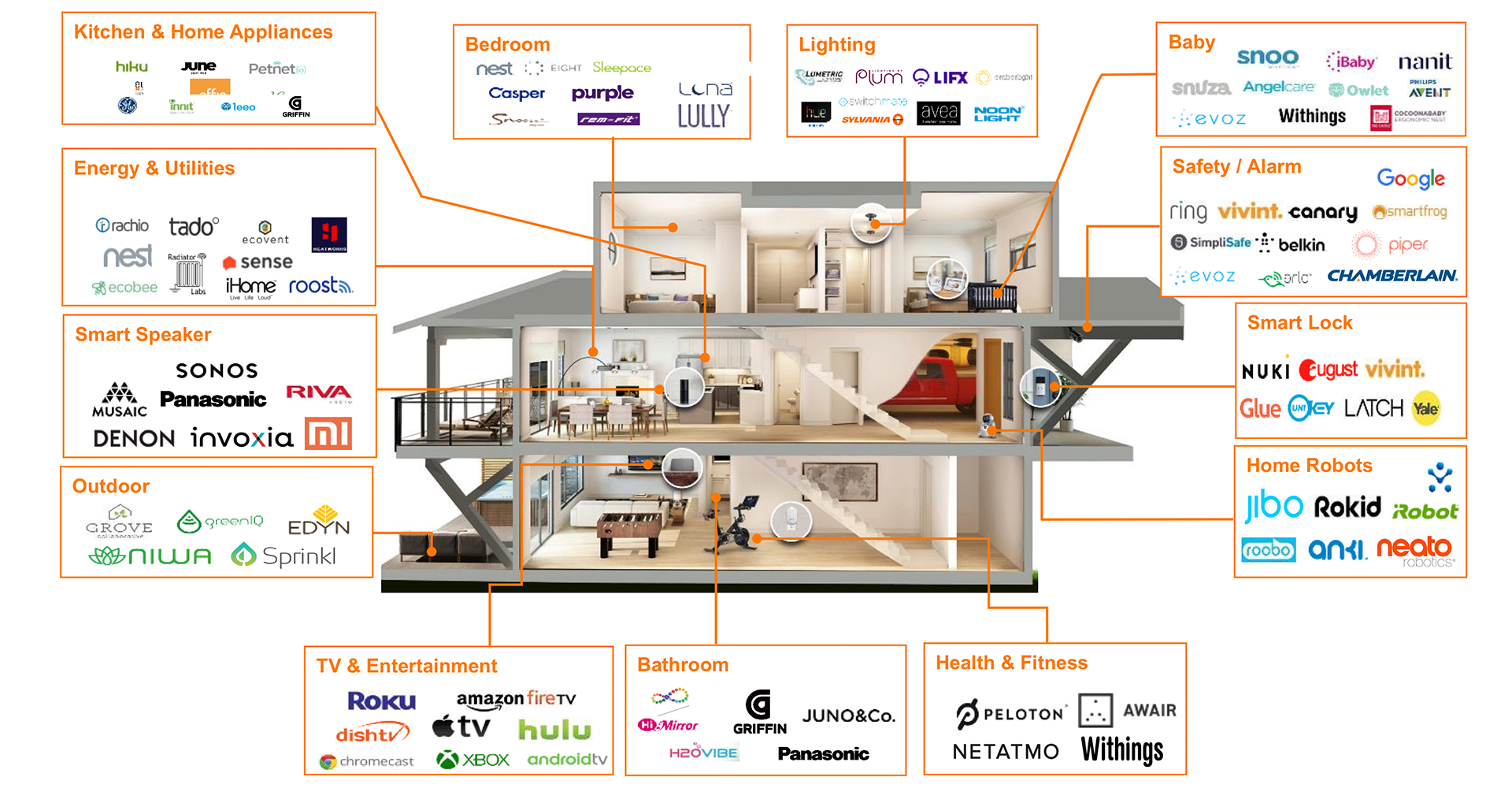

Podívejte se na přehled značek a druhů zařízení, která se v chytré domácnosti mohou vyskytovat:

Zájem o chytrá zařízení bude v následujících letech tak velký, že najít v obchodech spotřebič či elektroniku, která není připojená k internetu, nebude vůbec jednoduché. „Hloupá“ zařízení jako například klasické pračky se budou prodávat čím dál méně.

Jak jsme zjistili při našem výzkumu, zabezpečení není něčím, čím by se výrobci těchto zařízení moc zaobírali. Ačkoli jsou chytrá zařízení od největších výrobců dodávána s přiměřeným integrovaným zabezpečením, někteří vývojáři nevěnují bezpečnosti příliš velkou pozornost, protože si chtějí udržet nízké náklady. Domácí síť je přitom tak zabezpečená, jak zabezpečený je její nejslabší prvek. Historie se opakuje. Stejně jako se postupně vyvíjel počítačový a mobilní malware, můžeme očekávat, že i malware pro IoT bude postupně sofistikovanější a nebezpečnější.

Útoky na routery

Každá domácnost své počítače, telefony a IoT zařízení připojuje k internetu skrze routery. Routery jsou všudypřítomnými a důležitými zařízeními, ale málokdo myslí na jejich řádné zabezpečení. Jakmile je poskytovatel internetu nainstaluje, většina uživatelů jim už nevěnuje pozornost – pokud zrovna nemají výpadky internetu.

72 % Američanů, kteří se zúčastnili průzkumu Avastu, se nikdy ke svému routeru nepřihlásilo ani neaktualizovalo jeho firmware, takže mohou být zranitelní i vůči docela jednoduchým útokům. Hlavním problémem zde je, že útočník k přístupu k routeru používá známou chybu zabezpečení nebo slabé přihlašovací údaje. Pokud uspěje, získá přístup nejen k routeru, ale i ke všem ostatním zařízením na jeho síti.

Routery se prokázaly být jednoduchými a účinnými cíli pro rostoucí vlnu útoků. Zatímco řada útoků proti routerům používá varianty kódu malwaru Mirai (který byl krátce po úspěšných útocích v září 2016 zveřejněn jeho autorem), mnohé z nich jsou mnohem složitější a odhalují všemožné slabiny zabezpečení domácích sítí.

Útoků na routery v roce 2018 přibylo a zároveň útoky změnily svou charakteristiku. Zatímco dříve se malware snažil převzít kontrolu nad zařízením, aby jej mohl zneužívat k útokům DDoS (jako příklad uveďme malware Mirai), dnešní malware infikuje zařízení, připojí jej k řídicímu serveru a vyčkává, až dostane příkaz, co má dělat.

Jako příklad takového malwaru lze uvést VPNFilter nebo Torii, které odposlouchávají komunikaci v infikované síti, identifikují síť a její zařízení a umožňují řídicímu serveru odesílat do zařízení data nebo pokyny. V takovém případě se malware spíš než jako virus chová jako platforma. Touto „platformizací“ malwaru se útočníkům otevřela spousta příležitostí. Nově mohou malware zneužívat ke kampaním spojeným s platbami za instalaci, případně k útokům DDoS-for-hire nebo i klasickému spamování.

Následné problémy v důsledku chyb zabezpečení routerů

Routery budou i nadále cílem útoků. Neposlouží však jen ke spouštění škodlivých skriptů či špehování uživatelů, ale i jako prostředník v řetězových útocích. Útoky na routery Mikrotik ukázaly, že pouhou změnou konfigurace routeru lze napadnout celou interní síť. Příslušný malware vkládal javascriptové nástroje na těžbu kryptoměn do všech internetových prohlížečů za routerem.

Tento útok rovněž odhalil potenciálně znepokojivější trend, protože tyto routery své využití nenašly jen v našich domácnostech, ale také u řady menších poskytovatelů připojení. Napadený router může potenciálně infikovat stovky či tisíce dalších zařízení. V takovém případě by bylo velmi obtížné zjistit, odkud infekce pochází.

Modulárnější malware pro IoT

Malware pro IoT zpočátku stejně jako první počítačový malware nebýval nijak složitý. Obvykle se specializoval na velmi omezenou činnost, jako je vytváření botnetů pro DDoS útoky. Stejně jako ten počítačový se ale učí a přizpůsobuje svou činnost. Z původního jednoúčelového malwaru se tak vyvinuly víceúčelové malwarové platformy, které dokážou útočníkům sloužit při organizovaných kampaních spojených s platbami za instalaci.

Občas se víc vyplatí infikovat síť a ukrývat se v ní, a ne hned infekci zneužít ke svému prospěchu. Když autoři malwaru dostanou pod kontrolu velký počet IoT zařízení, mohou změnit účel svých robotů tak, jak uznají za vhodné (a tak, aby na nich vydělali co nejvíce).

Sofistikovanější techniky šíření

Očekáváme, že čím dál více malwaru bude infikovat IoT zařízení přes webový prohlížeč. První útoky na osobní počítače a mobilní telefony přes webový prohlížeč (tzv. Cross Site Request Forgery) se už objevily, ale zatím nejsou moc časté. V takovém případě uživatel navštíví stránku se škodlivým Javascriptem, který prohledá jeho síť, najde na ní zranitelné zařízení a infikuje jej. Infikovaná zařízení, která nejsou viditelná z internetu (například ukrytá za NAT), mohou být pro hackery hodně cenná.

IoT malware jako zprostředkovatel

Autoři malwaru pro IoT v současnosti myslí hlavně na to, jak svá díla zpeněžit (například pomocí těžby kryptoměn nebo útoků DDoS na zakázku), ale existují i ziskovější cesty, jak takový malware využívat. Domníváme se, že jeho autoři se budou čím dál více zaměřovat na výkonnější a z jejich pohledu zajímavější zařízení, jako jsou mobilní telefony, tablety či počítače.

Například mohou infikovat router, aby vkládal javascriptový nebo jiný škodlivý kód do dat, která uživatel přijímá. Rovněž tento malware mohou zneužívat jako zprostředkovatele útoků na jiné uživatele či zařízení na internetu. Pomocí řetězce infikovaných zařízení, která nemají prakticky žádné protokolovací funkce, mohou útočníci maskovat svou polohu – podobně jako přes anonymizační proxy servery.

IoT malware přestane podporovat architekturu x86

x86 je jedna z nejběžnějších zpětně kompatibilních architektur instrukčních sad. Byla představena společností Intel koncem 70. let 20. století a používá se dodnes. V současnosti ale rostou počty zařízení, která využívají architektury jiné, takže se dá předpokládat, že autoři malwaru přestanou brát architekturu x86 v potaz, a tím dodavatelům zabezpečení znesnadní reverzní inženýrství malwaru. Existuje sice řada sandboxů pro přenosné spustitelné soubory (PE) a spustitelné linkovatelné soubory založené na architektuře x86, ale většina z nich podporuje jiné architektury jen s obtížemi.

Navzdory všem varováním v těchto předpovědích se domníváme, že překotné šíření IoT bude znamenat velký skok v technologickém rozvoji. Jen je potřeba u každého nového zařízení, které si pořídíte, myslet na zabezpečení. Chcete-li se na budoucí technologický vývoj lépe připravit, stáhněte si a přečtěte předpovědi Avastu pro rok 2019.