Falešná nabídka kuponů známých obchodních řetězců se lavinovitě šíří mezi českými uživateli.

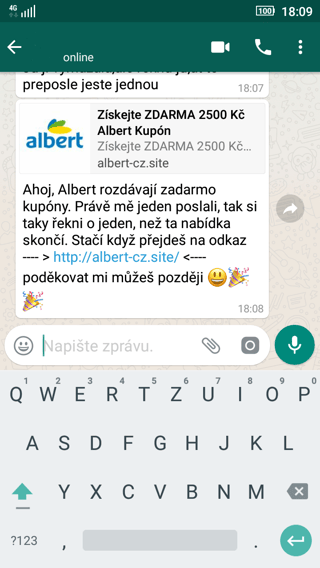

Mezi českými uživateli WhatsAppu se šíří falešná zpráva nabízející kupony obchodních řetězců.

Důrazně varujeme uživatele před klikáním na obsažený odkaz. Tato nabídka nepochází od uvedeného obchodního řetězce a jedná se o podvodnou aktivitu. Po otevření odkazu budete přesměrováni na útočníkovu URL hxxps://myprize.club/czhv, jejíž obsah právě analyzujeme. Podrobnější informace přineseme brzy.

Doplňující informace (2. června 2017 20:00)

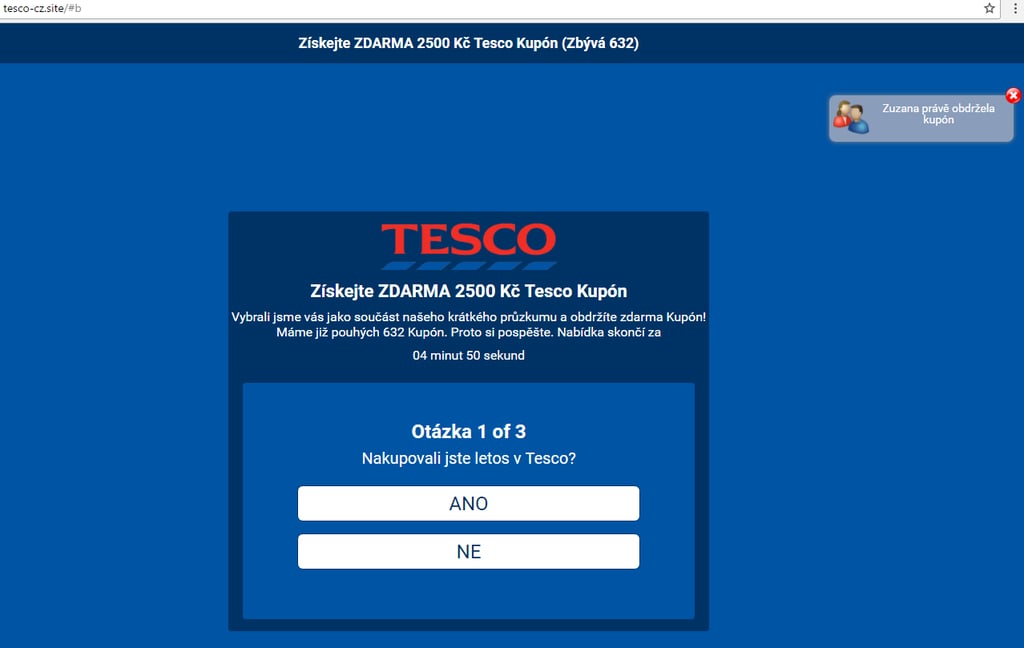

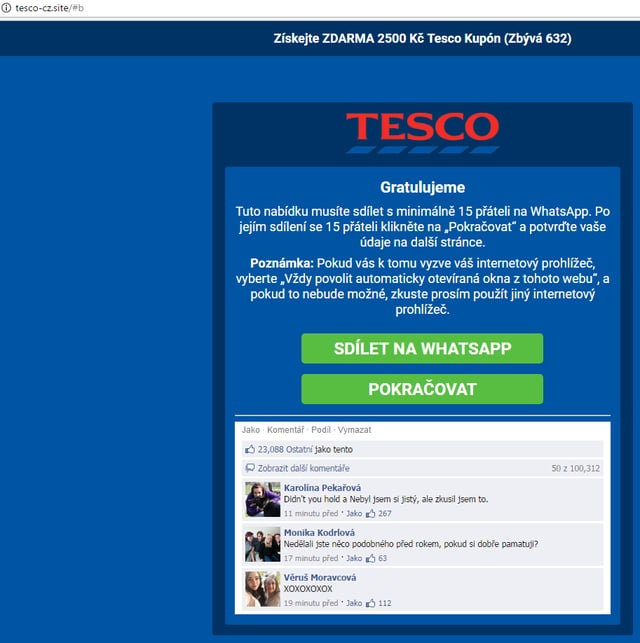

Doposud jsme zaznamenali kampaň zaměřenou na Albert a Tesco. Jak vypadají stránky útočníka a co se stane, když budete následovat instrukce na obrazovce (zvolili jsme testovací prostředí na PC - na Android telefonu se můžou některé věci lišit)? Podívejme se blíže na falešné stránky řetězce Tesco:

Čeština není úplně perfektní, což je první znamení, které by mělo uživatele varovat, že na této stránce je něco špatně. Autor této podvodné kampaně se snaží obezřetnost uživatelů zmást tím, že je nabídka časově omezená. Pokud se uživatel zaměří na časomíru, snadněji přehlédne nedokonalosti v překladu.

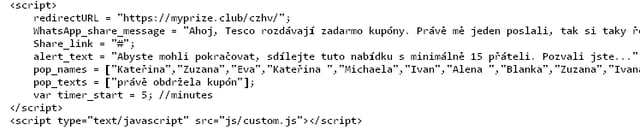

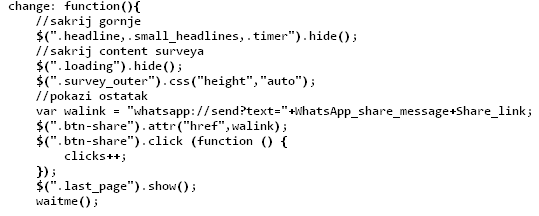

Propagace této kampaně a lavinovité šíření přes WhatsApp má na svědomí následující skript.

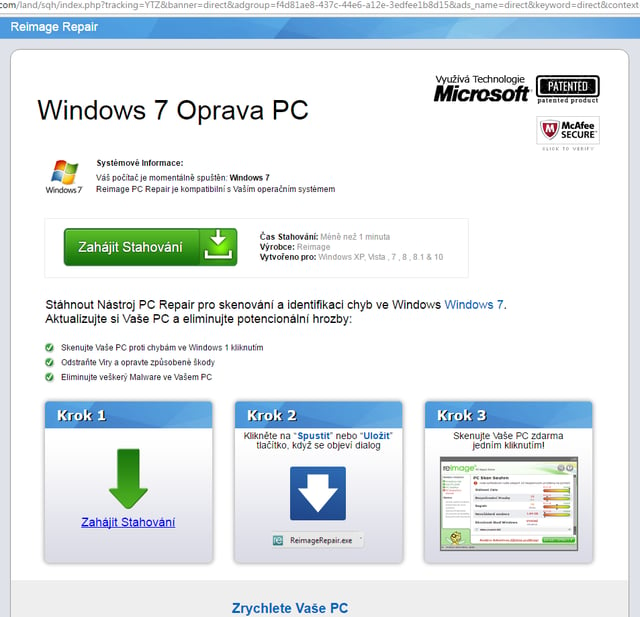

Pokud projdete všechny kroky, kterými vás tyto podvodné stránky vedou, budete přesměrováni na další podvodnou stránku, která nabízí nástroj na opravu chyb v systému.

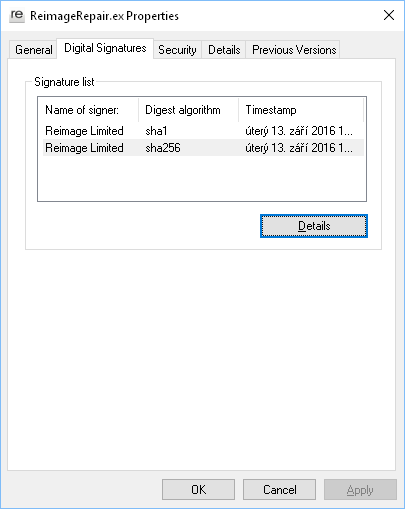

Soubor, který zde stáhnete, je digitálně podepsaný "společností" Reimage Limited:

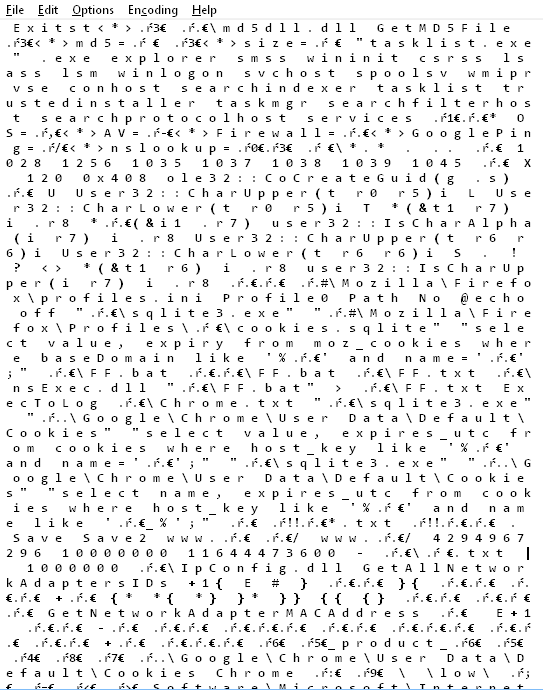

Nyní k samotnému programu, který slibuje opravu chyb ve vašem systému. Jedná se o Nullsoft instalátor, jehož obsah můžeme snadno prozkoumat. Instalační balíček obsahuje sqlite3.exe a několik instalačních pluginů. K čemu všemu je používá, zatímco na popředí se tváří jako slušně vychovaná aplikace?

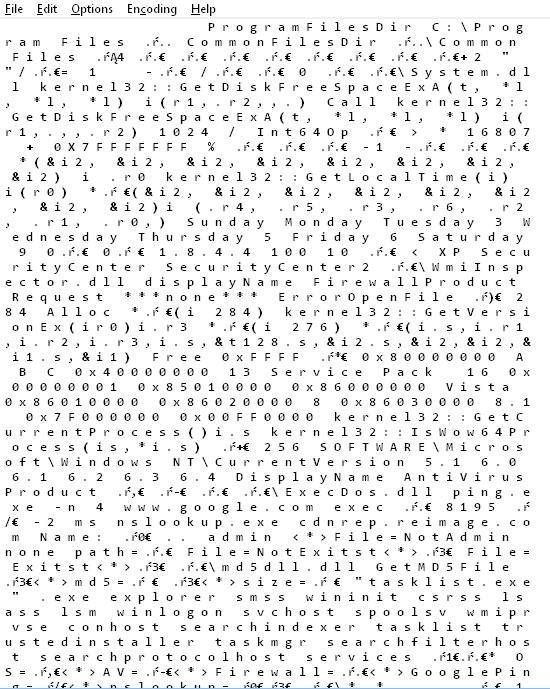

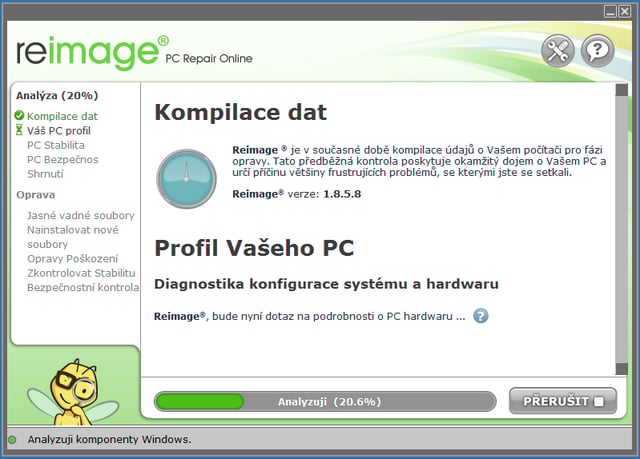

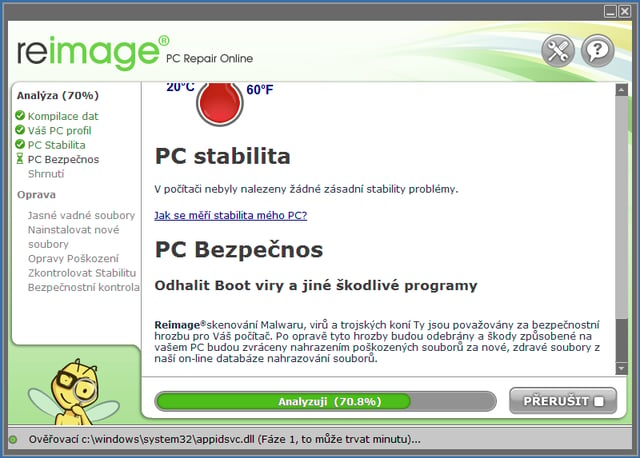

Instalační skript není příliš srozumitelný pro běžné uživatele. Shrneme si to podstatné, co se z něj dá vypozorovat. Podvodná aplikace zjistí vašeho poskytovatele antivirové ochrany, firewallu, osahá si pár webových adres, systémových procesů, přečte si vaše cookies(!!) a pak čile komunikuje s adresou hxxp://www.reimageplus.com/events4mem.php kam předává mimo jiné informace o tom, jestli váš současný uživatelský účet má administrátorská práva. Na celý obsah komunikace se serverem se ještě podrobněji podíváme. Již teď je ale zřejmé, že se jedná o nežádoucí záležitost. Na popředí aplikace předstírá, že provádí něco užitečného:

Zde je strojový překlad do češtiny ještě horší než na podvodném webu. A co se stane poté, kdy předstíraný scan doběhne?

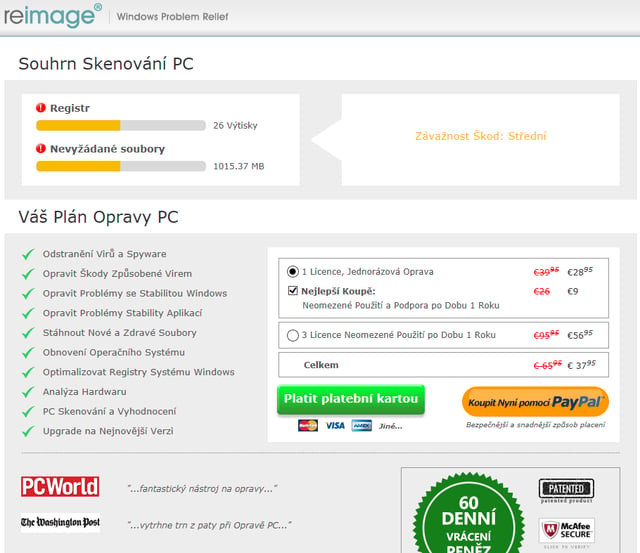

Ano, dalo se to tušit - jste požádáni o platbu za odstranění neexistujících chyb ve vašem systému - dobře známá praktika z dob tzv. Fake Antivirů. Pokud jste se dostali až takhle daleko, nic neplaťte!

Útočníkův server myprize.club sdílí IP adresu s dalšími podezřelými doménami:

myprize.biz

myprize.ca

myprize.co

myprize.com

myprize.dk

myprize.in

myprize.info

myprize.it

myprize.me

myprize.mobi

myprize.my

myprize.net

myprize.online

myprize.org

myprize.ru

myprize.se

myprize.tk

myprize.us

myprize.com.au

myprize.ru.com

myprize.co.in

myprize.com.my

lze tedy předpokládat, že útočník má v úmyslu zaměřit se i na jiné regiony než je Česká republika. Uživatelé, kteří používají náš detektor phishingu byli při pokusu o vstup na podvodné stránky obchodních řetězců varováni a chráněni.

Budeme Vás dále informovat o výsledcích analýzy na PC i na telefonech s Androidem. Předpokládám, že i tam bude cílová stanice v nabídce řešení neexistujících problémů s vaším telefonem, samozřejmě za peníze.

Doplňující informace (3. června 11:00)

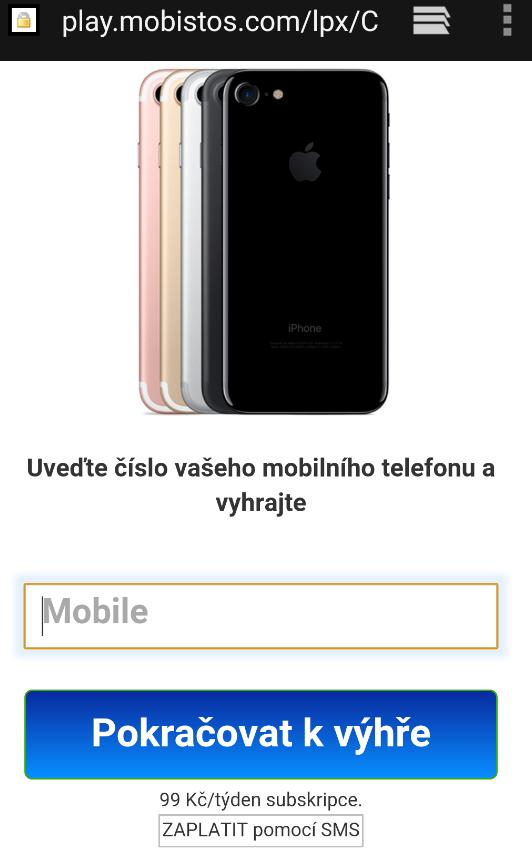

Zaměřili jsme se na analýzu chování na telefonu s Androidem a zjištění jaký způsob zpeněžení kampaně zvolil útočník zde. První část s dotazníkem a rozesláním 15 kontaktům je shodná s výše uvedeným. Poté skript nasbírá potřebné informace pro identifikaci vašeho telefonu a přes několik přesměrování (např. hxxp://appositewinner.faith/?brand=Generic&model=Android%206.0&voluumdata=BASE64dmlkLi4wMDAwMDAwMC1iMT...) zamíří na stránku požadující zaslání premium SMS.

I v tomto případě radíme uživatelům nic neplatit, pokud nechtějí přijít o peníze. Jedná se též o podvod.

Víme také o případech, kdy přesměrování vede na nabídku instalace podezřelých APK balíčků (toto záleží na mnoha faktorech - rozhoduje se podle údajů získaných z vašeho telefonu, která varianta zpeněžení se použije). Tyto APK rozhodně do svého telefonu neinstalujte!