Dnešní malware so povážlivě podobá autům. Auta i malware jsou sestavené z jednotlivých částí, díky jejichž kombinaci dokáží správně fungovat. Zatímco u aut jsou to díly jako motor, kola nebo volant, u malwaru jsou to zavaděče, datová pole nebo příkazové moduly.

Naši výzkumníci v poslední době strávili spoustu času sledováním jedné specifické součásti malwaru, kterou jeho autoři používají pro výrobu svých „aut”. Říká se jí „crypter” a jde o nástroj, který umí skrýt škodlivé části kódu pomocí šifrování. Jeho snahou je zapůsobit na kód tak, aby vypadal co nejneškodněji a byl těžce čitelný. Autoři malwaru tuto techniku používají, aby svůj škodlivý kód ukryli před výzkumníky, antiviry a bezpečnostními softwary. Z jejich pohledu jde o důležitou součást malwaru, která je opatřením proti ochranným nástrojům před malwarem. Z pohledu výzkumníka nám ale objevení crypteru v kódu pomáhá lépe a rychleji porozumět novému malwaru.

Seznamte se s OnionCrypterem

Výzkumníci v Avastu se s ním už dobře znají, poslední týdny jej podrobně studovali, a dali mu už dokonce vlastní jméno, OnionCrypter. Jméno crypteru dali na základě toho, že využívá hned několik technik, aby před výzkumníky, antiviry i bezpečnostními softwary skryl informace o „svém” malwaru.

Jednoduše řečeno, škodlivé části kódu jsou schované v jednotlivých vrstvách šifrování. Podobně jako cibule má vrstvy. OnionCrypter je právě tím neobvyklý — používá hned několik vrstev ke skrytí svých informací. Jméno odráží právě tento fakt a není nijak odvozeno od prohlížeče nebo sítě Tor.

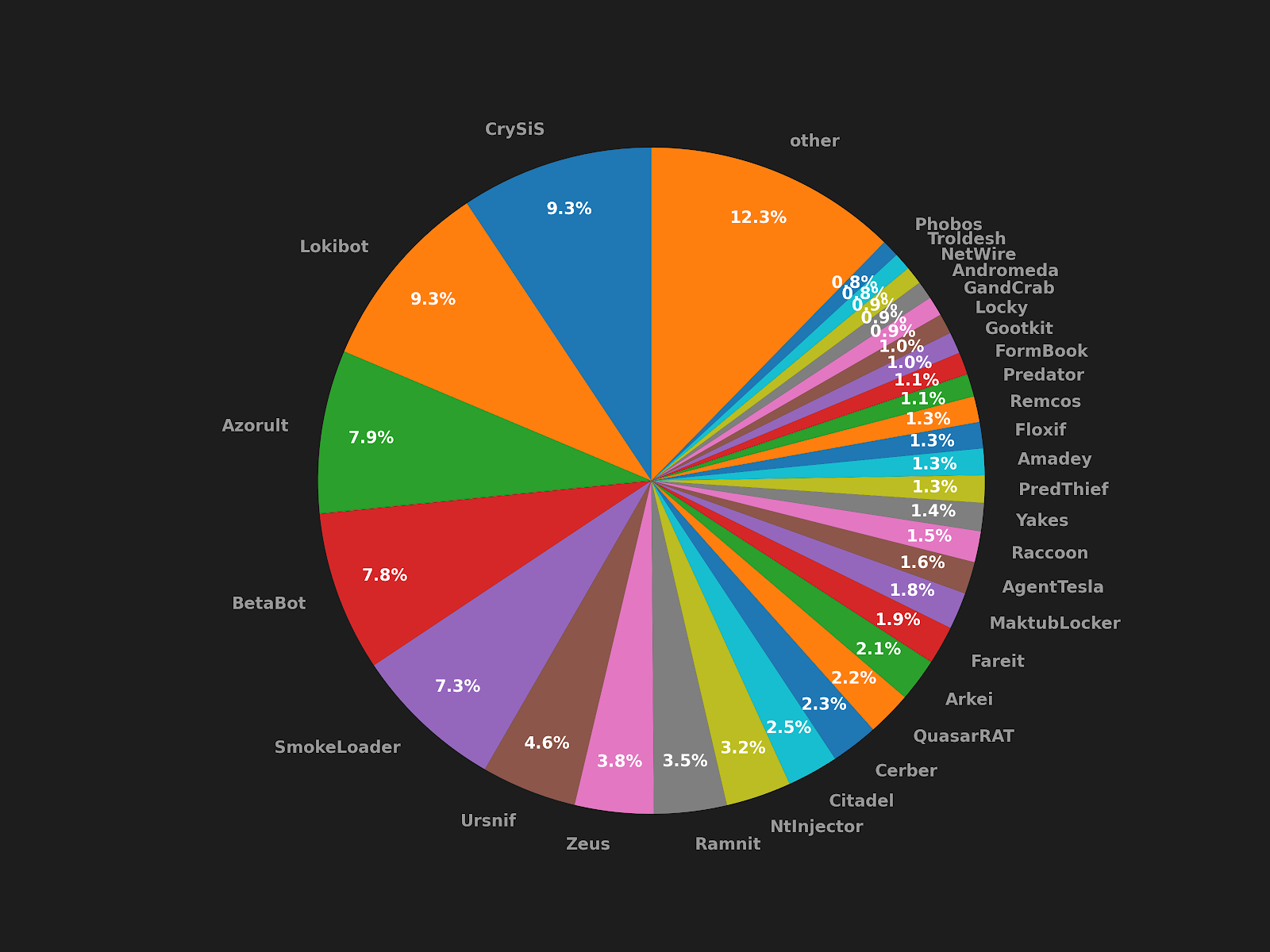

Zjistili jsme, že OnionCrypter hackeři používají už od roku 2016. Zaznamenali jsme ho i u těch nejznámějších malwarových rodin, jakými jsou Ursnif, Lokibot, Zeus, AgentTesla nebo Smokeloader a další. V posledních třech letech jsme proti malwaru s OnionCrypterem ochránili skoro 400 000 uživatelů Avastu po celém světě. Graf níže ukazuje různé malwarové rodiny, které OnionCrypter používaly.

Zjistili jsme, že OnionCrypter hackeři používají už od roku 2016. Zaznamenali jsme ho i u těch nejznámějších malwarových rodin, jakými jsou Ursnif, Lokibot, Zeus, AgentTesla nebo Smokeloader a další. V posledních třech letech jsme proti malwaru s OnionCrypterem ochránili skoro 400 000 uživatelů Avastu po celém světě. Graf níže ukazuje různé malwarové rodiny, které OnionCrypter používaly.

Vzhledem k velkému rozšíření a častému užití OnionCrypteru si naši výzkumníci myslí, že jej jeho autoři prodávají dalším kyberzločincům. To by dávalo smysl: Naši výzkumníci už nějakou dobu živě sledují, jak trh s malwarem postupně dospívá. Jednotlivci i firmy začínají nabízet konkrétní, specializované služby na poli kyberzločinu. Autoři OnionCrypteru tak pravděpodobně nabízejí také jeho přizpůsobení, díky čemuž je ještě složitější ho rozpoznat. Ostatně při jeho propagování na fórech je často předkládán jako zcela nezjistitelný (FUD) crypter.

Díky informacím, které naši analytici našli o OninonCrypteru, teď bude mnohem jednodušší poznat nejen crypter samotný, ale také jakýkoli kód, jehož je součástí.

Když se vrátíme k analogii s autem, rozpoznali jsme jednu konkrétní součást motoru, kterou používají různé rodiny malwaru. Teď pokaždé, když najdeme nový škodlivý kód, můžeme tuto část aktivně hledat a pěkně zblízka ji prostudovat. To je prospěšné nejen pro naše uživatele a zabezpečení jejich zařízení, ale také pro naše kolegy, kteří vytvářejí bezpečnostní softwary.

Zajímá vás OnionCrypter hlouběji? Přečtěte si o něm víc na našem technickém blogu Decoded!