Vários dias atrás nós recebemos uma reclamação sobre javascrpt.ru. Depois de pesquisar um pouco, nós descobrimos que o código tentava se passar por ajax.google.com e jquery, mas, na prática, era um pacote redirecionador criptografado.

Depois de remover duas camadas de ocultamento e criptografia, nós encontramos uma lista de condições e colocamos o nosso foco nos aparelhos móveis.

Tudo começa quando um usuário navega a partir do seu aparelho móvel visitando um site legítimo que foi alvo de hackers. Este site contém um link para o site do javascrpt.ru, para onde os dados do navegador do usuário são enviados. Se o script hospedado em javascrpt.ru reconhece o usuário como pertencente aos da lista de condições, o visitante é redirecionado para o site malicioso, geralmente hospedado legitimamente, mas que distribui arquivos maliciosos para os aparelhos móveis. Quando os usuários vão a este novo site, o download da infecção começa. Nós registramos comportamentos diferentes em distintos aparelhos.

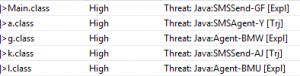

Para aparelhos não-Android, um arquivo chamado load.php (2DECBD7C9D058A0BFC27AD446F8B474D99977A857B1403294C0D10078C2DB51D) é baixado, ainda que, na prática, seja um arquivo Java. Mas, como vocês podem ver, nossos usuários estão protegidos:

Mas a questão é o que realmente está acontecendo com os usuários desprotegidos.

Depois de executar este arquivo, o usuário espera que o aplicativo executado seja iniciado, mas, neste caso, uma lista de condições aparece. E a primeira linha é "Para ter acesso ao conteúdo, você deve concordar com os termos apresentados abaixo". E quais são estes termos?

1. Para ter acesso ao conteúdo do serviço wa**y.ru/ é preciso efetuar o pagamento enviando 3 mensagens SMS.

2. Para ter uma informação completa dos preços, visite o site: www.mo****1.ru/ (No momento, este site não está no ar).

Tanto os aparelhos Android como os outros estão enviando SMS a números premium russos.

NUMBER = "7255"

NUMBER = "7151"

NUMBER = "9151"

NUMBER = "2855"

Depois de enviar os SMS, um simples aplicativo ICQ é baixado do mesmo site: *REMOVIDO*/land_paysites/files/icq.jar

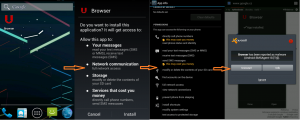

Para mostrar melhor o que acontece quando este site é visitado em um aparelho Android, veja as próximas três figuras:

Primeiro, um arquivo chamado, por exemplo, browser.apk (94FDC9CFD801E79A45209BFDC30711CB393E39E6BF2DD43CE805318E80123C14) é baixado sem o consentimento do usuário.

Você pode ver na primeira janela de instalação que o aplicativo solicita acesso a serviços pagos suspeitos. Já nas permissões do aplicativo você pode encontrar itens suspeitos como acessar suas mensagens e também efetuar chamadas diretas a números de telefone pagos. Mas, felizmente, o avast! bloqueia o aplicativo antes que ele custe dinheiro para você.

Se um usuário instalar este aplicativo, o comportamento é muito similar ao encontrado nos aparelhos não-Android. O aparelho envia mensagens de texto pagas àqueles números e depois baixa e instala um navegador Dolphin básico do link h***t.ru/land_browsers/files/dolphin.apk

Os usuários devem estar realmente atentos caso encontrem algum aplicativo desconhecido em seus aparelhos móveis. Felizmente, todos podem ler o que o aplicativo solicita como permissão, mas, infelizmente, a maioria dos usuários não presta atenção às permissões solicitadas e isto pode custar muito dinheiro. Utilizar um bom antivírus pode ajudar a se manter protegido.