Si un jeu est gratuit, attention au prix potentiel à payer. Les cybercriminels ne seraient-ils pas les vrais gagnants ?

Qui est réellement visé ?

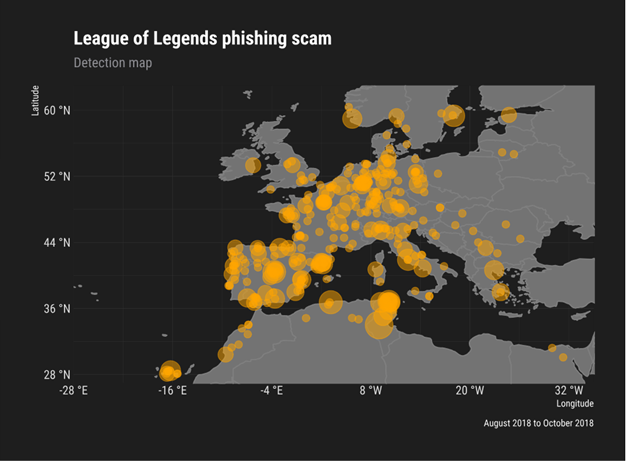

Dernièrement, une nouvelle attaque de phishing a fait son apparition sur le Web, visant les joueurs de League of Legends. Il semble que les attaquants visent principalement la France, mais aussi l'Allemagne et l'Espagne. Et avec chaque jour plus de cent millions de joueurs (lien en anglais) de League of Legends, ils représentent une cible largement attractive pour les arnaqueurs.

Le jeu a été lancé en 2009 par Riot Games. À ce moment-là, son modèle relativement nouveau de jeu « gratuit à jouer » a assuré son succès, en particulier en Asie. On estime que jusqu’à 5 % de la population totale de Taiwan pratiquaient ce jeu pendant les périodes de pointe. L’infographie ci-dessous montre la popularité de League of Legends, avec un nombre d’utilisateurs actifs situé entre ceux des abonnés à XBox Live et des joueurs de World of Warcraft.

Vous ne jouez pas à League of Legends ? Vos identifiants sont néanmoins vulnérables.

Vous pensez peut-être qu’un pirate qui dérobe les identifiants d’un compte League of Legends, ce n’est pas la même chose que de dérober l’identifiant et le mot de passe d’accès à votre messagerie perso, exact ? Détrompez-vous. Les gens ont tendance à utiliser un mot de passe identique pour de nombreux comptes différents. Comme récemment rapporté par Dark Reading (lien en anglais), trois personnes sur cinq utilisent un seul mot de passe pour différents services. Par conséquent, même si un jeu est gratuit, les identifiants volés peuvent toujours avoir de la valeur si le cybercriminel peut les utiliser pour accéder à votre messagerie ou à votre compte PayPal. Important : n’oubliez pas que la réutilisation d’un même mot de passe pour différents services n’est pas conseillée. Au contraire, vous devez toujours utiliser des mots de passe forts et vérifier que les mots de passe générés sont uniques.

Au cœur de l’escroquerie

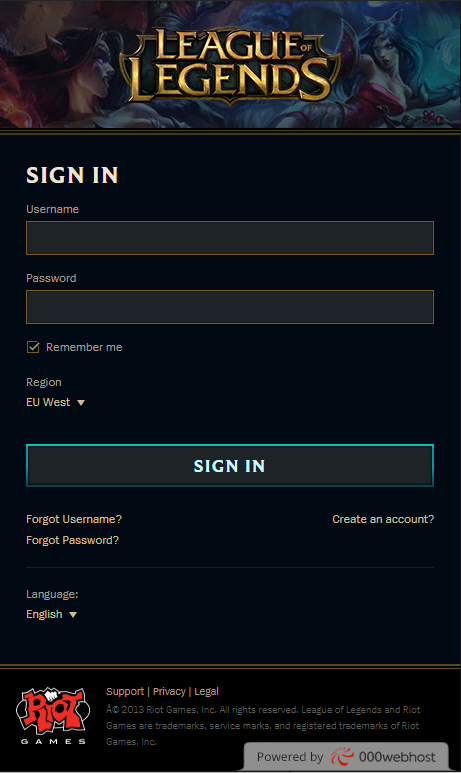

Allons voir d’un peu plus près le phishing de League of Legends. À première vue, la page de connexion a l’air d’être fiable et normale à des yeux innocents. L’image est de bonne qualité et le design imite assez bien celui du site d’origine. Les liens de réinitialisation du mot de passe ou d’accès à votre compte pointent sur le vrai site web de Riot Games.

Cependant, en évaluant en détail l’écran de connexion, vous découvrirez facilement un énorme signal d’alerte rouge : le site web est logé chez un hébergeur gratuit, 000webhost. Cette adresse est visible dans le pied de page inférieur droit du site. Des entreprises renommées de la taille de Riot Games utilisent rarement des hébergeurs gratuits. De plus, certains éléments de l’interface utilisateur du site ne fonctionnent pas. Impossible de cocher la case « Remember me » ou de sélectionner la zone géographique voulue. Cette option est bloquée sur « EU west », donc... Europe de l’Ouest. Lorsque vous rencontrez des éléments d’interface utilisateur qui ne fonctionnent pas correctement, votre suspicion doit toujours monter d’un cran.

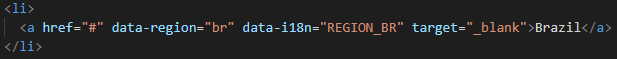

Examinez maintenant le code HTML : vous verrez clairement que le lien vous dirige uniquement en haut de la page, « href=”# »’.

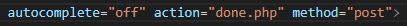

Lorsque vous cliquez sur le bouton « sign-in » de connexion, vos identifiants sont envoyés vers le fichier « done.php » et probablement à la messagerie de l’attaquant, ou stockés ailleurs pour être utilisés ultérieurement.

Détection d’une URL suspecte

Avant d’aller plus loin, revoyons quelques bases essentielles au sujet des URL. Savoir comment est structurée une URL peut vous aider à distinguer les sites web fiables de ceux qui sont potentiellement suspects. Dans le cas présent, examinons les éléments de base d’une URL : le domaine de premier niveau, le nom du domaine et le sous-domaine. La figure ci-dessous représente une URL vers un site web d’Avast.

Le domaine de premier niveau (TLD, Top level Domain) est la section qui suit le dernier point entre les barres obliques. Ici, c’est le « .com » surligné en bleu ci-dessus. Vous en connaissez probablement beaucoup d’autres comme « .co.uk », « .gov », « .net », etc. Le nom du domaine est le segment situé à gauche du TLD, qui se termine aussi par un point. Il est surligné en rouge ci-dessus. En général, le nom de domaine est le nom du site web, et c’est souvent un nom de société ou d’une marque associée qu’il est facile de mémoriser, comme « Avast ». Le point crucial ici est que les noms de domaine personnalisés coûtent toujours de l’argent. Enfin, le nom de sous-domaine est surligné en orange. Il est situé à gauche du nom de domaine et se termine par le nom du protocole, « https:// » dans cet exemple.

La création de sous-domaines est un moyen économique de développer de nombreux sites web indépendants au sein d’un domaine. Il est également possible d’obtenir plus de sites en créant différents dossiers. Les sous-domaines fournissent néanmoins un moyen plus aisé d’allouer des ressources. C’est pourquoi le sous-domaine est la seule partie modifiable de l’URL lorsqu’un hébergeur de site gratuit est utilisé. Vous vous demandez peut-être comment déterminer si un site web utilise un hébergement gratuit, et non pas payant. Cela n’est jamais facile. Mais voici quelques-uns des noms de domaine d’hébergeurs gratuits les plus répandus : « bravenet », « weebly », « 000webhost », « x10hosting », « awardspace », « 5gbfree », « freehostia », « freewebhostingarea », « godaddysites ».

Pourquoi un site web utilise-t-il un hébergement gratuit ?

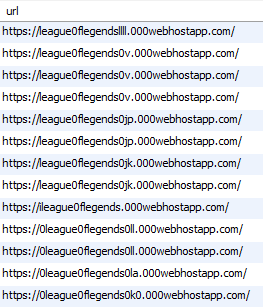

La raison principale pour laquelle de nombreux escrocs utilisent un hébergement gratuit est...l’argent. Les escroqueries par phishing n’occupent pas beaucoup d’espace disque et ne vont pas générer beaucoup de trafic. Elles n’ont pas besoin des fonctions avancées fournies par les services payants. L’hébergement gratuit est donc le meilleur choix. Au vu des données que nous avons collectées des différentes URL de phishing de la même menace, l’arnaque League est principalement hébergée sur 000webhost.

Comme nous l’avons constaté, les cybercriminels s’ingénient à rendre l’apparence des sites d’hameçonnage digne de confiance en créant un nom de sous-domaine ressemblant à l’original. Dans cet exemple, ils font le pari que la victime ignorera le site d’hébergement, ou ne le connaîtra pas, ou encore ne saura pas qu’il est gratuit. Comme décrit plus haut, les attaquants essayent d’imiter le vrai site web « leagueoflegends.com » en modifiant le nom de sous-domaine. Point n’est besoin d’être un génie pour voir que « league0flegendsIII » semble louche. Dans l’image ci-dessus, vous pouvez voir que le schéma se répète lui-même encore et encore.

C’est pourquoi certains navigateurs modernes tentent de mettre le domaine d’hébergement, « 000webhostapp.com », en surbrillance dans la barre de titres du navigateur. Le navigateur internet Opera affiche le nom de sous-domaine en gris par défaut, comme illustré ci-dessous. Le navigateur Mozilla applique une approche très similaire.

Le navigateur Safari sous MacOS, par contre, a adopté une direction opposée lors de mises à jour passées et affiche uniquement le nom de domaine par défaut. Et Google, avec son navigateur Chrome, a récemment déclaré que la structure d’une URL devient trop complexe pour un utilisateur moyen et envisage même de s’en débarrasser.

Un autre avantage qui joue en faveur des attaquants est le certificat SSL, visible sous la forme d’un cadenas de couleur verte dans la barre de recherche. Il est fourni pour chaque sous-domaine du site 000webhostapp comme option par défaut. Malheureusement, un certificat SSL ne signifie pas nécessairement que vous devez faire confiance au site web. Il signifie seulement que la communication entre le site web et vous-même est chiffrée. Effectivement, les informations transmises ne seront pas visibles à des parties tierces, mais le site web frauduleux pourra toujours utiliser les informations que vous lui transmettez.

4 façons d’assurer la sécurité de vos identifiants

1. Examiner l’URL : Si vous n’êtes pas sûr qu’un site web est fiable, examinez toujours l’URL de plus près. L’examen du nom de domaine peut vous en dire beaucoup. S’il inclut des zéros au lieu de « O » comme dans notre exemple « league0flegends », il peut y avoir un problème.

2. Rechercher l’hôte : Il est très rare qu’une société ait une adresse sur un site d’hébergement gratuit. Si de nombreux utilisateurs peuvent ne connaître aucun site d’hébergement gratuit, il est facile d’effectuer une recherche rapide sur Google pour vérifier.

3. Se méfier des faux liens : Il est très courant, sur un site web de phishing, que les liens sans intérêt pour l’attaquant soient désactivés ou ne fonctionnent pas. Essayez de cliquer sur les liens « license agreement », « forgot your password » ou autre lien, pour voir s’ils fonctionnent. Si ce n’est pas le cas, méfiance.

4. Utiliser un antivirus robuste : Le recours à une solution comme Avast Antivirus Gratuit garantit que les URL que vous visitez sont analysées, à la recherche de caractéristiques suspectes. Notre solution utilise également l’AI et la reconnaissance visuelle pour vérifier automatiquement l’URL d’un site et détecter : jetons suspects, métadonnées de domaine et aspects visuels non conformes, afin de protéger les utilisateurs contre les sites web malveillants.

Merci d’utiliser Avast Antivirus et de nous recommander à vos amis et votre famille. Pour connaître les dernières actualités, pensez à nous suivre sur Facebook, Twitter et Google+.